Що таке WAF файрвол і чому він потрібен кожному сайту

У сучасному світі, де кібератаки стають дедалі витонченішими, захист вебсайтів є критично важливим. Чи знаєте ви, що 43% кібератак спрямовані саме на вебзастосунки? Web Application Firewall (WAF) — це ваш перший рубіж оборони, який допомагає захистити сайт від зловмисників.

⚡ Коротко

- ✅ WAF — це захист на рівні застосунків: фільтрує HTTP/HTTPS-трафік і блокує шкідливі запити.

- ✅ Захищає від популярних атак: SQL-ін’єкції, XSS, DDoS та інших загроз.

- ✅ Підходить усім сайтам: від особистих блогів до інтернет-магазинів.

- 🎯 Ви отримаєте: розуміння, як працює WAF, його типи, переваги та як його впровадити.

- 👇 Детальніше читайте нижче — з прикладами та висновками.

Зміст статті:

⸻

🎯 Чому сучасним сайтам потрібен захист

Уявіть, що ваш вебсайт — це ваш дім. Ви встановили міцні двері та замки, але зловмисники все одно намагаються проникнути через вікна, вентиляцію чи навіть підроблені ключі. Кожен вебсайт, незалежно від розміру чи призначення, є потенційною мішенню для кіберзлочинців, які прагнуть викрасти дані, зламати систему або порушити її роботу.

Сучасні сайти щодня стикаються з різноманітними загрозами, які можуть завдати серйозної шкоди бізнесу, репутації та клієнтам. За даними Verizon Data Breach Investigations Report 2023, 60% кібератак на вебзастосунки пов’язані з уразливостями, які можна було б усунути за допомогою належного захисту. Це ніби залишити двері відчиненими в небезпечному районі — рано чи пізно хтось спробує увійти. Ось основні кіберзагрози, з якими стикаються вебресурси:

- ✅ SQL-ін’єкції: Зловмисники вводять шкідливий код у запити до бази даних, щоб отримати доступ до конфіденційної інформації, наприклад, даних клієнтів чи паролів. Аналогія з реального життя: це ніби злодій, який під виглядом кур’єра обманом змушує вас відкрити сейф із цінностями.

- ✅ Cross-Site Scripting (XSS): Шкідливі скрипти вбудовуються в сторінки сайту, щоб викрасти дані користувачів, наприклад, файли cookie чи паролі. Аналогія: уявіть, що хтось підкидає в вашу поштову скриньку фальшивий лист, який виглядає як справжній, але краде вашу особисту інформацію, коли ви його відкриваєте.

- ✅ DDoS-атаки: Перевантаження серверів величезною кількістю запитів, що призводить до недоступності сайту. Аналогія: це як натовп людей, який одночасно намагається увійти у ваш маленький магазин, блокуючи вхід для справжніх клієнтів.

- ✅ Спроби злому облікових записів: Використання вкрадених паролів або методів грубої сили (brute force), щоб отримати доступ до акаунтів користувачів чи адміністраторів. Аналогія: це схоже на те, як злодій намагається підібрати ключ до вашого замка, пробуючи сотні комбінацій.

👉 Приклади з реального життя:

- У 2020 році тисячі інтернет-магазинів на платформі Magento постраждали від SQL-ін’єкцій через уразливість у плагіні. Зловмисники отримали доступ до даних клієнтів, включаючи імена, адреси та номери кредитних карток. Це призвело до багатомільйонних збитків і втрати довіри клієнтів.

- У 2018 році British Airways зазнала атаки через XSS, коли хакери вбудували шкідливий скрипт на сайт, який викрадав дані платіжних карток клієнтів. Це коштувало компанії 20 мільйонів фунтів штрафу за порушення GDPR.

- У 2021 році DDoS-атака на сайт одного з українських банків призвела до тимчасової недоступності онлайн-банкінгу, що викликало паніку серед клієнтів і репутаційні втрати.

⚡ Важливо: Без захисту на рівні вебзастосунків навіть найнадійніший сервер подібний до будинку з міцними дверима, але без віконних решіток чи сигналізації. Хакери завжди знайдуть слабке місце, якщо ви не підготувалися заздалегідь. Наприклад, сервер може бути захищеним від мережевих атак, але якщо вебзастосунок має уразливість, зловмисники легко обійдуть захист.

Аналогія для розуміння: Уявіть, що ваш сайт — це крамниця на жвавій вулиці. Ви можете мати міцні стіни (сервер) і охоронця на вході (мережевий файрвол), але якщо вітрина (вебзастосунок) не захищена, злодії проникнуть через неї, викрадуть товари (дані) або влаштують хаос (DDoS). Захист на рівні вебзастосунків — це як встановлення броньованого скла та датчиків руху, які зупиняють зловмисників ще до того, як вони завдадуть шкоди.

Чому це так важливо? Кібератаки не лише призводять до фінансових втрат, але й шкодять репутації. Наприклад, витік даних клієнтів може відлякати покупців, а простої сайту через DDoS-атаку — знизити доходи. За даними IBM Security (2023), середня вартість витоку даних становить $4,45 млн. Це ціна, яку жоден бізнес не хоче платити.

✅ Швидкий висновок: Сайти без захисту стають легкою мішенню для кібератак, які загрожують репутації, фінансам і довірі клієнтів. WAF діє як охоронець, який перевіряє кожного відвідувача перед входом, забезпечуючи безпеку вашого цифрового "дому".

⸻

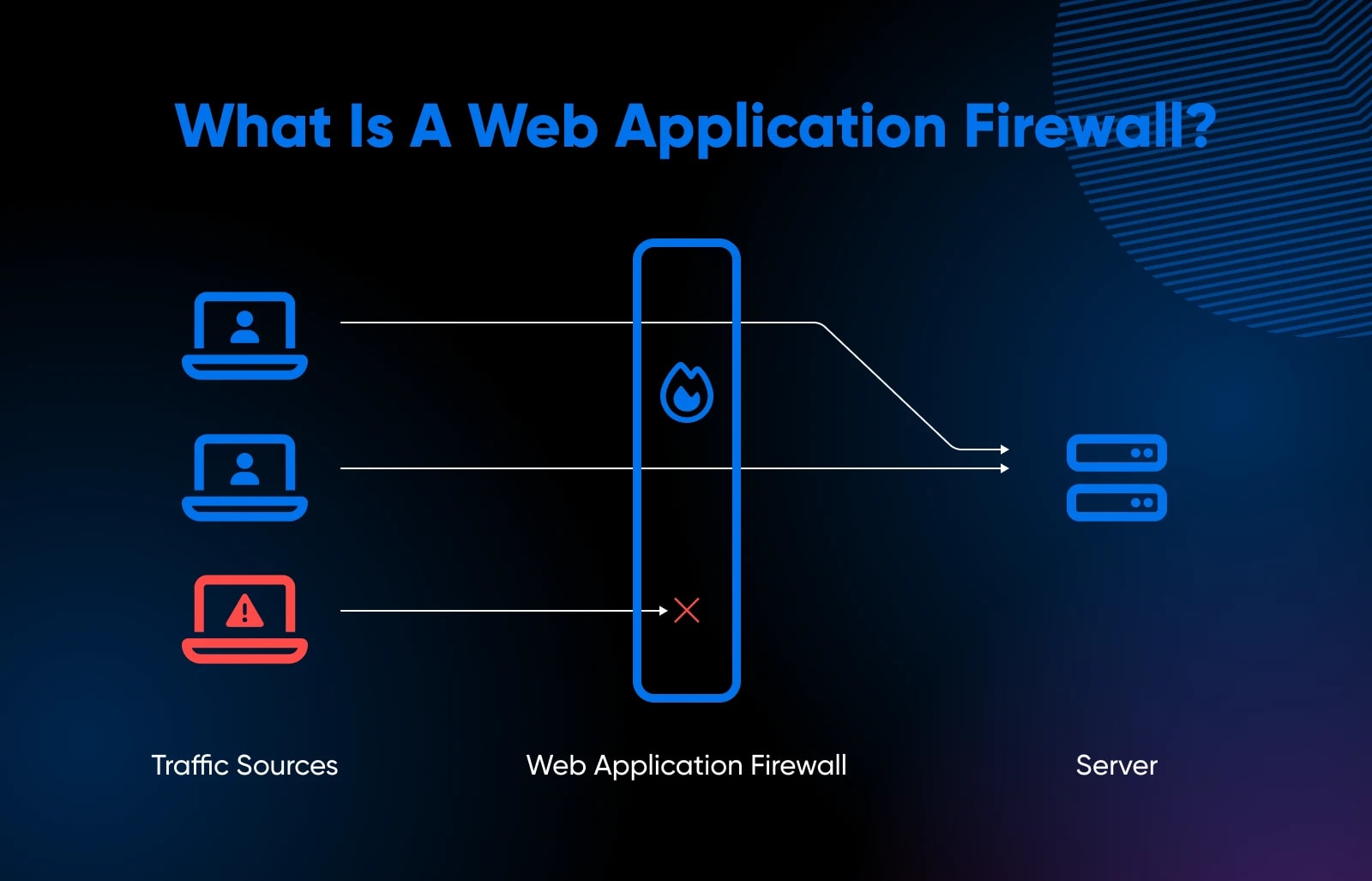

🔬 Що таке WAF (Web Application Firewall) 🛡️

Уявіть, що ваш вебсайт — це банк із цінними даними клієнтів. Традиційні мережеві файрволи — це охорона на вході, яка перевіряє перепустки. Але що, якщо зловмисник намагається проникнути через цифрове "вікно" вашого сайту? Web Application Firewall (WAF) — це розумний охоронець, який перевіряє кожен запит до вашого сайту, щоб переконатися, що він безпечний. 🕵️♂️

Web Application Firewall (WAF) — це спеціалізований міжмережевий екран, який захищає вебзастосунки шляхом аналізу та фільтрації HTTP/HTTPS-трафіку між користувачем і сервером. 🌐 На відміну від традиційних мережевих файрволів, які працюють на нижчих рівнях мережевої моделі (наприклад, аналізують IP-пакети чи порти), WAF зосереджується на захисті саме вебзастосунків, таких як сайти, онлайн-магазини чи платформи з особистими кабінетами. Він діє як невидимий щит, який перевіряє кожен вхідний і вихідний запит, щоб виявити та заблокувати шкідливі дії. 🚨

Аналогія з реального життя: Уявіть, що ви власник магазину, куди щодня приходять клієнти. Мережевий файрвол — це охоронець, який перевіряє, чи відвідувачі мають перепустку (IP-адресу) і чи не приносять із собою заборонені предмети (шкідливі пакети). Але якщо хтось із клієнтів намагається підсунути фальшивий чек (SQL-ін’єкція) або залишити в магазині шпигунський пристрій (XSS-скрипт), мережевий файрвол цього не помітить. WAF же — це додатковий працівник, який уважно перевіряє дії кожного клієнта в магазині, щоб переконатися, що вони не завдадуть шкоди. 🛍️

📊 Як WAF відрізняється від мережевих файрволів 🔍

Щоб краще зрозуміти унікальність WAF, розгляньмо ключові відмінності між ним і традиційними мережевими файрволами:

| Критерій | WAF 🛡️ | Мережевий файрвол 🌐 |

|---|

| Рівень захисту | Вебзастосунки (аналіз HTTP/HTTPS-трафіку) 📲 | Мережевий рівень (IP-пакети, порти) 🔌 |

| Тип загроз | SQL-ін’єкції, XSS, CSRF, атаки на логіку застосунків 💉 | Несанкціонований доступ, сканування портів, мережеві атаки 🔓 |

| Місце в інфраструктурі | Між користувачем і вебсервером (рівень застосунків) 🖥️ | Між мережею та сервером (рівень мережі) 🌍 |

| Приклад захисту | Блокує шкідливий код у формі введення на сайті 🚫 | Блокує підозрілі IP-адреси чи пакети 📡 |

WAF зазвичай розміщується перед вебсервером, діючи як посередник, який аналізує кожен запит до сайту. Якщо запит містить шкідливий код (наприклад, спробу SQL-ін’єкції) або виглядає підозріло (аномальна поведінка), WAF блокує його ще до того, як він досягне сервера. Це дозволяє захистити сайт від атак, які мережевий файрвол пропустив би. 🔐

👉 Приклади з реального життя:

- 🛒 У 2019 році хакери атакували сайт великого ритейлера через уразливість у формі оплати. Вони намагалися ввести шкідливий код, який би викрав дані кредитних карток. WAF, налаштований на цьому сайті (наприклад, Cloudflare WAF), розпізнав і заблокував ці запити, зберігши дані клієнтів.

- 📧 У 2021 році зловмисники намагалися використати XSS-атаку на форумі популярної платформи, вбудовуючи скрипт у коментарі. WAF виявив цей скрипт і заблокував його, запобігши викраденню сесій користувачів.

- 🏦 Банк із вразливою формою авторизації зазнав спроби CSRF-атаки, коли хакери намагалися змусити користувачів несвідомо виконувати дії від їхнього імені. WAF розпізнав підозрілі запити й зупинив атаку.

Аналогія для розуміння: Уявіть WAF як бібліотекаря, який перевіряє кожну книгу (запит), що потрапляє до бібліотеки (сайту). Якщо книга містить приховані сторінки зі шкідливим вмістом (наприклад, інструкції для хакерів), бібліотекар не пропустить її на полиці. Мережевий файрвол же перевіряє лише, чи книга доставлена правильним кур’єром (IP-адреса). 📚

⚡ Важливо: WAF не лише захищає від відомих атак, але й адаптується до нових загроз завдяки оновленням сигнатур і поведінковому аналізу. Без нього ваш сайт подібний до будинку без сигналізації — навіть якщо двері міцні, зловмисники знайдуть спосіб проникнути через слабке місце. 🚪

WAF також відіграє ключову роль у захисті від атак, специфічних для вебзастосунків, таких як атаки на API чи спроби експлуатації логіки сайту. Наприклад, якщо ваш сайт має форму для введення даних, WAF перевіряє, чи не намагається хтось ввести код на кшталт SELECT * FROM users; для доступу до бази даних. Це особливо важливо для сайтів, які обробляють чутливі дані, як-от платіжні системи чи платформи з особистими кабінетами. 💳

За даними OWASP, 90% вебзастосунків мають принаймні одну вразливість, яка може бути використана хакерами. WAF допомагає закрити ці "цифрові діри", навіть якщо розробники не встигли виправити всі помилки в коді. 📉

✅ Швидкий висновок: WAF — це ваш цифровий охоронець, який захищає вебзастосунки від атак, що проходять повз мережеві файрволи, забезпечуючи безпеку сайту та даних користувачів. 🛡️

⸻

💡 Як працює WAF 🛡️

Уявіть, що ваш вебсайт — це величезна бібліотека, а кожен запит до нього — це читач, який хоче взяти книгу. WAF — це пильний бібліотекар, який перевіряє кожну людину, її запит і навіть вміст книги, щоб переконатися, що вона не містить шкідливих інструкцій чи вірусів. 📚 WAF працює в реальному часі, аналізуючи HTTP/HTTPS-трафік і блокуючи все, що виглядає підозріло. 🚨

Web Application Firewall (WAF) — це ваш цифровий охоронець, який стоїть між користувачами та вебсервером, ретельно перевіряючи кожен запит, перш ніж він потрапить до вашого сайту. 🌐 WAF використовує комбінацію правил (сигнатур), поведінкового аналізу та машинного навчання, щоб виявляти та блокувати шкідливі дії, такі як спроби хакерів викрасти дані чи зламати сайт. Він аналізує заголовки, параметри, тіло запитів і навіть поведінку користувачів, щоб визначити, чи є запит безпечним. 🔍

Аналогія з реального життя: Уявіть, що ви керуєте рестораном. Ваші клієнти (HTTP-запити) замовляють страви, але серед них можуть бути зловмисники, які намагаються додати до замовлення щось небезпечне, наприклад, отруту (шкідливий код). WAF — це ваш шеф-кухар, який перевіряє кожне замовлення, щоб переконатися, що воно відповідає меню (правилам), і відсіває підозрілі запити, перш ніж вони потраплять на кухню (сервер). 🍽️

📊 Основні принципи роботи WAF 🔧

- ✅ Фільтрація трафіку: WAF перевіряє кожен HTTP/HTTPS-запит, аналізуючи його заголовки (наприклад, User-Agent), параметри (дані форм) і тіло (вміст запиту). Наприклад, якщо хтось намагається відправити код

<script>alert('XSS')</script> через форму, WAF розпізнає це як спробу XSS-атаки і блокує запит. 🚫 - ✅ Сигнатурний аналіз: WAF порівнює запити з базою відомих шаблонів атак, таких як OWASP Top 10 (SQL-ін’єкції, XSS, CSRF). Якщо запит відповідає шаблону, наприклад, містить код типу

UNION SELECT, WAF миттєво його блокує. 📋 - ✅ Поведінковий аналіз: WAF відстежує аномалії, такі як незвичайна кількість запитів від одного IP (можлива DDoS-атака) або підозрілі дії, як-от швидке надсилання форм. Наприклад, якщо бот відправляє 1000 запитів за хвилину, WAF може обмежити його доступ. 🤖

- ✅ Машинне навчання: Сучасні WAF, такі як Cloudflare чи Imperva, використовують алгоритми для виявлення нових, раніше невідомих атак, адаптуючись до змін у поведінці зловмисників. 🧠

👉 Приклади з реального життя:

- 🛒 У 2020 році хакери намагалися використати SQL-ін’єкцію на сайті e-commerce платформи, вводячи код типу

1=1; DROP TABLE users; у поле пошуку. WAF, налаштований на сервері, розпізнав цей код як спробу атаки і заблокував запит, зберігши базу даних. - 📧 На форумі соціальної мережі хакери намагалися вбудувати XSS-скрипт у коментарі, щоб викрасти сесії користувачів. WAF виявив код

<script>stealCookies()</script> і заблокував його, захистивши користувачів. - 🏦 У 2022 році банк зазнав спроби DDoS-атаки, коли тисячі запитів від ботів перевантажили сервер. WAF виявив аномальну активність і обмежив трафік від підозрілих IP, зберігши сайт доступним.

Аналогія для розуміння: WAF — це як фільтр у вашій поштовій скриньці. Він перевіряє кожен лист (запит), відсіваючи спам (шкідливі запити) і пропускаючи лише справжню кореспонденцію (легітимний трафік). Без нього ваша скринька була б переповнена фішинговими листами, а ваш сайт — шкідливими запитами. 📬

⚡ Важливо: WAF не замінює безпечну розробку програмного забезпечення, але діє як додатковий рівень захисту. Навіть якщо ваш код має вразливості, WAF може зупинити атаку до того, як вона завдасть шкоди. Наприклад, за даними Imperva, WAF блокує до 99% відомих атак, якщо правила регулярно оновлюються. 🔄

WAF також може працювати в різних режимах: моніторинг (лише фіксує підозрілі дії), тестовий (виявляє, але не блокує) і активний захист (блокує шкідливі запити). Це дозволяє адаптувати його до потреб сайту, мінімізуючи хибні спрацювання. 🎯

✅ Швидкий висновок: WAF — це розумний фільтр, який аналізує трафік у реальному часі, використовуючи сигнатури та поведінковий аналіз, щоб захистити ваш сайт від атак. 🛡️

⸻

🔍 Основні функції WAF 🔐

WAF — це як багатозадачний охоронець, який не лише зупиняє зловмисників, але й слідкує за порядком у вашому цифровому "будинку". Він захищає від атак, відстежує підозрілу поведінку і навіть допомагає зберегти ваш сайт доступним під час шторму запитів. 🏠

WAF виконує низку функцій, які створюють багатошаровий захист для вебзастосунків. Він діє як бар’єр, який не лише блокує відомі загрози, але й адаптується до нових викликів, забезпечуючи безпеку даних, репутацію бренду та безперебійну роботу сайту. 🌟 За даними Cloudflare, WAF може знизити ризик атак на 90% при правильному налаштуванні. Ось ключові функції WAF:

- ✅ Захист від популярних атак: WAF блокує SQL-ін’єкції, XSS, CSRF, file inclusion та інші загрози, перелічені в OWASP Top 10. Наприклад, якщо хакер намагається вставити код

../../etc/passwd для доступу до файлів сервера, WAF розпізнає це як атаку file inclusion і зупинить запит. 💉 - ✅ Аналіз аномалій: WAF виявляє підозрілу поведінку, наприклад, масові запити від ботів або незвичайну активність, як-от спроби сканування сайту. Наприклад, якщо IP-адреса надсилає тисячі запитів за секунду, WAF може обмежити її доступ. 🤖

- ✅ Контроль доступу: WAF обмежує доступ до чутливих частин сайту, таких як адмін-панель чи API, дозволяючи лише авторизованим користувачам взаємодіяти з ними. 🔑

- ✅ Запобігання витоку даних: WAF захищає конфіденційну інформацію, таку як номери кредитних карток чи персональні дані, від несанкціонованого доступу. Наприклад, він може блокувати запити, які намагаються витягти дані через SQL-ін’єкцію. 🔒

- ✅ Підтримка бізнес-безперервності: WAF знижує ризик простоїв через DDoS-атаки, перенаправляючи шкідливий трафік і забезпечуючи доступність сайту для легітимних користувачів. 🌍

- ✅ Моніторинг і звітування: WAF фіксує всі спроби атак і генерує звіти, які допомагають адміністраторам аналізувати загрози та покращувати захист. 📊

Аналогія з реального життя: WAF — це як охоронець у супермаркеті, який не лише стежить за тим, щоб ніхто не вкрав товари, але й перевіряє кошики покупців на наявність небезпечних предметів, слідкує за поведінкою відвідувачів і забезпечує, щоб магазин залишався відкритим навіть під час натовпу. 🛍️

💡 Порада експерта: Регулярно оновлюйте правила WAF і перевіряйте звіти про атаки, щоб адаптувати захист до нових загроз. Це як регулярне оновлення сигналізації у вашому будинку. 🔄

⚡ Важливо: WAF ефективний лише за умови правильного налаштування. Неправильні правила можуть призвести до хибних спрацювань, блокуючи легітимних користувачів. Наприклад, занадто суворі налаштування можуть помилково заблокувати користувача, який швидко оновлює сторінку. 🎯

✅ Швидкий висновок: WAF забезпечує багатошаровий захист, блокуючи атаки, аналізуючи поведінку та підтримуючи безперебійну роботу сайту. 🛡️

🛡️ Безпека та інфраструктура

Як досвідчений технічний архітектор, я усвідомлюю, що вибір архітектури — це лише частина успіху. Безпека та надійна інфраструктура є критично важливими для будь-якої системи, незалежно від того, чи це моноліт, чи мікросервіси. Ділюся матеріалами, які допоможуть вам побудувати безпечну та стійку систему.

- 🌐 Кібератаки у світі: масштаби загроз та методи захисту

За останні роки роботи з кібербезпекою я став свідком того, як змінилися загрози. У цій статті я аналізую сучасні тенденції кібератак та розповідаю про практичні методи захисту, які ми використовуємо в наших проектах.

- 🛡️ Як захистити сайт від DDoS-атак

Після того, як один з наших клієнтів пережив масовану DDoS-атаку, я систематизував весь досвід захисту. Ділюся конкретними стратегіями та інструментами, які дійсно працюють на практиці.

- 🔒 Як працює HTTPS: шифрування, TLS-handshake та безпека даних

Коли я вперше глибоко зрозумів механізми HTTPS, це змінило мій підхід до безпеки. У статті я простою мовою пояснюю складні технічні концепції, щоб кожен розробник міг ефективно їх використовувати.

- ⚡ HTTP vs HTTPS: Чому HTTPS — must-have для кожного сайту

У 2025 році все ще зустрічаю проекти без HTTPS. У цьому матеріалі я навожу переконливі аргументи та реальні кейси, чому HTTPS є обов'язковим стандартом для будь-якого веб-проекту.

- 📜 SSL-сертифікат: Повний гайд для безпеки сайту

Працюючи з сотнями клієнтів, я помітив, що багато хто плутається у типах SSL-сертифікатів. У цьому гайді я детально розбираю всі аспекти вибору та налаштування SSL для різних типів проектів.

💡 З мого досвіду: Безпека — це не фінальний етап розробки, а безперервний процес. Незалежно від обраної архітектури, інвестуйте в безпеку з самого початку. Запам'ятайте: дешевше запобігти проблемі, ніж вирішувати її наслідки.

🎯 Важливе спостереження: За 8 років роботи я переконався, що найкраща архітектура може бути зруйнована через недоліки безпеки. І навпаки — навіть проста, але безпечна система може успішно функціонувати роками. Не економте на безпеці — це найкраща страховка вашого бізнесу.

📈 Типи WAF 🌐

Вибір типу WAF — це як вибір автомобіля: комусь потрібен швидкий спорткар (апаратний WAF), а комусь — економічний електромобіль (хмарний WAF). Кожен тип має свої переваги, але всі вони ведуть до однієї мети — захисту вашого сайту. 🚗

WAF бувають різних типів, кожен із яких підходить для певних потреб, бюджету та технічних можливостей. Вибір залежить від розміру вашого бізнесу, обсягу трафіку та рівня контролю, який ви хочете мати. Ось детальний огляд основних типів WAF, їх особливостей і переваг: 📋

| Тип WAF | Опис | Переваги | Недоліки |

|---|

| Хмарний WAF ☁️ | Розташований у хмарі, керується постачальником (наприклад, Cloudflare, Imperva). Трафік фільтрується через віддалені сервери. | Легке налаштування, автоматичні оновлення, масштабованість, мінімальні вимоги до локальної інфраструктури. 🚀 | Залежність від постачальника, можливі витрати на підписку. 💸 |

| Апаратний WAF 🖥️ | Фізичний пристрій, установлений локально в дата-центрі компанії. | Висока продуктивність, повний контроль над налаштуваннями, підходить для великих компаній. 🔧 | Висока вартість, потреба в технічній експертизі, складність масштабування. 🛠️ |

| Програмний WAF 💾 | Встановлюється на сервері як програмне забезпечення (наприклад, NGINX із модулем WAF). | Гнучкість, доступна ціна, можливість інтеграції з наявною інфраструктурою. 🧩 | Вимагає ресурсів сервера, складніше налаштування порівняно з хмарним WAF. ⚙️ |

| Open-source WAF 🆓 | Безкоштовні рішення, такі як ModSecurity, які можна налаштувати самостійно. | Безкоштовність, висока кастомізація, підтримка спільнотою. 🌍 | Вимагає значних технічних знань, відсутність офіційної підтримки. 🧑💻 |

Аналогія з реального життя: Вибір типу WAF — це як вибір системи безпеки для будинку. Хмарний WAF — це як контракт із охоронною компанією, яка бере на себе весь захист. Апаратний WAF — це власна сигналізація, яку ви встановлюєте вдома. Програмний WAF — це замки, які ви додаєте до дверей, а open-source WAF — це саморобна система безпеки, яку ви створюєте з нуля. 🏠

👉 Приклади з реального життя:

- 🛒 Малий інтернет-магазин використовує Cloudflare WAF, який автоматично оновлює правила для захисту від нових загроз, таких як XSS чи SQL-ін’єкції, без потреби в технічній команді. ☁️

- 🏦 Великий банк обрав апаратний WAF від F5, щоб мати повний контроль над захистом і обробляти величезний обсяг транзакцій із мінімальною затримкою. 🖥️

- 📧 Стартап із обмеженим бюджетом використовує ModSecurity (open-source WAF), налаштувавши його для захисту свого форуму від ботів і атак. 🆓

⚡ Важливо: Вибір типу WAF залежить від ваших потреб. Наприклад, хмарний WAF ідеально підходить для малого бізнесу через простоту використання, тоді як апаратний WAF краще для великих корпорацій із власними дата-центрами. За даними Gartner, 70% компаній обирають хмарні WAF через їхню гнучкість і економічність. 📊

💡 Порада експерта: Для початківців оберіть хмарний WAF, як-от Cloudflare чи AWS WAF, щоб швидко запустити захист без складного налаштування. 🚀

✅ Швидкий висновок: Різні типи WAF — хмарні, апаратні, програмні та open-source — пропонують гнучкість для будь-якого бізнесу, але вибір залежить від ваших ресурсів і потреб. 🌟

⸻

💼 Переваги впровадження WAF 🛡️

Уявіть, що ваш вебсайт — це ваш дім, а WAF — це сучасна система безпеки з камерами, датчиками руху та розумним замком. Вона не лише захищає від грабіжників, але й попереджає вас про підозрілі дії та допомагає уникнути неприємностей із законом. WAF — це ваш цифровий захисник, який береже дані, репутацію та спокій. 🏠🔒

Впровадження Web Application Firewall (WAF) приносить численні переваги, які роблять ваш сайт більш захищеним, надійним і відповідним сучасним стандартам безпеки. WAF діє як багатошаровий щит, який не лише блокує атаки, але й допомагає бізнесу підтримувати довіру клієнтів і уникати фінансових втрат. За даними IBM Security Cost of a Data Breach Report 2023, компанії, які використовують WAF, знижують середню вартість витоку даних на 20%. 📉 Ось детальний огляд переваг і недоліків WAF, щоб ви могли оцінити його цінність для вашого бізнесу.

✅ Переваги WAF 🌟

- ✅ Автоматичний моніторинг і звітування: WAF працює 24/7, відстежуючи кожен запит до вашого сайту в реальному часі. Він фіксує спроби атак, такі як SQL-ін’єкції чи XSS, і генерує детальні звіти, які допомагають адміністраторам аналізувати загрози. Наприклад, WAF може повідомити, що 1000 запитів від одного IP намагалися сканувати ваш сайт, дозволяючи вам швидко реагувати. 📊

- ✅ Відповідність стандартам безпеки: WAF допомагає відповідати вимогам міжнародних стандартів, таких як GDPR, PCI DSS та ISO 27001. Наприклад, для компаній, які обробляють платіжні дані, PCI DSS вимагає захисту від витоків, і WAF забезпечує цей захист, блокуючи спроби викрадення даних. 📜

- ✅ Захист репутації та довіри клієнтів: Витік даних може зруйнувати довіру до вашого бренду. WAF знижує ризик таких інцидентів, захищаючи конфіденційні дані користувачів, як-от паролі чи номери кредитних карток. За даними Ponemon Institute, 65% клієнтів втрачають довіру до компаній після витоку даних. 🛡️

- ✅ Зменшення ризиків простоїв: WAF захищає від DDoS-атак, які можуть зробити ваш сайт недоступним. Наприклад, він може перенаправляти шкідливий трафік, забезпечуючи безперебійну роботу для легітимних користувачів. 🌍

- ✅ Гнучкість і адаптивність: Сучасні WAF, особливо хмарні, автоматично оновлюють правила захисту, щоб протистояти новим загрозам. Це дозволяє вашому сайту залишатися захищеним навіть від найновіших атак. 🔄

❌ Недоліки WAF ⚠️

- ❌ Хибні спрацювання: Неправильне налаштування WAF може призвести до блокування легітимного трафіку. Наприклад, якщо WAF помилково розпізнає активність користувача (швидке оновлення сторінки) як атаку, це може завадити клієнтам користуватися сайтом. 🛑

- ❌ Вартість: Хмарні та апаратні WAF можуть бути дорогими, особливо для малого бізнесу. Наприклад, преміум-підписка на Cloudflare чи Imperva може коштувати сотні доларів на місяць, а апаратний WAF вимагає значних початкових інвестицій. 💸

- ❌ Складність налаштування: Для оптимальної роботи WAF потрібна технічна експертиза, особливо для програмних чи open-source рішень. Неправильні налаштування можуть знизити ефективність захисту або викликати проблеми з продуктивністю. 🛠️

- ❌ Обмеження в покритті: WAF не захищає від усіх типів атак, наприклад, від вразливостей на рівні операційної системи чи фізичного доступу до сервера. Це лише один із рівнів безпеки. 🚨

Аналогія з реального життя: WAF — це як охоронна система в офісі. Вона попереджає про зловмисників (атаки), записує всіх відвідувачів (моніторинг) і відповідає вимогам безпеки будівлі (стандарти). Але якщо ви забудете замкнути двері (неправильне налаштування) або система застаріла (відсутність оновлень), охорона не буде ефективною. 🏢

👉 Приклади з реального життя:

- 🛒 У 2022 році інтернет-магазин уникнув штрафу за GDPR завдяки WAF, який заблокував спробу витоку даних клієнтів через XSS-атаку. Це зберегло репутацію компанії та довіру користувачів. 🌟

- 🏦 Банк, який використовував WAF, отримав звіт про 5000 заблокованих запитів за день під час DDoS-атаки, що дозволило швидко ідентифікувати джерело загрози. 📊

- 📧 Платформа для email-маркетингу зазнала спроби SQL-ін’єкції, але WAF зупинив атаку, що допомогло зберегти дані користувачів і уникнути судових позовів. 🔒

💡 Порада експерта: Починайте з хмарного WAF, як-от Cloudflare чи AWS WAF, для простоти впровадження та масштабування. Регулярно аналізуйте звіти WAF, щоб оптимізувати налаштування та уникнути хибних спрацювань. 🚀

⚡ Важливо: WAF значно підвищує безпеку, але його ефективність залежить від правильного налаштування та регулярного оновлення. Наприклад, застарілі правила можуть пропустити нові типи атак, а надто суворі налаштування можуть відлякати користувачів. 🎯

✅ Швидкий висновок: WAF забезпечує автоматичний захист, відповідність стандартам і збереження репутації, але вимагає ретельного налаштування, щоб уникнути хибних спрацювань і високих витрат. 🛡️

⸻

🔍 Кому обов’язково потрібен WAF ❓

Якщо ваш сайт — це скарбниця з цінними даними, то WAF — це охоронець, який стоїть на сторожі, щоб ніхто не викрав ваші скарби. Для бізнесів, які обробляють платіжні дані, персональну інформацію чи мають велику аудиторію, WAF не просто бажаний — він необхідний. 💎

Web Application Firewall (WAF) є критично важливим для будь-якого вебсайту, який працює з чутливими даними або має значну кількість користувачів. У сучасному світі, де кібератаки стають дедалі частішими, WAF допомагає захистити не лише дані, але й репутацію компанії та довіру клієнтів. За даними Verizon Data Breach Investigations Report 2023, 80% витоків даних пов’язані з вебзастосунками, що робить WAF незамінним інструментом для певних категорій бізнесу. 📊 Ось хто найбільше потребує WAF:

- ✅ Інтернет-магазини 🛒: E-commerce платформи обробляють платіжні дані, такі як номери кредитних карток і адреси клієнтів. WAF захищає від SQL-ін’єкцій і XSS-атак, які можуть викрасти ці дані. Наприклад, без WAF хакери можуть використати вразливість у формі оплати, щоб отримати доступ до бази даних.

- ✅ Платформи з користувацькими акаунтами 📧: Сайти з особистими кабінетами, такі як соціальні мережі, форуми чи сервіси підписки, є мішенню для атак на викрадення сесій чи паролів. WAF блокує спроби XSS і CSRF, захищаючи дані користувачів.

- ✅ Бізнеси з чутливими даними 🏦: Компанії, які обробляють персональні (імена, адреси) чи корпоративні дані (фінансові звіти, контракти), потребують WAF для запобігання витокам. Наприклад, медичні платформи чи юридичні сервіси повинні відповідать стандартам, як-от GDPR.

- ✅ Сайти з великою аудиторією 🌐: Популярні блоги, новинні портали чи платформи з високим трафіком часто стають мішенню DDoS-атак. WAF допомагає підтримувати доступність сайту, перенаправляючи шкідливий трафік.

- ✅ API-сервіси 🤖: Сучасні додатки часто використовують API для обміну даними. WAF захищає API від атак, таких як ін’єкції чи зловживання запитами.

Аналогія з реального життя: WAF — це як охоронець у банку, який перевіряє всіх клієнтів перед входом до сховища. Якщо хтось намагається пронести вибухівку (SQL-ін’єкція) чи підроблений пропуск (XSS), охоронець зупинить їх. Без нього ваш банк (сайт) стає легкою мішенню для грабіжників (хакерів). 🏦

⚡ Важливо: Навіть невеликі сайти, які не обробляють платіжні дані, можуть стати жертвами атак, таких як дефейс (зміна вмісту сайту) чи використання в ботнетах. WAF знижує ці ризики, роблячи його корисним для всіх, хто має вебприсутність. 🎯

💡 Порада експерта: Якщо ви керуєте сайтом із чутливими даними, інвестуйте в WAF якомога раніше. Для малого бізнесу хмарний WAF — ідеальний вибір через простоту та доступність. 🚀

✅ Швидкий висновок: WAF є must-have для інтернет-магазинів, платформ із акаунтами, бізнесів із чутливими даними та сайтів із великою аудиторією, щоб захистити дані та репутацію. 🛡️

⸻

🛠 Як інтегрувати WAF у свій сайт 🔧

Інтеграція Web Application Firewall (WAF) — це як встановлення розумної системи безпеки у ваш цифровий дім: вона потребує ретельного планування, налаштування та регулярного обслуговування, щоб забезпечити максимальний захист без шкоди для користувачів. 🏠

Інтеграція Web Application Firewall (WAF) у ваш вебсайт — це багатоступеневий процес, який включає вибір відповідного типу WAF, його налаштування, тестування та постійне оновлення для забезпечення ефективного захисту від кіберзагроз. Правильно впроваджений WAF може блокувати до 99% відомих атак, таких як SQL-ін’єкції, XSS чи DDoS, за умови регулярного оновлення правил і аналізу звітів. 📊 Цей процес вимагає уваги до деталей, щоб уникнути хибних спрацювань і забезпечити безперебійну роботу сайту для легітимних користувачів. Нижче детально описано ключові етапи інтеграції, рекомендації щодо налаштування та стратегії для оптимізації роботи WAF. 🔍

📋 Етапи інтеграції WAF 🚀

- ✅ Вибір типу WAF: Перш ніж розпочати інтеграцію, необхідно визначити, який тип WAF найкраще відповідає вашим потребам — хмарний, апаратний, програмний чи open-source. Хмарні WAF (наприклад, Cloudflare, AWS WAF) є найпростішими для швидкого впровадження, оскільки не вимагають змін у вашій інфраструктурі. Апаратні WAF підходять для великих організацій із власними дата-центрами, тоді як програмні та open-source рішення, як-от ModSecurity, вимагають більше технічних знань, але пропонують гнучкість. 🛠️

- ✅ Режим навчання (Learning Mode): На цьому етапі WAF аналізує нормальний трафік вашого сайту, щоб створити базові правила фільтрації. У режимі навчання WAF не блокує запити, а лише фіксує їх, вивчаючи типові патерни поведінки користувачів (наприклад, які сторінки відвідуються найчастіше, які форми заповнюються). Це допомагає уникнути блокування легітимного трафіку під час активного захисту. Наприклад, WAF може визначити, що запити до сторінки входу з параметром

login=true є нормальними, і не позначати їх як підозрілі. 📚 - ✅ Тестовий режим (Simulation Mode): Після створення базових правил WAF переходить у тестовий режим, де він перевіряє запити за цими правилами, але не блокує їх. Замість цього WAF генерує попередження про потенційно шкідливі запити, дозволяючи адміністраторам оцінити, чи правильно налаштовані правила. Наприклад, якщо WAF позначає часті запити до API як аномалію, ви можете скоригувати правила, щоб уникнути хибних спрацювань. Цей етап критично важливий для тонкого налаштування захисту. 🔎

- ✅ Активний захист (Blocking Mode): На цьому етапі WAF повністю активується і починає блокувати шкідливі запити в реальному часі. Він використовує сигнатурний аналіз (порівняння із шаблонами атак, наприклад, OWASP Top 10), поведінковий аналіз (виявлення аномалій) і, у деяких випадках, машинне навчання для захисту від нових загроз. Наприклад, WAF може заблокувати запит із кодом

<script>alert('XSS')</script> як спробу XSS-атаки. 🛡️ - ✅ Моніторинг і оновлення: Після активації WAF необхідно регулярно аналізувати звіти про заблоковані запити та оновлювати правила захисту. Більшість сучасних WAF, особливо хмарних, автоматично оновлюють сигнатури для захисту від нових загроз. Наприклад, якщо з’являється нова вразливість у популярному плагіні CMS, постачальник WAF (як Cloudflare) може додати нове правило протягом кількох годин. 🔄

- ✅ Оптимізація для зменшення хибних спрацювань: Хибні спрацювання (false positives) можуть блокувати легітимних користувачів, що негативно впливає на їхній досвід. Наприклад, надто суворі правила можуть розпізнати швидке заповнення форми як атаку. Щоб цього уникнути, регулярно переглядайте логи WAF і додавайте винятки для легітимних сценаріїв, таких як API-запити від партнерів. 🎯

Аналогія з реального життя: Інтеграція WAF — це як встановлення системи відеоспостереження. Спочатку ви визначаєте, де потрібні камери (вибір WAF), потім тестуєте їх, щоб переконатися, що вони не спрацьовують на кожен рух (режим навчання та тестовий режим), а потім увімкнете сигналізацію (активний захист). Регулярне оновлення системи гарантує, що вона розпізнає нових зловмисників. 📹

⚡ Важливо: Регулярне оновлення правил і аналіз звітів є ключовими для ефективності WAF. За даними Imperva, 70% ефективності WAF залежить від актуальності його сигнатур і правильного налаштування. Без цього навіть найкращий WAF може пропустити нові атаки або блокувати легітимний трафік, що призведе до втрати користувачів. 🚨

🔧 Рекомендації з налаштування WAF 🌟

- ✅ Використовуйте хмарні WAF для швидкої інтеграції: Хмарні рішення, як-от Cloudflare чи AWS WAF, не потребують змін у вашій інфраструктурі. Ви просто змінюєте DNS-записи, щоб направити трафік через сервери WAF. Це ідеально для малого та середнього бізнесу. ☁️

- ✅ Налаштуйте правила під ваш сайт: Кожен сайт має унікальні патерни трафіку. Наприклад, інтернет-магазин може мати багато запитів до сторінки оплати, тоді як блог — до коментарів. Налаштуйте правила WAF, щоб вони відповідали цим патернам, зменшуючи хибні спрацювання. 🛠️

- ✅ Використовуйте білі списки: Додавайте до білого списку довірені IP-адреси, наприклад, для ваших адміністраторів чи партнерів, щоб уникнути їх блокування. 🔐

- ✅ Інтегруйте з іншими інструментами безпеки: WAF працює найкраще в поєднанні з мережевими файрволами, системами виявлення вторгнень (IDS/IPS) і регулярними аудитами безпеки. Це створює багатошаровий захист. 🛡️

- ✅ Тестуйте продуктивність: Переконайтеся, що WAF не впливає на швидкість завантаження сайту. Хмарні WAF зазвичай мінімізують затримки завдяки глобальній мережі серверів. 📈

Аналогія з реального життя: Налаштування WAF — це як навчання собаки-охоронця. Спочатку ви вчіть її розпізнавати друзів і ворогів (режим навчання), потім перевіряєте, як вона реагує на незнайомців (тестовий режим), а потім дозволяєте їй гавкати на зловмисників (активний захист). Регулярні тренування (оновлення правил) роблять її ефективною. 🐶

💡 Порада експерта: Для швидкого старту оберіть хмарний WAF, як-от Cloudflare чи AWS WAF, які пропонують автоматичне налаштування та оновлення. Регулярно перевіряйте звіти про атаки, щоб оптимізувати правила та мінімізувати хибні спрацювання. 🚀

⚡ Важливо: Неправильне налаштування WAF може призвести до блокування легітимних користувачів або зниження продуктивності сайту. Наприклад, якщо WAF надто агресивно блокує запити, це може відлякати клієнтів. Тому важливо балансувати між безпекою та зручністю. 🎯

✅ Швидкий висновок: Інтеграція WAF — це багатоступеневий процес, який включає вибір типу, навчання, тестування та активний захист. Правильне налаштування та регулярне оновлення забезпечують надійний захист із мінімальними ризиками. 🛡️

⸻

❓ Часті питання (FAQ) 🔍

Нижче наведено нестандартні, але актуальні питання про Web Application Firewall (WAF), які часто виникають у власників сайтів, розробників і адміністраторів. Відповіді ґрунтуються на офіційних даних і допоможуть розібратися в тонкощах використання WAF для захисту вашого вебресурсу. 📚

🔍 Чи може WAF ефективно захищати від атак нульового дня (zero-day)? 🛡️

WAF не гарантує 100% захисту від атак нульового дня, оскільки ці атаки використовують невідомі раніше вразливості, для яких ще не створено сигнатур. Однак сучасні WAF, особливо хмарні рішення, такі як Cloudflare чи Imperva, використовують поведінковий аналіз і машинне навчання для виявлення аномалій, які можуть вказувати на такі атаки. Наприклад, якщо запит має незвичайну структуру або поведінку (надмірна кількість запитів до API), WAF може заблокувати його, навіть якщо сигнатура атаки ще невідома. Для максимального захисту важливо поєднувати WAF із регулярними аудитами безпеки та оновленнями програмного забезпечення. 🔧

Додаткова інформація: За даними F5, WAF із підтримкою машинного навчання може виявляти до 80% аномалій, пов’язаних із zero-day атаками, якщо правила регулярно оновлюються.

🔍 Як WAF впливає на SEO-просування сайту? 📈

WAF, за правильного налаштування, не лише не шкодить SEO, але й може позитивно впливати на нього, забезпечуючи доступність сайту та захист від атак, які можуть знизити його видимість. Наприклад, WAF запобігає DDoS-атакам, які можуть зробити сайт недоступним для пошукових ботів, таких як Googlebot, що негативно впливає на індексацію. Однак неправильно налаштований WAF може блокувати пошукові боти, якщо їх розпізнають як підозрілий трафік. Щоб цього уникнути, додавайте IP-адреси пошукових систем (наприклад, Google) до білого списку. Хмарні WAF, як-от Cloudflare, також можуть прискорювати завантаження сайту завдяки вбудованим CDN, що покращує SEO. 🚀

Додаткова інформація: Згідно з Google Search Central, правильне налаштування WAF не впливає на індексацію, а захист від атак сприяє стабільності сайту.

🔍 Чи може WAF захистити API, а не лише вебсайт? 🤖

Так, сучасні WAF призначені для захисту не лише вебсайтів, але й API, які є ключовою частиною багатьох застосунків. API часто стають мішенню для атак, таких як ін’єкції, зловживання запитами чи спроби викрадення даних. WAF аналізує API-запити (наприклад, REST чи GraphQL), перевіряючи їх на відповідність правилам безпеки та виявляючи аномалії, як-от надмірна кількість запитів або підозрілі параметри. Наприклад, Imperva API Security пропонує спеціалізовані правила для захисту API, включаючи валідацію JSON і XML. Для ефективного захисту API важливо налаштувати WAF під конкретні ендпоінти вашого API. 🔐

Додаткова інформація: Згідно з Gartner, до 2025 року 70% компаній, що використовують API, впроваджуватимуть WAF для їхнього захисту.

🔍 Як WAF допомагає відповідати вимогам стандартів безпеки, таких як GDPR чи PCI DSS? 📜

WAF відіграє ключову роль у забезпеченні відповідності стандартам безпеки, таким як GDPR, PCI DSS та ISO 27001, шляхом захисту конфіденційних даних і запобігання витокам. Наприклад, GDPR вимагає захисту персональних даних користувачів, а PCI DSS — безпеки платіжних даних. WAF блокує атаки, які можуть призвести до витоку, як-от SQL-ін’єкції чи XSS, і генерує звіти, які можна використовувати для демонстрації відповідності під час аудитів. Крім того, WAF може обмежувати доступ до чутливих частин сайту, наприклад, адмін-панелі, що відповідає принципу мінімального доступу в GDPR. Хмарні WAF, такі як AWS WAF, пропонують готові набори правил для відповідності PCI DSS. 🛡️

Додаткова інформація: Згідно з PCI Security Standards Council, WAF є рекомендованим інструментом для захисту вебзастосунків, що обробляють платіжні дані.

🔍 Чи може WAF працювати з іншими інструментами безпеки, як-от SIEM чи IDS/IPS? 🔧

Так, WAF легко інтегрується з іншими інструментами безпеки, такими як SIEM (Security Information and Event Management) або IDS/IPS (Intrusion Detection/Prevention Systems), створюючи багатошаровий захист. WAF фокусується на захисті вебзастосунків, тоді як SIEM аналізує логи безпеки з різних джерел, а IDS/IPS захищає на мережевому рівні. Наприклад, WAF може надсилати звіти про заблоковані атаки до SIEM-системи, як-от Splunk, для подальшого аналізу. Інтеграція з F5 Advanced WAF дозволяє автоматично передавати дані про атаки до SIEM, що покращує реагування на інциденти. Такий підхід забезпечує комплексний захист від складних атак. 🌐

Додаткова інформація: За даними Splunk, інтеграція WAF із SIEM підвищує ефективність виявлення загроз на 30%.

⸻

✅ Висновки 🛡️

Дозвольте мені підбити підсумки того, що я зрозумів про Web Application Firewall (WAF), і поділитися ключовими висновками. Як людина, яка піклується про безпеку вебсайтів, я переконаний, що WAF — це незамінний інструмент у сучасному цифровому світі. Ось що я виніс із цієї теми: 📝

- 🎯 Я вважаю WAF must-have для захисту сайту: Він діє як мій особистий цифровий охоронець, блокуючи основні вебзагрози, такі як SQL-ін’єкції, XSS і DDoS-атаки. Наприклад, коли хакери намагаються вбудувати шкідливий код у форми мого сайту, WAF зупиняє їх ще до того, як вони завдадуть шкоди. Це дає мені впевненість, що мої дані та дані моїх користувачів у безпеці. 🔒

- 🎯 Я вражений гнучкістю та доступністю WAF: Незалежно від того, чи керую я невеликим блогом, чи великим інтернет-магазином, я можу знайти WAF, який підходить саме мені. Хмарні WAF, як-от Cloudflare, ідеальні для швидкого старту, тоді як апаратні чи open-source рішення, як ModSecurity, дають мені більше контролю, якщо я готовий вкласти час і ресурси. Така різноманітність дозволяє мені підібрати захист під мій бюджет і потреби. 💸

- 🎯 Мені подобається легкість інтеграції: Я виявив, що хмарні WAF дозволяють мені налаштувати захист буквально за кілька хвилин, просто змінивши DNS-записи. Це означає, що я можу зосередитися на розвитку свого бізнесу, а не на складних технічних налаштуваннях. Навіть якщо я обираю програмний WAF, процес інтеграції залишається досить простим, якщо я слідую інструкціям постачальника. 🚀

- 💡 Моя рекомендація: Я раджу починати з хмарного WAF, такого як Cloudflare або AWS WAF, через їхню простоту та автоматичні оновлення. Також я переконався, що регулярне оновлення правил WAF і аналіз звітів про атаки — це ключ до підтримання надійного захисту. Наприклад, Imperva зазначає, що оновлення сигнатур підвищує ефективність WAF до 99%. 🔄

Моя особиста аналогія: Для мене WAF — це як надійний страховик для мого сайту. Він не лише захищає мене від фінансових і репутаційних втрат через кібератаки, але й дає спокій, знаючи, що мій бізнес відповідає стандартам безпеки, як-от GDPR чи PCI DSS. Це як мати поліс страхування, який працює 24/7, щоб я міг спати спокійно. 😴

⚡ Мій важливий висновок: Я зрозумів, що WAF — це не просто додаткова опція, а необхідність для будь-якого сайту, який обробляє дані користувачів або прагне зберегти свою репутацію. Без нього я відчуваю себе так, ніби залишаю двері свого будинку відчиненими для зловмисників. 🚪

💯 Мій підсумок: Я переконаний, що WAF — це ключовий інструмент, який захищає мій сайт від атак, допомагає відповідати міжнародним стандартам безпеки та зміцнює довіру моїх клієнтів. Впровадивши WAF, я можу бути впевненим, що мій цифровий простір залишається безпечним і надійним. 🌟