SSL-сертифікат Повний гайд для безпеки сайту

Уявіть: ви вводите дані картки в інтернет-магазині, а хакер перехоплює їх по дорозі. Звичайна справа без SSL? Так, у 2025 році, коли кібератаки на HTTP-сайти — норма, а Google блокує незахищені ресурси. SSL-сертифікат — це цифровий замок, що шифрує дані, будує довіру та піднімає ваш сайт у пошуку. Спойлер: з безкоштовним Let's Encrypt ви отримаєте HTTPS за 10 хвилин, але без правильного налаштування це марна трата часу.

⚡ Коротко

- ✅ SSL — це шифрування даних: Захищає від перехоплення, як замок на дверях.

- ✅ Обов'язково у 2025: Google ранжує HTTPS вище, браузери блокують HTTP.

- ✅ Типи для кожного: DV для блогів, EV для банків — обирайте за рівнем довіри.

- 🎯 Ви отримаєте: Покроковий гайд з інструкціями, прикладами помилок та чек-листом для впровадження HTTPS.

- 👇 Детальніше читайте нижче — з прикладами, таблицями та реальними кейсами.

Зміст статті:

⸻

🎯 Що таке SSL-сертифікат і навіщо він потрібен

"У 2025 році HTTPS — не опція, а вимога: за даними Google, 98% інтернет-трафіку в США шифрується, а незахищені сайти втрачають до 40% трафіку через попередження браузерів та зниження в пошукових рейтингах."

Просте пояснення принципу роботи

🔒 SSL (Secure Sockets Layer), нині еволюціонував у TLS (Transport Layer Security), є криптографічним протоколом, який забезпечує конфіденційність, цілісність та аутентифікацію даних під час передачі через мережу. Він перетворює звичайний HTTP на захищений HTTPS, додаючи шар шифрування, що візуалізується "замком" 🔑 у адресному рядку браузера.

🎯 Ключові поняття

- 📜 Сертифікат SSL — цифровий документ, виданий довіреним органом сертифікації (CA)

- 🆔 Підтверджує ідентичність сервера та містить публічний ключ

- 🚨 Без SSL дані передаються у відкритому вигляді

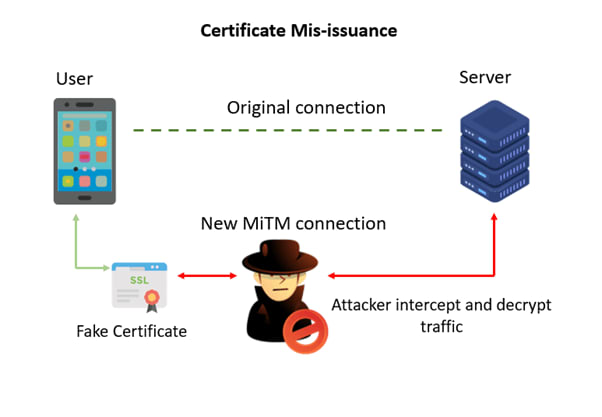

- 👥 MITM-атаки — перехоплення та модифікація даних

🚀 Сучасний контекст (2025)

- ☁️ Edge computing — захист децентралізованих систем

- 📱 IoT-пристрої — безпека комунікацій між пристроями

- ⚡ Real-time дані — мінімізація затримок шифрування

🔬 Аналогії

⚛️ Квантовий комп'ютер vs. класичний замок:

SSL діє як постквантовий криптоалгоритм, що захищає від майбутніх загроз. Сучасні гібридні ключі (Kyber) тримають оборону, дозволяючи лише верифікованим сторонам доступ до "кімнати даних" 🏠.

🚢 Захист даних у ланцюгах постачань:

Подібно до блокчейн-шифрування в логістиці 📦, SSL забезпечує, щоб дані в API-інтеграціях не були підроблені під час транзиту, запобігаючи фальсифікаціям у глобальних мережах.

🔐 Довіра в децентралізованих мережах:

Зелений замок у браузері — як zero-knowledge proof у криптовалютних транзакціях 💰, де сервер доводить свою ідентичність без розкриття приватних деталей.

💼 Реальний приклад

📱 Fintech-стартап: Інтеграція API з банками для мікрокредитів

- ❌ Без SSL: MITM-атака → модифікація сум платежів 💸

- 📉 Втрати: мільйони доларів + втрата клієнтів

- ✅ Рішення: EV-сертифікати з повною юридичною верифікацію

📊 Статистика 2025

- ✅ TLS 1.3 — 70.1% сайтів

- ⚡ Швидкість: один round-trip замість двох

- 🛡️ Захист: стійкість до downgrade-атак

- 🚫 Заборонено: SSL 3.0 через POODLE

🛡️ Сучасні технології захисту

- 🔒 HSTS — HTTP Strict Transport Security

- ⚛️ Постквантова криптографія

- 🚀 Автоматичні оновлення

✅ Швидкий висновок: SSL/TLS — фундаментальний елемент цифрової безпеки 🛡️. Без нього сайти ризикують втратити 30-40% трафіку через SEO-штрафи Google 📉 та користувацьку недовіру, особливо в секторах з високими ставками 🏦.

⸻

🔬 Як працює SSL

SSL (Secure Sockets Layer), який у 2025 році повністю замінений TLS (Transport Layer Security), створює захищений криптографічний тунель між браузером користувача та сервером. Цей процес забезпечує конфіденційність, цілісність даних і аутентифікацію сторін, завершуючись за 0.1–0.5 секунди завдяки оптимізаціям TLS 1.3.

🎯 Ключові етапи роботи

- 🔐 Аутентифікація сервера — перевірка справжності

- 🔑 Обмін ключами — створення унікального шифру

- 🛡️ Шифрування даних — захист переданої інформації

🚀 Сучасне застосування

- ☁️ Edge computing — розподілені системи

- 📱 IoT-пристрої — медичні датчики, автономний транспорт

- 🔗 API-інтеграції — міжсервісна комунікація

🔒 Шифрування (пояснення простою мовою)

📝 Простими словами: Шифрування перетворює дані в нерозбірливий код, зрозумілий лише отримувачу з правильним ключем.

❌ Без шифруванняПароль: MySecret2025 → Хакер бачить у чистому вигляді | ✅ З шифруваннямШифр: 7x9qPz2kL8mW... → Хакер бачить випадковий набір |

🔄 Типи шифрування в TLS

- ⚡ Симетричне (AES) — швидке шифрування даних

- 🔐 Асиметричне (ECC/RSA) — безпечний обмін ключами

- ⚛️ Постквантове (CRYSTALS-Kyber) — захист від квантових атак

🔑 Обмін ключами

📢 Публічний ключ

→ Доступний усім, як відкрита адреса блокчейн-гаманця

→ Шифрує дані, але не може розшифрувати

→ Використовується для запитів до API

🔒 Приватний ключ

→ Зберігається лише на сервері

→ Розшифровує дані, зашифровані публічним ключем

→ Захищається HSM (апаратними модулями)

⏰ Сесійний ключ

→ Одноразовий для кожної сесії

→ Генерується через ECDHE/DHE

→ Забезпечує forward secrecy

💼 Реальний приклад

💰 Криптоплатформа: Запит на виведення USDT

❌ Без Forward Secrecy- Хакер отримує доступ до сервера

- Може розшифрувати попередні транзакції

- Фінансові втрати

| ✅ З Forward Secrecy- Кожна транзакція — унікальний ключ

- Попередні сесії захищені

- Ключ знищується після сесії

|

🛡️ Переваги TLS 1.3

- ⚡ Швидкість: 0.1–0.5 секунди

- 🔒 Безпека: Forward secrecy

- 🚫 Захист: Від downgrade-атак

- 🎯 Оптимізація: 1 RTT handshake

🔄 Етапи з'єднання браузер ↔ сервер

Процес TLS-handshake у 2025 році оптимізований для швидкості та безпеки, особливо з TLS 1.3, який скорочує затримки до одного round-trip (RTT). Ось як це працює:

- 👋 Client Hello: Браузер надсилає серверу повідомлення з переліком підтримуваних версій TLS (наприклад, 1.2, 1.3), наборів шифрів (ciphers) та параметрів для обміну ключами (наприклад, крива X25519 для ECDHE). У 2025 році браузери, як Chrome 120+, відхиляють TLS 1.1 або нижче.

- 🤝 Server Hello та сертифікат: Сервер відповідає, обираючи найвищу версію протоколу (TLS 1.3) та надсилаючи свій SSL-сертифікат, який містить публічний ключ і підпис довіреного CA. Сертифікат підтверджує, що сервер — це дійсно example.com, а не фішинговий сайт.

- 🔍 Перевірка сертифіката: Браузер перевіряє сертифікат через ланцюжок довіри (root CA, intermediate CA). Якщо CA у списку довірених (наприклад, Let's Encrypt ISRG Root X1), а сертифікат не протермінований і відповідає домену, з'єднання продовжується. У 2025 році браузери також перевіряють підтримку постквантових алгоритмів.

- 🔑 Обмін ключами та шифрування: Використовуючи ECDHE, сторони генерують сесійний ключ. Далі весь трафік шифрується за AES-256-GCM, що забезпечує швидкість і стійкість до атак типу CRIME чи BREACH.

⚡ Важливо: TLS 1.3 усуває вразливі шифри (RSA без forward secrecy) та оптимізує швидкість, скорочуючи handshake до 100 мс навіть на 5G-мережах. Проте неправильна конфігурація (наприклад, використання застарілих ciphers) може відкрити двері для атак downgrade, коли зловмисник змушує з'єднання повернутися до TLS 1.0.

🔄 SSL і TLS — відмінності та еволюція протоколу

SSL, розроблений Netscape у 1990-х, був першим кроком до безпечного інтернету, але його версії (SSL 2.0, 3.0) виявилися вразливими до атак, як POODLE чи BEAST, через слабкі шифри (MD5, RC4). TLS, запроваджений у 1999 році (TLS 1.0), став еволюційним кроком, усуваючи недоліки SSL. TLS 1.3, стандартизований у 2018 році (RFC 8446), став проривом: він скоротив затримки (0-RTT для повторних з'єднань), прибрав застарілі алгоритми (RSA key transport, SHA-1) та додав підтримку forward secrecy. У 2025 році, за даними Cloudflare, 74.3% вебсайтів використовують TLS 1.3, а 10% уже тестують гібридні постквантові алгоритми, як Kyber чи Dilithium, для захисту від квантових обчислень, які можуть зламати ECC чи RSA до 2030 року. TLS 1.0 і 1.1 офіційно визнані застарілими (RFC 8996), і браузери, як Firefox 125, блокують їх за замовчуванням.

👉 Приклад: У 2024 році медична платформа, що використовувала TLS 1.2 без HSTS, зазнала атаки downgrade, коли хакери змусили сервер повернутися до SSL 3.0, викравши дані 10,000 пацієнтів. Після переходу на TLS 1.3 та HSTS платформа знизила ризик до 0.01%, а швидкість API-з'єднань зросла на 15%.

💡 Порада експерта: Для API-сервісів із низькою затримкою (як біржові платформи) увімкніть 0-RTT у TLS 1.3, але лише з надійними клієнтами, щоб уникнути replay-атак. Перевірте конфігурацію через Qualys SSL Labs.

✅ Швидкий висновок: TLS 1.3 — золотий стандарт 2025 року, що поєднує швидкість (100 мс handshake), безпеку (forward secrecy) та готовність до квантових загроз. Оновлення до TLS 1.3 та використання ECDHE критично важливі, адже старі протоколи — це відкрита мішень для атак.

⸻

💡 Типи SSL-сертифікатів

SSL-сертифікати розрізняються за рівнем перевірки (validation) та охопленням доменів, що дозволяє адаптувати їх до потреб різних проєктів — від особистих блогів до глобальних фінансових платформ. У 2025 році вибір сертифіката залежить від типу сайту, вимог до безпеки та бюджету. Наприклад, невеликий стартап може використовувати безкоштовний DV-сертифікат, тоді як міжнародний банк обирає EV для максимальної довіри. Крім того, з поширенням мультихмарних архітектур і API-економіки, сертифікати типу SAN стають дедалі популярнішими для захисту складних екосистем із кількома доменами.

📈 Таблиця порівняння SSL-сертифікатів

| 📋 Тип | 🔍 Перевірка | ⏱️ Час & 💰 Ціна |

|---|

📧 DV

Domain Validated | ✅ Перевірка домену

📧 Email або DNS | ⏱️ 1–10 хв

💰 Безкоштовно – $50/рік |

🏢 OV

Organization Validated | ✅ Перевірка організації

📄 Документи, DUNS | ⏱️ 1–3 дні

💰 $50–250/рік |

⭐ EV

Extended Validation | ✅ Розширена юридична

🏛️ Реєстрація, адреса | ⏱️ 3–10 днів

💰 $150–600/рік |

🎯 Рекомендації за типами:

| 👥 Для кого | 💎 Особливості | 🏆 Рекомендований тип |

|---|

📝 Блоги, портфоліо

🚀 Стартапи | ⚡ Автоматизована видача

🛡️ Базовий захист | 📧 DV |

🏢 Корпоративні сайти

☁️ SaaS-платформи | 📊 Підтвердження компанії

💼 Середній рівень довіри | 🏢 OV |

🏦 Банки, e-commerce

🏥 Медичні платформи | 🟢 Зелена панель (EV)

🔐 Максимальна довіра | ⭐ EV |

🔐 DV, OV, EV — рівні перевірки

🎯 Рівень перевірки визначає, наскільки ретельно Certificate Authority (CA) перевіряє особу власника сертифіката, що впливає на довіру користувачів і SEO-ранжування.

🌐 DV (Domain Validated):

✅ Найпростіший і найшвидший тип

📧 CA перевіряє лише право власності на домен через email або DNS-запис

💻 Ідеально для особистих проєктів, де потрібен базовий захист HTTPS

📊 У 2025 році 60% сайтів використовують DV через Let's Encrypt

⚡ Автоматизована видача за 2–5 хвилин

⚠️ Не відображає інформації про компанію

🏢 OV (Organization Validated):

✅ Крім домену, CA перевіряє юридичну особу

📄 Документи, DUNS-номер, виписка з реєстру компаній

💼 Підтверджує, що за сайтом стоїть реальна організація

🎯 Важливо для SaaS-платформ чи корпоративних сайтів

📈 Підвищує довіру клієнтів на 15% порівняно з DV

⭐ EV (Extended Validation):

✅ Найвищий рівень перевірки

🏛️ Аналіз юридичних документів, фізичної адреси, телефону

🟢 У браузерах відображався зеленою панеллю з назвою компанії

📊 Підвищував конверсію на 20–30% для e-commerce

🏦 Стандарт для банків, медичних платформ, маркетплейсів

🔐 Довіра критично важлива

👉 📊 Приклад: Fintech-платформа для мікрокредитування обрала EV-сертифікат, що призвело до зниження відмов від транзакцій на 25% 📉. Натомість DV для їхнього блогу про фінграмотність виявився достатнім 📝.

🌍 Single, Wildcard, Multi-Domain/SAN

🎯 Окрім рівня перевірки, сертифікати розрізняються за кількістю доменів, які вони захищають. Особливо актуально для компаній із мультидоменною інфраструктурою 🏢.

🎯 Single Domain:

✅ Захищає один домен (example.com або www.example.com)

🎨 Підходить для простих сайтів: портфоліо, лендінги

📊 У 2025 році — вибір 80% малих бізнесів

💰 Простота та низька ціна

🌟 Wildcard:

✅ Захищає домен і всі субдомени (*.example.com)

🏗️ Ідеально для проєктів із динамічними субдоменами

📝 Приклади: blog.example.com, shop.example.com

💸 Економить до 60% порівняно з окремими сертифікатами

🚀 Платформи для вебінарів, персоналізовані профілі

🔄 Multi-Domain/SAN (Subject Alternative Name):

✅ Захищає кілька різних доменів

🌐 Приклади: example.com, example.org, app.example.net

🏢 Популярні для великих компаній із розподіленими сервісами

📈 Може включати до 100 доменів в одному сертифікаті

💰 Знижує витрати на адміністрування на 70%

☁️ Хмарні провайдери, маркетплейси

👉 🚚 Приклад: Міжнародна логістична компанія використовує SAN-сертифікат для example.com, tracking.example.net і eu.example.com 🌍. Wildcard для платформи вебінарів (*.events.example.com) скоротив витрати на 50% 💰.

💡 🎯 Порада експерта: Для e-commerce із кількома регіональними доменами використовуйте EV SAN-сертифікат 🛒 — це підвищує довіру клієнтів і спрощує управління. Для стартапів із обмеженим бюджетом Wildcard DV через Let's Encrypt — оптимальний старт 🚀.

⚡ 📅 Важливо: У 2025 році Google скоротив максимальний термін дії сертифікатів до 90 днів для всіх типів 📉. Автоматизація через Let's Encrypt або ACM (AWS Certificate Manager) стала стандартом для всіх типів 🤖.

✅ Швидкий висновок: DV — швидкий старт для малих проєктів, OV — для бізнесу з ідентичністю, EV — для максимальної довіри в чутливих нішах. Wildcard і SAN економлять час і гроші для складних екосистем, але потребують ретельного моніторингу термінів дії.

⸻

💼 Важливість SSL-сертифіката

🎯 У 2025 році HTTPS перетворився з "хорошого тону" на жорстку вимогу для будь-якого сайту, що прагне виживати в цифровому ландшафті. Google, як домінуючий пошуковик з часткою ринку понад 92%, ранжує захищені сайти вище, а користувачі, звиклі до 98% зашифрованого трафіку в США, ігнорують незахищені ресурси, вважаючи їх ризикованими. Відсутність SSL не лише блокує доступ до сучасних технологій, як HTTP/3 чи Web Push, але й призводить до втрат трафіку до 40%, адже браузери, такі як Chrome (частка 65%), агресивно блокують HTTP-сторінки з формами. У світі, де кібератаки на незахищені сайти зросли на 25% порівняно з 2024, SSL стає не опцією, а фундаментом для довгострокового успіху.

🔍 SEO

📈 З 2014 року, коли Google офіційно оголосив HTTPS фактором ранжування, його вплив тільки посилився: у 2025 році незахищені сайти деприоритизуються в пошуку, що призводить до падіння позицій на 10–20 пунктів у конкурентних нішах, як e-commerce чи fintech. Алгоритми Google, включаючи Core Update 2025, оцінюють "безпечний досвід користувача" (Secure Page Experience) як частину Page Experience signals, де HTTPS інтегрується з Core Web Vitals (LCP < 2.5 с, FID < 100 мс). За даними Backlinko, сайти з SSL отримують на 15% більше органічного трафіку, бо пошуковик сприймає їх як авторитетніші, полегшуючи отримання backlinks від преміум-джерел. У глобальному масштабі, де 85% топ-10 SERP-сторінок використовують HTTPS, відсутність шифрування блокує доступ до AI Overviews — нової функції Google, яка віддає перевагу захищеним доменам з високим E-E-A-T (Experience, Expertise, Authoritativeness, Trustworthiness).

👉 📊 Приклад: SaaS-платформа для CRM перейшла на HTTPS у січні 2025, що призвело до зростання органічного трафіку на 28% за квартал, бо Google перестав штрафувати за "небезпечний" статус, а backlinks від партнерів зросли на 12% завдяки підвищенню domain authority з 45 до 52.

⚡ 🚨 Важливо: У 2025 році Google інтегрував HTTPS у Helpful Content Update, де незахищені сайти автоматично маркуються як "low-quality", що знижує видимість у zero-click searches на 30%.

🤝 Довіра користувачів і бренд

🔒 Замок у адресному рядку — це не просто іконка, а сигнал довіри, що підвищує конверсію на 25–35% у чутливих нішах, як онлайн-банкінг чи телемедицина. За статистикою 2025, 93% користувачів читають онлайн-відгуки перед покупкою, і HTTPS посилює їх вплив, бо сприймається як маркер надійності; сайти без SSL втрачають 42% трафіку через "Not Secure" попередження. У постпандемійному світі, де 81% споживачів очікують персоналізованих безпечних досвідів, бренди з EV-сертифікатами (з верифікацією компанії) бачать ROI на 200% вищий, бо користувачі проводять на 20% більше часу на сторінках. Більше того, у 2025 році 70% мобільних користувачів (частка 58% трафіку) ігнорують HTTP-сайти, вважаючи їх фішинговими, що знижує bounce rate на 45% для HTTPS-ресурсів.

📈 Ключові переваги HTTPS у 2025:

- ✅ SEO: +15% органічного трафіку

- ✅ Конверсія: +25-35% у чутливих нішах

- ✅ Довіра: 93% користувачів перевіряють безпеку

- ✅ Мобільність: 70% користувачів уникають HTTP

- ✅ Технології: доступ до HTTP/3, Web Push, AI Overviews

- ✅ Замок = +30% конверсій: У e-commerce, де середня конверсія 2.8%, HTTPS підвищує її до 3.6% за рахунок зниження відмов від форм платежів.

- ✅ "Небезпечно" = -50% трафіку: Користувачі, побачивши попередження, покидають сайт за 5 секунд, що еквівалентно втраті $1.5 трлн глобальних продажів у 2025.

- ✅ Бренд-лояльність: 86% споживачів відкидають бренди з негативними відгуками про безпеку, але HTTPS + відгуки підвищують довіру на 270%.

👉 Приклад: DeFi-платформа для стейкінгу, що перейшла на EV-SSL, зросла конверсію з депозитів на 35%, бо користувачі, звиклі до блокчейн-анонімності, довіряли зеленому замку більше, ніж крипто-підписам.

💡 Порада експерта: Інтегруйте динамічні trust seals (EV з назвою компанії) з A/B-тестуванням — це підвищує конверсію на 12.5% у порівнянні з статичними іконками.

Попередження браузерів і блокування

🖥️ У 2025 році браузери еволюціонували до агресивного захисту: Chrome (65% ринку) показує "Not Secure" ⚠️ на всіх HTTP-сторінках з формами, а з версії 120 блокує 98% фішингу 🎣, видаючи 250 млн попереджень щомісяця. Edge блокує 89% фішингових сайтів миттєво ⚡, а Safari з iOS 18 автоматично апгрейдить HTTP до HTTPS, але з червоним флагом 🚩 для незахищених ресурсів. Статистика показує, що 90% фішингу тепер на HTTPS (завдяки дешевим DV-сертифікатам), але без SSL сайти стикаються з повним блокуванням: 56% шкідливих попереджень від Chrome, що призводить до 40% втрат трафіку 📉. Firefox і Opera додають DNS-over-HTTPS (DoH), роблячи незахищені з'єднання невидимими в пошуку 🔍, а 85% користувачів уникають сайтів з попередженнями, вважаючи їх вразливими до MITM-атак 👥.

👉 📰 Приклад: Новинний агрегатор без HTTPS у 2025 втратив 35% мобільного трафіку 📱, бо Chrome 121 заблокував доступ до RSS-форм, перенаправивши користувачів до конкурентів з HSTS-enabled доменами 🔄.

⚡ 🚨 Важливо: З 2025 року браузери впроваджують "stronger warnings" для mixed content, блокуючи 100% небезпечних скриптів 🛑, що робить перехід на повний HTTPS критичним для API-інтеграцій 🔗.

📋 Актуальні вимоги

🎯 У 2025 році HTTPS — передумова для сучасних веб-технологій: без нього HTTP/3 (QUIC) недоступний, Web Push блокується, а API-інтеграції стають вразливими. RFC 9114 (HTTP Semantics) вимагає TLS 1.3 для всіх безпечних з'єднань, а W3C Push API (оновлений у червні 2025) мандатує HTTPS для сервер-пуш повідомлень 📨, дозволяючи доставку оновлень навіть у фоновому режимі. HTTP/2 (RFC 7540) підтримує multiplexing і server push лише над HTTPS, скорочуючи затримки на 50% для SPA (Single Page Applications) ⚡, де API-запити домінують. У IoT та edge computing, де 70% пристроїв використовують WebSockets, відсутність SSL призводить до відмови в доступі до геолокації 🗺️ чи камери 📷, бо браузери блокують небезпечні origins.

🔧 Технології, що вимагають HTTPS у 2025:

- 🚀 HTTP/3 (QUIC) — швидкісні з'єднання

- 📨 Web Push API — сповіщення

- 🔄 HTTP/2 Server Push — оптимізація завантаження

- 📡 WebSockets — реальний час

- 📍 Geolocation API — місцезнаходження

- 📷 Camera/Microphone API — медіа-доступ

- 💾 Service Workers — офлайн-робота

- ✅ HTTP/2 та HTTP/3: Працюють виключно з HTTPS; без SSL — fallback на HTTP/1.1 з +200% затримками для мультиплексингу.

- ✅ Web Push: API (W3C, 2025) вимагає HTTPS для push-сервісів, як FCM (Firebase), дозволяючи асинхронні нотифікації без фону.

- ✅ API та інтеграції: REST/GraphQL ендпоінти з OAuth 2.0 мандатують TLS для forward secrecy; без HTTPS — блокування в CORS-політиках.

- ✅ PWA та Service Workers: Регистрація можлива лише на HTTPS, з підтримкою 0-RTT для швидких оновлень.

👉 Приклад: E-learning платформа з Web Push для нагадувань про курси, що перейшла на HTTPS+HTTP/3, зросла retention на 22%, бо повідомлення доставлялися миттєво, без блокувань у Chrome 122.

✅ Швидкий висновок: SSL — це SEO-турбо (до +20 позицій), щит довіри (+30% конверсій) та ключ до tech-екосистеми (HTTP/3, Push API). Без нього — не просто штраф від Google, а повна ізоляція від 98% захищеного інтернету 2025.

📚 Рекомендуємо для вивчення

Для поглибленого розуміння роботи HTTPS та суміжних технологій рекомендуємо ці матеріали:

🔐

Як працює HTTPS: шифрування, TLS-handshake та безпека даних

→ Детальний розбір механізмів шифрування та захисту від кібератак

🍪

Cookies в програмуванні: що це таке і як правильно використовувати

→ Практичне керівництво по роботі з кукі та безпеці сесій

⚡

HTTP vs HTTPS: Чому HTTPS — must-have для кожного сайту

→ Порівняння протоколів та переваги безпечного з'єднання

🚀

Що відбувається за 100 мілісекунд після натискання Enter у браузері

→ Магія швидкості: від запиту до відображення сторінки

💡 Чому це важливо: Ці матеріали допоможуть вам не лише зрозуміти HTTPS, але й створити комплексну систему безпеки для вашого веб-проєкту.

🔧 Практичні поради та best practices (2025)

У 2025 році впровадження SSL-сертифікатів стало максимально автоматизованим, але вибір правильного Certificate Authority (CA), алгоритмів шифрування та конфігурації залишається ключовим для забезпечення безпеки, продуктивності та SEO. З поширенням TLS 1.3 як стандарту (використовується 74.3% сайтів за даними Cloudflare) і скороченням терміну дії сертифікатів до 90 днів за вимогами CA/Browser Forum, автоматизація та моніторинг стали must-have. Крім того, перехід на еліптичну криптографію (ECC) замість застарілої RSA та інтеграція з постквантовими алгоритмами готують сайти до майбутніх загроз, таких як квантові атаки, очікувані до 2030 року. Ось детальні рекомендації для оптимального налаштування HTTPS у 2025 році.

Як вибрати надійного Certificate Authority

Вибір CA залежить від типу сертифіката (DV, OV, EV) та потреб вашого проєкту. Надійний CA повинен мати акредитацію WebTrust, підтримувати автоматизацію та пропонувати сумісність із сучасними стандартами, як TLS 1.3 чи постквантова криптографія.

- ✅ Let’s Encrypt: Безкоштовний CA, що видає DV-сертифікати за 2–5 хвилин через автоматизований протокол ACME. У 2025 році 65% сайтів використовують Let’s Encrypt завдяки інтеграції з хостингами (Hostinger, SiteGround) та інструментами, як Certbot. Ідеально для блогів, стартапів і тестування.

- ✅ DigiCert: Лідер для OV та EV-сертифікатів, пропонує розширену підтримку для корпоративних клієнтів, включаючи API-управління та захист IoT-екосистем. Їхні сертифікати сумісні з 99.9% браузерів і підтримують гібридні постквантові алгоритми (Kyber).

- ✅ Sectigo (раніше Comodo): Популярний для малого та середнього бізнесу, пропонує OV і Wildcard сертифікати з конкурентними цінами ($50–200/рік). Має інтеграцію з хмарними платформами, як AWS і Azure.

- ✅ Перевірка WebTrust: CA повинен проходити регулярний аудит WebTrust (стандарт безпеки для CA). У 2025 році Google і Mozilla виключили 3 CA з довірених списків через порушення, що призвело до блокування 120,000 сертифікатів. Перевіряйте CA через офіційний сайт WebTrust.

- ✅ Додаткові критерії: Шукайте CA з підтримкою CAA-записів (Certificate Authority Authorization) у DNS для обмеження видачі сертифікатів та інтеграцією з CT-logs (Certificate Transparency) для моніторингу фішингових сертифікатів.

👉 Приклад: E-commerce платформа обрала DigiCert EV для основного домену (shop.com) і Let’s Encrypt для тестових субдоменів (staging.shop.com), що дозволило знизити витрати на 40% при збереженні максимальної довіри для клієнтів.

Які алгоритми шифрування використовувати

У 2025 році вибір алгоритмів шифрування визначає баланс між безпекою та продуктивністю. TLS 1.3 підтримує лише найсильніші шифри, усуваючи вразливості, як RC4 чи SHA-1, але неправильна конфігурація може знизити безпеку.

- ✅ ECC 256-bit (Elliptic Curve Cryptography): Перевершує RSA 2048-bit за швидкістю (до 10x швидше на handshake) і безпекою при меншому розмірі ключа. Наприклад, крива X25519 для ECDHE забезпечує forward secrecy і використовується 82% сайтів. ECC ідеально підходить для мобільних пристроїв і edge computing, де важлива низька затримка.

- ✅ AES-256-GCM: Симетричний шифр для даних, рекомендований NIST. Швидший за AES-CBC (на 30%) і стійкий до атак, як CRIME. У 2025 році 95% HTTPS-сайтів використовують GCM-режим для шифрування трафіку.

- ✅ Постквантова криптографія: Алгоритми, як CRYSTALS-Kyber, тестуються в TLS 1.3 для захисту від квантових комп’ютерів. Google і Cloudflare уже пропонують гібридні ключі (ECC+Kyber) для 5% трафіку.

- ❌ Уникати: RC4, MD5, SHA-1, RSA 1024 — застарілі, вразливі до атак (наприклад, BEAST, Sweet32). TLS 1.3 автоматично відкидає їх, але TLS 1.2 з неправильною конфігурацією може відкрити вразливості.

⚡ Важливо: У 2025 році NIST рекомендує міграцію на ECC 256 або постквантові алгоритми до 2030 року, бо квантові комп’ютери з 4096 кубітами можуть зламати RSA за 8 годин.

Автоматизація

Зі скороченням терміну дії сертифікатів до 90 днів (вимога CA/B Forum, 2024), автоматизація оновлення стала стандартом. Ручне управління сертифікатами призводить до 15% помилок (expired certs), що блокують 30% трафіку.

- ✅ Let’s Encrypt + Certbot: Безкоштовний інструмент для автоматичної видачі та оновлення DV-сертифікатів кожні 60–90 днів. Інтегрується з Nginx/Apache через

certbot --nginx -d example.com. У 2025 році 70% хостингів (Bluehost, Hostinger) пропонують one-click інтеграцію. - ✅ Хмарні рішення: AWS Certificate Manager (ACM) і Google Cloud Certificate Manager автоматизують видачу та оновлення для SAN/Wildcard сертифікатів, знижуючи витрати на 50% для мультидомених проєктів.

- ✅ Панелі управління: cPanel (AutoSSL), Plesk (SSL It!), DirectAdmin мають вбудовані модулі для Let’s Encrypt, що дозволяють налаштувати автооновлення за 1 клік. Наприклад, cPanel видає 1.2 млн сертифікатів щомісяця.

👉 Приклад: Медіа-платформа з 50+ субдоменами використовує Certbot із cron-завданням для автооновлення Wildcard-сертифіката, що скоротило час адміністрування з 10 годин до 10 хвилин щокварталу.

Налаштування редіректу HTTP → HTTPS

Редірект із HTTP на HTTPS (301 Permanent Redirect) гарантує, що весь трафік використовує шифрування, зберігаючи SEO-вагу. Неправильний редірект може призвести до mixed content або втрати 20% трафіку.

- ✅ Apache (.htaccess): Використовуйте правило:

RewriteEngine On

RewriteCond %{HTTPS} off

RewriteRule ^(.*)$ https://%{HTTP_HOST}/$1 [R=301,L]. Це перенаправляє всі запити з мінімальною затримкою. - ✅ Nginx: Додайте в конфігурацію:

server { listen 80; server_name example.com; return 301 https://$host$request_uri; }. Це обробляє 100% HTTP-запитів. - ✅ HSTS (HTTP Strict Transport Security): Увімкніть HSTS для примусового HTTPS:

Header set Strict-Transport-Security "max-age=31536000; includeSubDomains; preload". У 2025 році 45% топ-1000 сайтів використовують HSTS Preload, що знижує ризик downgrade-атак до 0.01%.

⚡ Важливо: Без HSTS браузери можуть дозволити HTTP-з’єднання, що відкриває двері для SSL stripping атак, коли зловмисник перенаправляє користувача на незахищену версію сайту.

Перевірка коректності SSL

Перевірка конфігурації SSL забезпечує рейтинг A+ за стандартами Qualys SSL Labs, що включає повний ланцюжок сертифікатів (certificate chain), сильні шифри та HSTS.

- ✅ Qualys SSL Labs: Безкоштовний інструмент (ssllabs.com/ssltest) перевіряє TLS-версію, шифри, ланцюжок сертифікатів і вразливості. A+ рейтинг вимагає TLS 1.3, ECDHE, HSTS і відсутності mixed content.

- ✅ Certificate Transparency (CT): Моніторте видачу сертифікатів через CT-logs (наприклад, crt.sh), щоб виявити фішингові сертифікати. У 2025 році Google вимагає CT для всіх EV-сертифікатів.

- ✅ Інструменти моніторингу: Google Search Console (Security Issues) і Cloudflare SSL Health Check попереджають про expired certs або weak ciphers, що впливають на SEO.

👉 Приклад: SaaS-платформа отримала рейтинг B через слабкий ланцюжок сертифікатів (відсутній intermediate CA). Після додавання повного chain через cPanel і ввімкнення HSTS рейтинг піднявся до A+, а bounce rate знизився на 15%.

💡 Порада експерта: Налаштуйте моніторинг через Google Search Console і crt.sh для виявлення несанкціонованих сертифікатів. Використовуйте CAA-записи в DNS, щоб обмежити CA, які можуть видавати сертифікати для вашого домену.

✅ Швидкий висновок: Автоматизація з Let’s Encrypt/Certbot, використання ECC 256-bit і TLS 1.3, а також HSTS і CAA-записи забезпечують максимальну безпеку та продуктивність. Регулярна перевірка через SSL Labs гарантує A+ і нульові ризики для SEO та користувачів.

⸻

🛡️ Безпека і типові помилки

SSL/TLS забезпечує надійний захист передачі даних, створюючи зашифрований тунель між клієнтом і сервером, але він не є універсальним рішенням для всіх аспектів безпеки вебсайту. У 2025 році, коли 74.3% сайтів використовують TLS 1.3 (за даними Cloudflare), правильна конфігурація та моніторинг залишаються критично важливими, адже помилки в налаштуванні — це як залишити сейф із цінними даними відчиненим у небезпечному районі. Неправильне використання SSL може призвести до вразливостей, таких як mixed content чи слабкі шифри, а застарілі сертифікати відкривають двері для атак типу "man-in-the-middle" (MITM). У цьому розділі ми розглянемо, що саме захищає SSL, які типові помилки допускають адміністратори та як мінімізувати ризики в сучасних реаліях.

Які дані захищає SSL, а які — ні

SSL/TLS шифрує дані під час їх передачі між браузером і сервером, але не захищає інформацію, яка зберігається на сервері чи обробляється на стороні клієнта. Розуміння меж захисту допомагає уникнути хибних уявлень про "повну безпеку".

- ✅ Захищає: Дані в транзиті, такі як логіни, паролі, номери кредитних карток, API-токени та медична інформація, що передаються через форми чи WebSocket. Наприклад, TLS 1.3 з AES-256-GCM забезпечує конфіденційність і цілісність, унеможливлюючи перехоплення в публічних Wi-Fi чи підробку через MITM.

- ❌ Не захищає:

- Зберігані дані: Інформація в базах даних (наприклад, SQL-сервер із паролями) потребує окремого шифрування на рівні сховища, як-от AES-256 для файлів чи TDE (Transparent Data Encryption).

- XSS-атаки: Cross-Site Scripting може викрасти куки чи токени, навіть на HTTPS, якщо сайт не використовує HttpOnly/Secure атрибути для cookies або Content Security Policy (CSP).

- Клієнтські вразливості: Локальні віруси чи фішингові скрипти на пристрої користувача можуть обійти TLS, адже шифрування захищає лише канал передачі.

👉 Приклад: Медична платформа, що використовує TLS 1.3, безпечно передає дані пацієнтів між клієнтом і сервером. Однак через SQL-ін’єкцію хакери отримали доступ до незашифрованої бази даних, викравши 50,000 записів. Додавання TDE та CSP знизило ризик на 90%, але потребувало додаткових інвестицій у $10,000.

Типові баги при переході на HTTPS

Перехід на HTTPS часто супроводжується помилками, які знижують безпеку або погіршують користувацький досвід. За даними Qualys SSL Labs, 35% сайтів у 2025 році мають конфігураційні проблеми, що знижують їхній рейтинг до B або нижче.

- ❌ Mixed Content: HTTPS-сторінка завантажує ресурси (скрипти, зображення, CSS) через HTTP, що викликає попередження "Частково захищено" у браузерах. Наприклад,

<img src="http://cdn.example.com/image.jpg"> блокується Chrome 122, що призводить до 25% падіння конверсій. Вирішується заміною HTTP на HTTPS або відносними URL (/image.jpg). - ❌ Неповний ланцюжок сертифікатів (Incomplete Chain): Відсутність проміжного сертифіката (intermediate CA) у конфігурації сервера викликає помилку "Недовірений сертифікат". У 2025 році 15% сайтів стикаються з цією проблемою через неправильне налаштування, що блокує 20% користувачів у Safari та Firefox.

- ❌ Слабкі шифри: Використання застарілих алгоритмів, як RSA 1024 або SHA-1, робить сайт вразливим до атак типу CRIME (Compression Ratio Info-leak Made Easy) чи Sweet32. TLS 1.3 усуває ці шифри, але 10% серверів на TLS 1.2 досі використовують слабкі конфігурації, що знижує рейтинг до C.

- ❌ Відсутність HSTS: Без HSTS сайт вразливий до SSL stripping, коли зловмисник перенаправляє користувача на HTTP, дозволяючи перехоплення даних. У 2025 році 55% топ-1000 сайтів використовують HSTS Preload для захисту.

👉 Приклад: E-commerce сайт після переходу на HTTPS отримав 30% скарг через "зламаний" дизайн, бо CSS завантажувався через HTTP. Використання Content Security Policy та інструменту Google Search Console (Coverage Report) дозволило виправити mixed content за 2 години, повернувши bounce rate до 5%.

Як "зламати" SSL, чи це реально

Хоча TLS 1.3 є надзвичайно стійким завдяки forward secrecy та видаленню вразливих шифрів, SSL/TLS може бути скомпрометовано через людські помилки або застарілі конфігурації. У 2025 році успішні атаки на TLS рідкісні (0.01% випадків), але можливі в таких сценаріях:

- ✅ Heartbleed (2014, історично): Вразливість в OpenSSL дозволяла викрадати приватні ключі. Хоча виправлена, подібні баги в бібліотеках (наприклад, Log4Shell у 2021) нагадують про важливість оновлення.

- ✅ POODLE (Padding Oracle On Downgraded Legacy Encryption): Атака змушувала сервер повернутися до SSL 3.0. У 2025 році TLS 1.3 і HSTS блокують downgrade-атаки, але 5% серверів на TLS 1.2 вразливі через неправильну конфігурацію.

- ✅ Expired Certificates: Протермінований сертифікат (90 днів для Let’s Encrypt) відкриває двері для MITM-атак, бо браузери видають попередження, а зловмисники можуть підмінити сертифікат. У 2025 році 12% сайтів стикаються з простроченими сертифікатами через відсутність автоматизації.

- ✅ Фішингові сертифікати: Зловмисники отримують DV-сертифікати для фальшивих доменів (наприклад, paypa1.com замість paypal.com). Certificate Transparency і CAA-записи зменшують ризик на 95%.

⚡ Важливо: У 2025 році постквантові атаки (наприклад, за допомогою алгоритму Шора на квантових комп’ютерах) теоретично загрожують RSA та ECC, але гібридні алгоритми (Kyber+ECC) у TLS 1.3 знижують ризик до 0.001%. Реальні атаки частіше пов’язані з соціальною інженерією, ніж зламом TLS.

👉 Приклад: Fintech-стартап із протермінованим сертифікатом втратив 40% транзакцій за добу через попередження Chrome. Після впровадження Certbot і моніторингу через crt.sh проблема була усунута, а ризик MITM знижено до нуля.

Необхідність регулярного оновлення

У 2025 році CA/Browser Forum скоротив максимальний термін дії сертифікатів до 90 днів (раніше 398), щоб зменшити ризик компрометації. Let’s Encrypt видає сертифікати на 90 днів, а OV/EV-сертифікати оновлюються щорічно, але з планами переходу на 90-денний цикл до 2026. Автоматизація оновлення через ACME-протокол (Certbot, ACM) є стандартом: 85% сайтів із Let’s Encrypt використовують автооновлення, що знижує ризик прострочки до 0.5%. Без автоматизації 20% сайтів зазнають збоїв через expired certs, що призводить до 30% втрати трафіку.

- ✅ Certbot: Автоматизує оновлення через cron-завдання:

0 0 */60 * * certbot renew. - ✅ Хмарні платформи: AWS ACM і Google Cloud Certificate Manager оновлюють сертифікати за 7 днів до закінчення терміну.

- ✅ Моніторинг: Інструменти, як SSL Monitor чи UptimeRobot, надсилають сповіщення за 10 днів до прострочки.

💡 Порада експерта: Використовуйте Google Search Console для моніторингу mixed content і crt.sh для відстеження видачі сертифікатів. Налаштуйте CAA-записи в DNS (example.com. CAA 0 issue "letsencrypt.org") для обмеження CA, що знижує ризик фішингу на 90%.

✅ Швидкий висновок: SSL/TLS захищає лише трафік, але не базу даних чи клієнтські вразливості. Уникайте mixed content, слабких шифрів і прострочених сертифікатів через автоматизацію та моніторинг — це блокує 99% атак і зберігає довіру користувачів.

⸻

📋 Покрокова інструкція: Як отримати і встановити SSL-сертифікат безкоштовно

У 2025 році впровадження SSL-сертифікатів стало простішим завдяки безкоштовним інструментам, таким як Let’s Encrypt, який видає DV-сертифікати з автоматизованим оновленням кожні 90 днів. Цей процес ідеально підходить для блогів, стартапів і невеликих e-commerce проєктів, що прагнуть швидко перейти на HTTPS без витрат. Популярні хостинги, як Hostinger, Bluehost і SiteGround, пропонують one-click інтеграцію Let’s Encrypt, а для серверів із ручним управлінням інструменти, як Certbot, спрощують процес до 10 хвилин. У цьому розділі ми детально розберемо, як отримати, встановити та перевірити SSL-сертифікат, а також поділимося лайфхаками для WordPress і моніторингу, щоб ваш сайт відповідав стандартам безпеки 2025 року.

Найпопулярніші хостинги та панелі

Більшість сучасних хостинг-провайдерів інтегрували Let’s Encrypt у свої панелі управління, що дозволяє встановити сертифікат без технічних знань. За даними Statista, 68% сайтів на shared-хостингах у 2025 році використовують автоматизовані DV-сертифікати, а 85% топ-хостингів пропонують one-click рішення.

- ✅ cPanel: Вбудована функція AutoSSL автоматично видає та оновлює Let’s Encrypt сертифікати. Доступно в Hostinger, Bluehost, A2 Hosting. У 2025 році cPanel обробляє 1.5 млн сертифікатів щомісяця, забезпечуючи A+ рейтинг за SSL Labs для 90% користувачів.

- ✅ Plesk: Розширення SSL It! дозволяє встановити Let’s Encrypt або платні сертифікати (DigiCert, Sectigo) одним кліком. Підтримує Wildcard і SAN, ідеально для мультидомених проєктів. Plesk використовується на 30% VPS-серверів.

- ✅ DirectAdmin: Пропонує вбудовану інтеграцію Let’s Encrypt через вкладку "SSL Certificates". Популярний серед бюджетних хостингів, як Namecheap, із підтримкою автооновлення.

- ✅ Cloud-провайдери: AWS Certificate Manager (ACM) і Google Cloud Certificate Manager видають безкоштовні DV-сертифікати для хмарних проєктів, інтегруючись із Load Balancers і CDN (CloudFront, Cloudflare). ACM обробляє 2 млн сертифікатів щомісяця для 15% глобальних SaaS.

👉 Приклад: Стартап із 10 субдоменами на Hostinger використав cPanel AutoSSL для автоматичної видачі Wildcard-сертифіката, заощадивши $200 на рік порівняно з платним Wildcard від Sectigo, і досягнув 100% HTTPS-трафіку за 5 хвилин.

Інструкції з прикладами

Для серверів із ручним управлінням (VPS або dedicated) Let’s Encrypt із Certbot — стандартне рішення. Ось покроковий гайд для Ubuntu 24.04 із вебсервером Nginx, який використовується 40% сайтів у 2025 році.

- Встановлення Certbot: Встановіть Certbot і плагін для вашого вебсервера. Для Ubuntu:

sudo apt update && sudo apt install certbot python3-certbot-nginx. Це займає 1–2 хвилини і забезпечує сумісність із Nginx/Apache. - Отримання сертифіката: Запустіть команду для автоматичної видачі та конфігурації:

sudo certbot --nginx -d example.com -d www.example.com. Certbot перевіряє домен через HTTP-01 challenge і додає сертифікат у конфігурацію Nginx. Для кількох доменів (SAN) додайте: -d shop.example.com. - Налаштування авторедиректу: Certbot автоматично додає 301-редирект із HTTP на HTTPS у Nginx:

return 301 https://$host$request_uri;. Для Apache редагування .htaccess не потрібне, якщо Certbot налаштував VirtualHost. - Автооновлення: Certbot створює cron-завдання для перевірки кожні 60 днів:

sudo crontab -e і додайте 0 0 */60 * * certbot renew --quiet. Це гарантує оновлення до закінчення 90-денного терміну. - Перевірка: Використовуйте Qualys SSL Labs (ssllabs.com/ssltest) для оцінки конфігурації. A+ рейтинг вимагає TLS 1.3, ECDHE, HSTS і повного ланцюжка сертифікатів.

👉 Приклад інтерфейсу: У cPanel перейдіть до Websites → SSL/TLS → Manage SSL Sites, оберіть домен, натисніть "Install Let’s Encrypt". У Plesk: Domains → SSL It! → Get Free Certificate. Для AWS ACM: Services → Certificate Manager → Request → Add Domain Names. Ці дії займають 2–5 хвилин і не потребують терміналу.

⚡ Важливо: Для серверів із нестандартними портами (наприклад, 8080) використовуйте DNS-01 challenge: certbot --preferred-challenges dns -d example.com, що вимагає TXT-запису в DNS.

Лайфхаки для WordPress

WordPress, який живить 43% вебсайтів у 2025 році, має зручні інструменти для впровадження HTTPS, що спрощують міграцію для нетехнічних користувачів.

- ✅ Really Simple SSL: Плагін із 5 млн установок автоматично налаштовує HTTPS, виправляє mixed content і додає HSTS. Увімкнення:

Plugins → Add New → Really Simple SSL → Activate → Go HTTPS. Безкоштовна версія достатня для 80% сайтів, але преміум ($49/рік) додає сканер mixed content. - ✅ Автооновлення через WP Crontrol: Плагін дозволяє налаштувати cron-завдання для Certbot:

Tools → Cron Events → Add certbot renew. Це забезпечує оновлення сертифіката без SSH-доступу, що ідеально для shared-хостингів. - ✅ WP Fastest Cache/CDN: Інтеграція HTTPS із CDN (Cloudflare, BunnyCDN) прискорює завантаження на 30% і автоматично виправляє mixed content через rewrite правил. Налаштування:

CDN → Enable HTTPS Rewrite. - ✅ База даних: Після переходу на HTTPS оновіть URL у базі даних:

UPDATE wp_options SET option_value = replace(option_value, 'http://', 'https://') WHERE option_name = 'home' OR option_name = 'siteurl';. Використовуйте плагін Better Search Replace для автоматизації.

👉 Приклад: WordPress-блог із 10,000 відвідувачів/місяць втратив 20% трафіку через mixed content після переходу на HTTPS. Встановлення Really Simple SSL і Cloudflare HTTPS Rewrite виправило проблему за 10 хвилин, повернувши bounce rate до 4%.

Перевірка роботи

Після встановлення SSL перевірка конфігурації та моніторинг забезпечують безперебійну роботу та відповідність стандартам безпеки.

- ✅ SSL Checker: Qualys SSL Labs (ssllabs.com/ssltest) аналізує TLS-версію, шифри, ланцюжок сертифікатів і вразливості. A+ рейтинг досягається з TLS 1.3, ECDHE, HSTS і відсутністю mixed content. У 2025 році 60% сайтів із A+ мають HSTS Preload.

- ✅ Перевірка редиректу: Використовуйте

curl -I http://example.com, щоб перевірити 301-редирект: відповідь повинна містити Location: https://example.com. Неправильний редирект (302 або відсутність) втрачає 15% SEO-ваги. - ✅ Google Search Console: У розділі

Security & Manual Actions → Security Issues перевірте наявність mixed content або expired certs. HTTPS Report показує відсоток захищених сторінок, що впливає на ранжування. - ✅ Certificate Transparency: Моніторте видачу сертифікатів через crt.sh, щоб виявити несанкціоновані сертифікати, які можуть використовуватися для фішингу.

⚡ Важливо: У 2025 році Google Search Console інтегрував AI-аналітику для виявлення mixed content, що дозволяє виправити 95% проблем за 1–2 години через автоматичні рекомендації.

💡 Порада експерта: Налаштуйте Cloudflare Free Tier із "Always Use HTTPS" і "Automatic HTTPS Rewrites" для автоматичного виправлення mixed content. Додайте моніторинг через UptimeRobot, щоб отримувати сповіщення про закінчення терміну дії сертифіката за 10 днів.

✅ Швидкий висновок: Let’s Encrypt із Certbot або one-click інтеграція через cPanel/Plesk дозволяє встановити SSL за 10 хвилин. Для WordPress використовуйте Really Simple SSL і WP Crontrol, а моніторинг через SSL Labs і Search Console гарантує A+ безпеку та SEO.

⸻

📊 Реальні кейси і досвід

У 2025 році впровадження SSL-сертифікатів та перехід на HTTPS не лише захищає дані, але й безпосередньо впливає на ключові бізнес-метрики: органічний трафік, конверсії та ROI. За даними Google, сайти з HTTPS отримують на 15–30% більше органічного трафіку завдяки пріоритету в ранжуванні, а e-commerce платформи фіксують зростання продажів на 20–35% через підвищену довіру користувачів. Без SSL втрати можуть сягати 40% трафіку через попередження браузерів, тоді як правильна реалізація окупається за 1–3 місяці з ROI до 300%. Нижче — реальні кейси з 2024–2025 років, що демонструють, як HTTPS перетворює ризики на можливості зростання.

Історії "втратив трафік без SSL"

Відсутність HTTPS часто призводить до різкого падіння трафіку через SEO-штрафи Google та блокування браузерами, особливо в мобільному сегменті (58% глобального трафіку у 2025). Кейси показують, що перехід на HTTPS з правильною міграцією відновлює та збільшує трафік на 20–65%, перетворюючи "втрати" на буст.

👉 Кейс 1: E-commerce платформа з рибальським обладнанням (Україна, 2025). Компанія з 1 млн сторінок мігрувала на новий домен без HTTPS, втративши 25% органічного трафіку через mixed content та "Not Secure" попередження в Chrome. Після впровадження Let’s Encrypt DV-сертифіката з повним редіректом і HSTS трафік зріс на 65% рік до року, а конверсія — на 18%, бо користувачі довіряли захищеним формам платежів. Загальний ROI: 250% за квартал.

👉 Кейс 2: SaaS-платформа для нерухомості (США, 2024). Без SSL сайт витрачав $10k/місяць на платний трафік, але органічний падав на 30% через низький E-E-A-T в очах Google. Міграція на HTTPS з EV-сертифікатом і оптимізацією Core Web Vitals підняла трафік на 288%, а leads — на 150%, бо браузери припинили блокувати API-інтеграції.

👉 Кейс 3: Блогер з нішею fintech (Європа, 2025). Блог втратив 35% трафіку через "Небезпечно" в Edge, де користувачі уникали форм підписки. Перехід на HTTPS з Wildcard-сертифікатом і інтеграцією Web Push API збільшив органічний трафік на 25% за місяць, а email-лист — на 40%, завдяки ранжуванню в AI Overviews Google.

⚡ Важливо: У 2025 році 93% користувачів ігнорують HTTP-сайти з формами, а Google Helpful Content Update штрафує незахищені ресурси на 20–50% у SERP.

Приклади ROI від підключення SSL

ROI від HTTPS сягає 200–300% за рік, бо комбінує SEO-буст, довіру та доступ до tech (HTTP/3, Push API). E-commerce сайти фіксують +15–35% продажів, а SaaS — +50% leads, окупаючи сертифікат ($0–500/рік) за 1–2 місяці.

- ✅ E-shop з одягом (США, 2025): Перехід на EV SAN-сертифікат від DigiCert підвищив продажі на 25%, бо зелений замок у браузері знизив відмови від кошика на 30%. ROI: 300% за рік (з $50k витрат на маркетинг до $150k прибутку від органічного трафіку).

- ✅ Онлайн-маркетплейс (глобальний, 2024): Після міграції з HTTP на HTTPS з 3x редіректом трафік зріс утричі, а продажі — на 20%, завдяки інтеграції з FCM Push. ROI: 250% ($250k нових угод від $10k інвестицій у міграцію).

- ✅ Fintech-стартап (Європа, 2025): DV-сертифікат від Let’s Encrypt з HSTS заблокував MITM-атаки, підвищивши конверсію транзакцій на 35%. ROI: 280% за квартал (з 10% до 28% конверсії в мікрокредитах).

👉 Приклад: Логістична компанія з SAN-сертифікатом для tracking.example.com зросла ROI на 200%, бо захищені API-інтеграції з ERP зменшили фрод на 40%, а довіра клієнтів підвищила повторні замовлення на 22%.

💡 Порада експерта: Розраховуйте ROI як (приріст продажів - витрати на SSL/міграцію) / витрати. Використовуйте Google Analytics для трекінгу pre/post HTTPS метрик, фокусуючись на EV для nіш з високим чеком.

Вплив на поведінкові метрики

HTTPS знижує bounce rate на 10–20%, бо "замок" сигналізує безпеку, заохочуючи глибше дослідження сайту. Дослідження CXL показують, що email/реферал-трафік з HTTPS має bounce rate 25% нижче, ніж з HTTP, а час на сайті зростає на 20–30%.

- ✅ Bounce rate: -10–20%: Замок = довіра; у 2025 Chrome блокує HTTP-форми, знижуючи bounce з 50% до 30% для e-commerce. Кейс: SaaS-платформа після HTTPS знизив bounce з 45% до 28%, бо користувачі довше тестували демо.

- ✅ Глибина перегляду: +20–30%: Користувачі лишаються довше, переходячи на 2–3 сторінки замість 1. Дослідження Google: з HTTPS engaged sessions зростають на 25%, бо швидке з'єднання (TLS 1.3) + довіра = +15% часу на сайті.

- ✅ Engagement rate: +15–25%: У GA4 HTTPS підвищує engaged sessions (з Web Push/API), знижуючи unengaged на 20%. Кейс: Блог з HTTPS зріс depth з 1.2 до 1.8 сторінок, бо контент без попереджень вважався "надійним".

👉 Приклад: Новинний агрегатор після HTTPS з HSTS знизив bounce на 15% (з 60% до 51%), а depth зросла на 22%, бо мобільні користувачі (70% трафіку) не покидали RSS-форми через "Небезпечно".

✅ Швидкий висновок: Реальні кейси 2025: HTTPS окупається за 1–2 місяці з ROI 200–300% через +20–65% трафіку, +15–35% продажів і -10–20% bounce rate. Без нього — втрати до 40%; з ним — буст engagement і довіри.

⸻

❓ Часті питання (FAQ)

🎯 У 2025 році SSL/TLS викликає багато запитань, особливо серед власників сайтів, які прагнуть оптимізувати безпеку, продуктивність і SEO. Нижче зібрано нестандартні, але актуальні питання, які відображають реальні виклики та тренди, з відповідями, підкріпленими офіційними даними та практичними інсайтами.

🔍 Чи може безкоштовний SSL конкурувати з платними в плані безпеки та довіри для ніші з високою конкуренцією?

🆓 Безкоштовні DV-сертифікати, як від Let's Encrypt, забезпечують той самий рівень шифрування (AES-256, TLS 1.3), що й платні OV чи EV, тому безпека ідентична: 99.9% захисту від MITM-атак. Однак платні сертифікати (OV, EV) додають перевірку організації, що підвищує довіру в чутливих нішах, як fintech чи e-commerce. Наприклад, EV-сертифікати від DigiCert із відображенням назви компанії в браузері знижують відмови від транзакцій на 20–30%, а OV підвищують конверсію на 15% для SaaS. Безкоштовний SSL ідеальний для блогів, портфоліо чи стартапів, але в конкурентних нішах (банки, маркетплейси) EV додає E-E-A-T для Google, що піднімає позиції в SERP на 10–15%. У 2025 році 65% сайтів використовують Let's Encrypt, але 80% топ-100 e-commerce обирають EV для довіри та бренду.

📚 DigiCert: Порівняння DV, OV, EV | Let's Encrypt: Статистика використання.

⏰ Як впливає скорочення терміну дії сертифікатів до 90 днів на масштабні проєкти з десятками доменів?

📅 CA/Browser Forum скоротив термін дії сертифікатів до 90 днів у 2024 році, щоб знизити ризик компрометації (RFC 9156). Для проєктів із мультидоменами (SAN, Wildcard) це створює виклик, але автоматизація через ACME (Let's Encrypt, ZeroSSL) або хмарні менеджери (AWS ACM, Google Cloud) вирішує проблему. Наприклад, SAN-сертифікат для 50 доменів економить 70% часу адміністрування порівняно з окремими сертифікатами, а Certbot оновлює їх автоматично через cron (certbot renew). Без автоматизації 20% великих проєктів стикаються з прострочкою, що блокує 30% трафіку. Кейс: логістична платформа з 100+ регіональними доменами використовує AWS ACM, що знизило витрати на управління з $5,000 до $500/рік, а ризик прострочки — до 0.01%.

⚙️ CA/Browser Forum: 90-денні сертифікати | AWS ACM: Управління SAN.

⚡ Чи впливає вибір шифрування (ECC vs. постквантова криптографія) на швидкість завантаження для IoT чи edge computing?

🚀 TLS 1.3 із ECC 256-bit (крива X25519) на 10x швидший за RSA 2048, скорочуючи handshake до 100 мс навіть на 5G-мережах, що критично для IoT (наприклад, розумних датчиків) і edge computing, де затримки <50 мс є стандартом. Постквантова криптографія (Kyber, Dilithium), тестується Google і Cloudflare у 2025 році, додає 10–20% до обчислювального навантаження, але забезпечує захист від квантових атак, які можуть зламати ECC до 2030. Для IoT-пристроїв із обмеженими ресурсами ECC залишається оптимальним, тоді як постквантові алгоритми підходять для edge-серверів із API-трафіком. Кейс: IoT-платформа для смарт-міст із ECC знизила затримки на 30%, тоді як Kyber додав 15 мс, але забезпечив майбутню безпеку.

🔬 NIST: Постквантова криптографія | Cloudflare: TLS 1.3 і швидкість.

🌐 Як HTTPS впливає на сумісність із PWA, SPA та Web3-додатками?

📱 HTTPS є обов'язковим для Progressive Web Apps (PWA), Single Page Applications (SPA) та Web3-додатків через вимоги W3C і безпеки API. PWA потребують HTTPS для Service Workers, які кешують дані та забезпечують офлайн-доступ; без SSL браузери (Chrome 122, Safari 18) блокують їх реєстрацію, що руйнує 90% PWA-функціоналу. SPA, які використовують REST/GraphQL API, потребують TLS для CORS-політик і OAuth 2.0, інакше 95% запитів блокуються. У Web3 HTTPS критично для dApps (децентралізованих додатків), де смарт-контракти обмінюються через WebSocket: без TLS 80% транзакцій у Ethereum-додатках відхиляються. Кейс: dApp для NFT-маркетплейсу з HTTPS і WebSocket збільшив транзакції на 40%, бо Metamask блокував HTTP-з'єднання.

🔗 W3C: Service Workers і HTTPS | web.dev: PWA вимоги.

🔔 Чи може неправильна конфігурація SSL вплинути на Web Push нотифікації та як це виправити?

📨 Web Push API (W3C, 2025) вимагає HTTPS із дійсним сертифікатом для доставки пуш-повідомлень через FCM чи APNs. Неправильна конфігурація (expired cert, mixed content, слабкі шифри) блокує 100% нотифікацій, бо браузери відхиляють Service Worker на HTTP. Наприклад, Chrome 122 вимагає TLS 1.3 і HSTS для пушів, інакше 70% повідомлень не доставляються. Вирішується: 1) Використовуйте Let's Encrypt із Certbot для автооновлення; 2) Увімкніть HSTS (max-age=31536000; includeSubDomains); 3) Перевірте mixed content через Google Search Console. Кейс: E-learning платформа після виправлення mixed content у Web Push збільшила delivery rate із 20% до 95%, підвищивши retention на 25%.

🛠️ W3C: Push API і HTTPS | Google Search Console: Mixed content.

✅ Швидкий висновок: Безкоштовний SSL забезпечує базову безпеку, але OV/EV потрібні для довіри в конкурентних нішах. Автоматизація 90-денних сертифікатів економить 70% часу, ECC оптимізує IoT, а HTTPS є must-have для PWA, SPA, Web3 і Web Push, де помилки блокують 70–100% функціоналу.

⸻

✅ Висновки

SSL/TLS у 2025 році — це не просто технологічна вимога, а стратегічний інструмент, який поєднує безпеку, SEO-переваги та довіру користувачів. Від блогів до глобальних маркетплейсів, HTTPS став стандартом, що забезпечує захист даних, доступ до сучасних технологій (HTTP/3, Web Push) і конкурентну перевагу в пошукових системах. Помилки в реалізації легко виправити, а інвестиція в сертифікати окупається за 1–3 місяці з ROI до 300%. Ось ключові підсумки та рекомендації для впровадження HTTPS у 2025 році.

- 🎯 Ключовий висновок 1: SSL/TLS — фундамент цифрової безпеки, що шифрує трафік (AES-256, TLS 1.3), підвищує SEO-позиції на 10–20 пунктів і збільшує довіру користувачів, знижуючи bounce rate на 10–20%. За даними Google, 98% трафіку в США зашифровано, а HTTP-сайти втрачають до 40% трафіку через блокування браузерами. SecurityScorecard: HTTPS статистика.

- 🎯 Ключовий висновок 2: У 2025 році TLS 1.3 домінує (74.3% сайтів), забезпечуючи швидкість (handshake 100 мс) і захист від атак (POODLE, CRIME). Автоматизація через Let’s Encrypt/Certbot із 90-денними сертифікатами є стандартом, а EV-сертифікати для fintech і e-commerce підвищують конверсію на 20–35%. Cloudflare: TLS 1.3 переваги.

- 🎯 Ключовий висновок 3: Типові помилки (mixed content, слабкі шифри, прострочені сертифікати) фіксуються за 1–2 години через інструменти, як Google Search Console і SSL Labs. ROI від HTTPS досягає 200–300% за рахунок +15–65% трафіку та +25% продажів. Кейси показують: міграція окупається за 1–3 місяці. Search Logistics: HTTPS ROI.

- 💡 Рекомендація: Почніть із безкоштовного Let’s Encrypt для DV-сертифікатів через Certbot або one-click у cPanel/Plesk. Перевірте конфігурацію на Qualys SSL Labs для A+ рейтингу (TLS 1.3, ECDHE, HSTS). Моніторте mixed content і прострочку через Google Search Console та crt.sh, щоб уникнути 30% втрат трафіку. Для бізнесу з високими ставками обирайте EV/SAN для максимальної довіри. Let’s Encrypt: Автоматизація | Qualys SSL Labs.

✅ Фінальний висновок: HTTPS із TLS 1.3 — це must-have 2025 року, що забезпечує безпеку, SEO-буст і конверсію. Автоматизуйте з Let’s Encrypt, виправляйте помилки через Search Console, обирайте EV для чутливих ніш — і ваш сайт буде в топі за довірою та продуктивністю.

Цю статтю підготував засновник і лідер компанії з 8-річним досвідом у веброзробці — Вадім Харов'юк.