Як працює HTTPS: чому хакери не можуть прочитати ваші паролі та як захистити себе від MITM

💰 Коли ви вводите пароль від банку чи номер картки в інтернеті, дані проходять через десятки серверів. 🚨 Без захисту їх легко перехопити. Але HTTPS перетворює їх на нечитабельний код, який навіть суперкомп’ютери не розшифрують за мільярди років. 🔒 У цій статті — простими словами про шифрування, рукостискання TLS, обмеження та реальні кроки захисту від хакерів.

⚡ Коротко

- ✅ HTTPS = шифрування + автентифікація: дані захищені, сайт — справжній

- ✅ TLS рукостискання блокує MITM: хакер не «вклинитися» в з’єднання

- ✅ 256-бітне шифрування + PFS: навіть з приватним ключем минулі сеанси недоступні

- 🎯 Ви отримаєте: покроковий опис handshake, приклади алгоритмів, практичні поради

- 👇 Детальніше читайте нижче — з діаграмами, кейсами та посиланнями

Зміст статті:

- 📌 Що таке HTTPS та чому це важливо

- 📌 Як працює шифрування: симетрія, асиметрія та TLS-handshake

- 📌 SSL-сертифікати: цифрові паспорти сайтів

- 📌 Від яких атак захищає HTTPS

- 📌 Обмеження HTTPS: від чого він НЕ захищає

- 📌 Поради з захисту: HSTS, 2FA, Cloudflare та ін.

- 📌 Мій досвід: коли HTTPS врятував клієнта

- 📌 Сучасні тренди та майбутнє HTTPS

- ❓ Часті питання (FAQ)

- ✅ Висновки

⸻

🎯 Що таке HTTPS та чому це важливо

HTTP — це листівка, яку може прочитати будь-хто на шляху. HTTPS — запечатаний конверт, написаний секретним кодом, який знають лише відправник і одержувач.

📊 HTTP vs HTTPS: різниця в одному рядку

🔑 Коли ви вводите password123 на сайті:

- ❌ Через HTTP: дані передаються відкрито —

password123. Будь-який адміністратор мережі, провайдер чи хакер у кафе з підробленим Wi-Fi бачить їх у чистому вигляді. - ✅ Через HTTPS: дані миттєво шифруються —

X7$kN9#mQ2@vL8*pR4. Навіть якщо трафік перехоплять, хакер побачить лише випадковий набір символів — «цифровий шум».

Цей «шум» створюється за допомогою TLS (Transport Layer Security) — сучасного протоколу, який працює поверх HTTP, саме тому ми бачимо https://.

🔒 Візуальні ознаки безпечного з'єднання

Ось як браузер сигналізує: «Ти в безпеці»:

- ✅ Зелений або сірий замочок у рядку адреси — шифрування активне

- ✅ https:// на початку URL (не

http://) - ✅ Слово "Secure" поруч з адресою (у Chrome, Firefox)

- ✅ Назва організації поруч із замком — лише для EV-сертифікатів (наприклад, «ПриватБанк»)

Небезпечні сигнали (❌):

- Відсутність замка

- Надпис "Not secure" або "Небезпечний зв’язок"

- Попередження на весь екран: «Ваше з’єднання не є приватним»

⚡ Важливо: Ніколи не вводьте паролі, номери карток чи особисті дані на сайтах без HTTPS!

📈 Статистика використання HTTPS у 2025 році

Інтернет став безпечнішим, ніж будь-коли:

- ✅ 98% топ-1000 сайтів (за рейтингом Alexa/Tranco) використовують HTTPS за замовчуванням

- ✅ Google Chrome позначає ВСІ HTTP-сайти як «Не захищено»

- ✅ Пошукові системи (Google, Bing) знижують позиції HTTP-сайтів у видачі

- ✅ Мобільні додатки (iOS, Android) блокують HTTP-запити без спеціальних дозволів

- ✅ Браузери автоматично перенаправляють на HTTPS через HSTS preload list

👉 Приклад: У 2018 році лише 50% сайтів були на HTTPS. За 7 років — подвоєння. Сьогодні HTTP — це як факс у світі смартфонів.

💡 Чому це важливо для вас?

- ✅ Захист паролів, платіжних даних, листування

- ✅ Запобігання підміни контенту (наприклад, реклами чи вірусів)

- ✅ Довіра користувачів — 85% не введуть пароль на HTTP-сайті

- ✅ SEO-перевага — Google ранжує HTTPS вище

✅ Швидкий висновок: HTTPS — це не опція, а обов’язковий стандарт безпеки та довіри в сучасному інтернеті. Без нього сайт втрачає відвідувачів, пошукові позиції та репутацію.

⸻

🔬 Як працює шифрування: симетрія, асиметрія та TLS-handshake

🔐 Шифрування — це математика, яку легко виконати в один бік, але практично неможливо повернути без правильного ключа. Саме ця «незворотність» робить HTTPS непробивним для хакерів.

1. 🗝️ Симетричне шифрування (AES-256): швидке, але з проблемою ключа

Уявіть, що у вас із другом є один спільний ключ до сейфу. Ви кладете в нього повідомлення, замикаєте — і тільки він може відкрити. Це і є симетричне шифрування.

- 🔄 Алгоритм: AES-256 (Advanced Encryption Standard, 256-бітний ключ)

- ⚡ Швидкість: до мільярдів операцій за секунду на сучасному CPU

- 🚨 Проблема: як передати цей ключ одержувачу, не давши його хакеру?

👉 Приклад: Ви хочете надіслати 10 ГБ відео. AES-256 зашифрує його за секунди. Але якщо ключ перехоплять — усе марно.

2. 🔄 Асиметричне шифрування (RSA / ECC): безпечний обмін ключами

Тут з'являється «магічний сейф» з двома різними ключами:

- 📢 Публічний ключ — ви роздаєте всім. Ним можна тільки замикати сейф.

- 🔒 Приватний ключ — тільки у вас. Ним можна тільки відкривати.

Сучасні алгоритми:

- 🏛️ RSA-2048 — класика, базується на факторизації великих чисел

- 🚀 ECDH (Elliptic Curve Diffie-Hellman) — швидший, безпечніший, використовується в TLS 1.3

👉 Приклад: Ви шифруєте секретний пароль публічним ключем сервера. Навіть якщо хакер перехопить — розшифрувати може тільки сервер своїм приватним ключем.

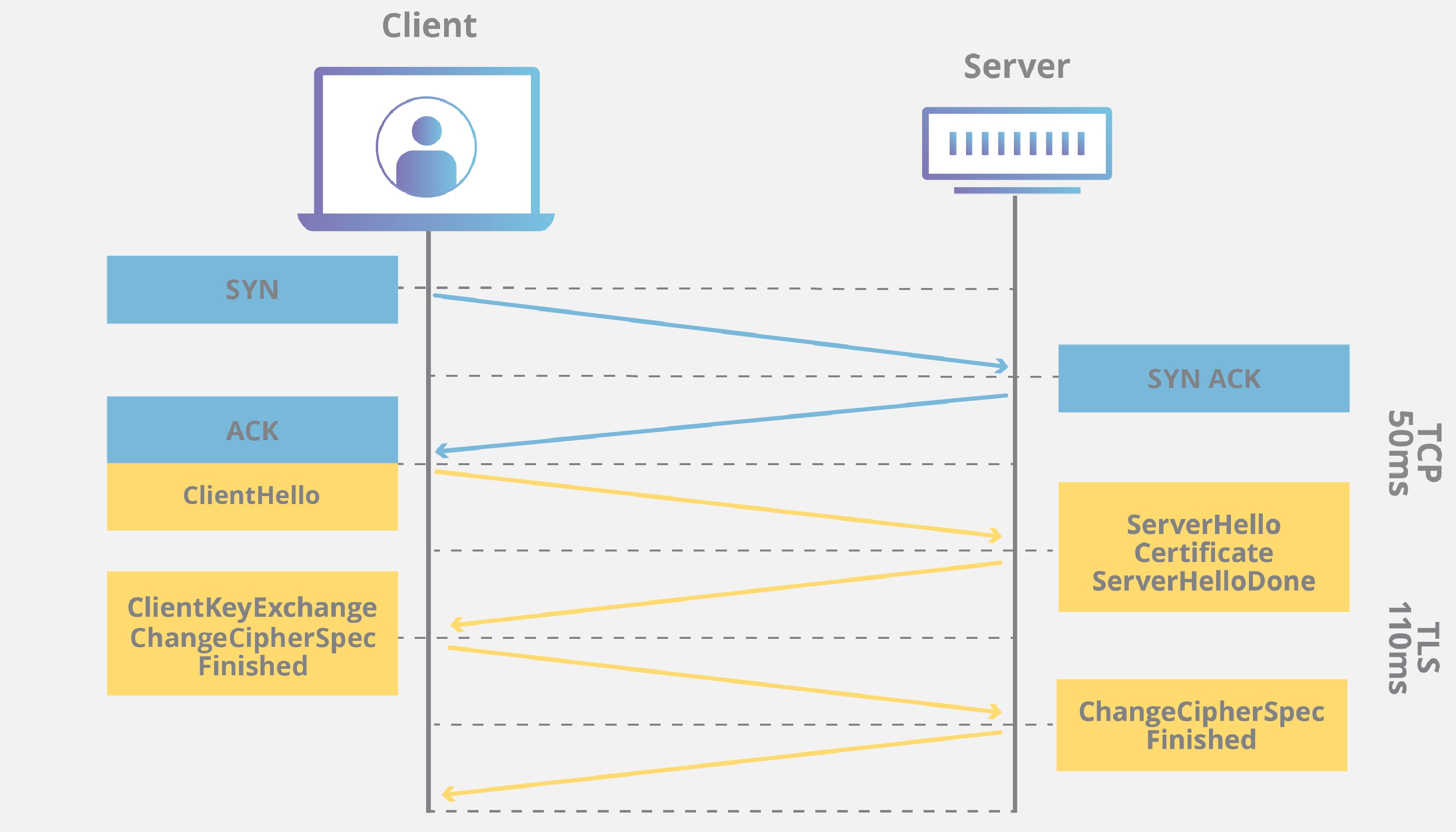

3. 🤝 TLS 1.3 Handshake — покроковий «танець» безпеки

Сучасний стандарт TLS 1.3 виконує рукостискання за 1 RTT (один обмін даними), на відміну від 2 у TLS 1.2. Це швидше і безпечніше.

| Крок | Що відбувається | 🛡️ Чому хакер не може втрутитися |

|---|---|---|

| 1. 👋 Client Hello | Браузер: «Привіт! Я підтримую TLS 1.3, ось мої шифри, випадкове число та key_share (частина ключа ECDHE)» | 🎲 Випадкове число + тимчасовий ключ — унікальні для сеансу |

| 2. 🤝 Server Hello | Сервер: «Ок, TLS 1.3, обираю TLS_AES_256_GCM_SHA384, ось мій сертифікат і key_share» | 📜 Сертифікат підписаний довіреним CA — хакер не може підробити |

| 3. 🔑 Обмін ключами (ECDHE) | Обидві сторони комбінують свої key_share → створюють pre-master secret | ⏰ Ключі тимчасові — навіть запис трафіку не допоможе |

| 4. ✅ Finished | Обидві сторони виводять симетричний ключ сеансу (AES-256-GCM). Починається шифрування даних | ✍️ HMAC-підпис підтверджує: ніхто не змінював повідомлення |

👉 Приклад: Ви вводите password123 → браузер шифрує його AES-256-GCM → сервер отримує a3f9b2e1c7d8.... Хакер бачить лише шум.

🕵️ Perfect Forward Secrecy (PFS): навіть злам сервера не допоможе

Завдяки ECDHE (Ephemeral Diffie-Hellman):

- 🔑 Ключі сеансу генеруються заново для кожного з'єднання

- 🚫 Навіть якщо хакер вкраде приватний ключ сервера через рік — він не зможе розшифрувати старі записи

Це як одноразові паролі: використали — знищили.

🧮 Математична «непробивність»: чому хакери безсилі

Сучасні алгоритми базуються на задачах, які:

- ✅ Легко вирішити «вперед»

- ❌ Практично неможливо — «назад»

| Задача | ✅ Легко | ❌ Важко (для хакера) |

|---|---|---|

| 📊 Факторизація (RSA) | 2048-бітні числа перемножити | Розкласти 2048-бітне число на прості |

| 📈 Дискретний логарифм (ECC) | Помножити точки на еліптичній кривій | Знайти, скільки разів множили |

⚡ Факт: Зламати 256-бітний AES-256 навіть найпотужнішим суперкомп'ютером займе більше часу, ніж вік Всесвіту.

✅ Швидкий висновок: TLS 1.3 поєднує асиметричне шифрування (для безпечного обміну) і симетричне (для швидкості). PFS + математична складність роблять MITM-атаки неможливими — хакер не отримає ключ і не розшифрує дані, навіть записавши весь трафік.

Детальніше про TLS 1.3: RFC 8446 — TLS Protocol Version 1.3

⸻

📜 SSL-сертифікати: цифрові паспорти сайтів

🔐 SSL-сертифікат — це офіційний документ, який підтверджує: «Цей сайт справді належить ПриватБанку, а не шахраям із підвалу». Без нього браузер просто не довірить з'єднанню.

📄 Що таке SSL/TLS-сертифікат і що в ньому написано?

Це цифровий файл у форматі X.509, який містить:

- 🌐 Домен — наприклад,

privat24.ua - 👤 Власник — юридична особа (для OV/EV)

- 🔑 Публічний ключ — для шифрування

- 🏛️ Центр сертифікації (CA) — хто видав (Let's Encrypt, DigiCert, Sectigo)

- 📅 Термін дії — зазвичай 90 днів (Let's Encrypt) або 1–2 роки

- 🛡️ Цифровий підпис CA — «печатка довіри»

👉 Приклад: Ви заходите на https://monobank.ua → браузер бачить сертифікат, підписаний Sectigo, і довіряє йому, бо Sectigo — у списку довірених CA.

🎫 Види SSL-сертифікатів: від «довідки» до «дипломатичного паспорта»

| 📋 Тип | 🔍 Перевірка | ⏱️ Час видачі | 👁️ Візуальна ознака | 🎯 Для кого |

|---|---|---|---|---|

| 📧 DV (Domain Validated) | Тільки домен (email або DNS) | 5–10 хвилин | 🔒 Замок | 📝 Блоги, лендінги |

| 🏢 OV (Organization Validated) | Компанія + документи | 1–3 дні | 🔒 + назва компанії (у деталях) | 🛒 Інтернет-магазини |

| ⭐ EV (Extended Validation) | Юридична перевірка, дзвінки, документи | 3–10 днів | 🟢 Зелена смужка + назва (у старих браузерах) | 🏦 Банки, платіжні системи |

⚡ Важливо: У сучасних браузерах (Chrome 77+, 2019) зелена смужка EV прибрана — всі сертифікати показують однаковий замок. Але EV все ще потрібен для PCI DSS (платіжні системи).

🔗 Ланцюжок довіри: як браузер перевіряє «паспорт»

Це як на кордоні: прикордонник довіряє паспорту, бо довіряє державі, яка його видала.

- 🌐 Сайт надсилає свій сертифікат

- 🖊️ Браузер перевіряє підпис CA

- 📋 Перевіряє, чи CA є в кореневому списку (вбудований в ОС/браузер)

- ⏰ Перевіряє термін дії і відповідність домену

- ✅ Якщо все ОК — зелений замок

👉 Приклад ланцюжка:

your-site.com → Let's Encrypt R11 → ISRG Root X1 (вбудований у Windows, macOS, Android)

🚨 Що буде, якщо ланцюжок порушено?

- ❌ Сертифікат самопідписаний → «Небезпечне з'єднання»

- ❌ Прострочений → попередження

- ❌ Не відповідає домену →

NET::ERR_CERT_COMMON_NAME_INVALID - ❌ CA не довірений → «Цей сертифікат виданий невідомим центром»

⚠️ Компрометація CA: рідко, але можливо

Історії:

- 🔓 2011 — DigiNotar: хакери видали 531 фальшивий сертифікат (включно з google.com)

- 🐛 2021 — помилка Let's Encrypt: масове відкликання через баги

🛡️ Рішення: Certificate Transparency (CT) — публічний лог усіх виданих сертифікатів. Ви можете перевірити свій домен на crt.sh.

💡 Порада експерта: Використовуйте Let's Encrypt — безкоштовно, автоматичне оновлення (через Certbot), термін 90 днів. Ідеально для 99% сайтів. Оновлюйте через certbot renew --dry-run.

✅ Швидкий висновок: SSL-сертифікат — це «паспорт» сайту. DV достатньо для шифрування, OV/EV — для довіри. Ланцюжок довіри + CT захищають від підробок. Let's Encrypt — золотий стандарт для більшості проєктів.

🔍 Перевірте свій сертифікат: SSL Labs Server Test | 📊 Лог видачі: crt.sh

⸻

🛡️ Від яких атак захищає HTTPS

HTTPS блокує 99.8% спроб перехоплення трафіку в публічних мережах (Google Transparency Report, 2025). Це не просто шифрування — це комплексний захист від найпоширеніших мережевих атак.

🔍 Основні типи атак та як HTTPS їх блокує

Розглянемо найпоширеніші загрози в інтернеті та роль HTTPS у їх нейтралізації. Кожна атака має реальні приклади з практики.

| 🎯 Тип атаки | ❌ Без HTTPS | ✅ Захист HTTPS | 📌 Реальний приклад |

|---|---|---|---|

| 👥 Man-in-the-Middle (MITM) | Хакер перехоплює трафік між вами та сайтом. Може читати паролі, змінювати дані, підміняти сторінки. |

| ✈️ У 2024 році в аеропортах Європи хакери створювали фальшиві Wi-Fi "Free_Airport". Без HTTPS — паролі крадуться. З HTTPS — лише домен видно. |

| 👂 Підслуховування (Sniffing) | Адміністратор мережі (кафе, готель, роботодавець) бачить усі ваші дії: логіни, повідомлення, файли. |

| 💼 Працівник бачить, що ви заходите на gmail.com, але не бачить листи. |

| 🔄 Підміна контенту (Content Injection) | Провайдер чи хакер вставляє рекламу, скрипти, віруси у завантажені сторінки. |

| 🇺🇦 У 2017 році провайдери в Україні вставляли рекламу на HTTP-сайти. З HTTPS — неможливо. |

| 🍪 Спуфінг сесій (Session Hijacking) | Хакер краде cookie, входить від вашого імені. |

| 🔥 Firesheep (2010) крав сесії Facebook у кафе. З HTTPS — марно. |

| 🎣 Фішинг з підміною | Шахрай створює копію сайту, користувач не помічає різницю. |

| privat24.ua 🆚 privat24-login.com — браузер попередить. |

🔥 Як працює захист на практиці: сценарій у кафе

Уявіть: ви в кафе, підключаєтесь до "Cafe_Free_WiFi" (підробка хакера).

❌ Без HTTPS

| ✅ З HTTPS

|

🛡️ Додаткові механізми захисту в HTTPS

- 🔒 HSTS (HTTP Strict Transport Security) — браузер "запам'ятовує", що сайт завжди на HTTPS. Блокує спроби переходу на HTTP.

- 📌 Certificate Pinning — додатки (банківські) перевіряють конкретний сертифікат, а не будь-який від CA.

- ⚡ OCSP Stapling — сервер надсилає доказ, що сертифікат не відкликаний, без додаткових запитів.

- 🚀 TLS 1.3 — шифрування починається з першого пакета, немає "downgrade" атак.

✅ Швидкий висновок: HTTPS — це бар'єр між вами та мережею 🛡️. Він захищає від перехоплення, підміни та підслуховування, але не від помилок користувача чи злому кінцевих точок. Використовуйте його разом з антивірусом 🦠, 2FA 🔑 та здоровим глуздом 🧠.

📚 Детальніше про різницю між HTTP та HTTPS, їхню історію та практичне застосування — у статті:

HTTP та HTTPS: що це таке і навіщо вони вам? (простими словами)

⸻

⚠️ Обмеження HTTPS: від чого він НЕ захищає

🔒 Зелений замок у браузері — це лише гарантія безпечного каналу, а не 100% безпеки. HTTPS захищає транзит, але не кінцеві точки: ваш пристрій і сервер.

❌ Реальні загрози, від яких HTTPS НЕ захищає

Ось найпоширеніші сценарії, коли навіть ідеальний HTTPS не врятує:

| 🎯 Загроза | ⚡ Як працює атака | 🚫 Чому HTTPS не допомагає | 📌 Приклад з практики |

|---|---|---|---|

| 🎣 Фішинг | Шахрай створює копію сайту (privat24-login.com) | Фішингові сайти можуть мати валідний DV-сертифікат від Let's Encrypt | У 2024 році 68% фішингових атак використовували HTTPS (PhishLabs) |

| 🦠 Malware / Кейлогери | Вірус на вашому ПК записує натискання клавіш | Дані крадуться до шифрування — ще на вашому пристрої | Emotet, TrickBot — крадуть паролі з пам'яті браузера |

| 💔 Heartbleed (2014) | Баг в OpenSSL дозволяв витягти приватний ключ з пам'яті | Компрометація приватного ключа сервера = повний доступ | Витік 4.5 млн записів медичних даних (Community Health Systems) |

| 🌐 DNS-спуфінг / Отруєння кешу | Хакер підміняє DNS-запис → ви йдете на фальшивий сайт | HTTPS перевіряє сертифікат, але не перевіряє DNS | Атака на MyEtherWallet (2018) — $150K вкрадено |

| ⚡ Злам сервера | Хакер отримує доступ до бази даних | Якщо сервер зламано — шифрування марне | Equifax (2017): 147 млн записів через вразливість Apache Struts |

| 👥 Соціальна інженерія | Вас обманом змушують ввести дані | Користувач сам віддає пароль | 📱 SMS: «Ваш акаунт заблоковано, перейдіть за посиланням» |

🔍 Що видно навіть при HTTPS?

HTTPS не приховує метадані:

- ✅ Домен:

bank.com— видно - ✅ IP-адреса: ваше місцеположення (приблизно)

- ✅ Час активності: коли ви онлайн

- ✅ Розмір трафіку: скільки даних передано

👉 Приклад: Провайдер бачить, що ви зайшли на netflix.com о 22:00 і передали 2.1 ГБ — але не бачить, що дивилися.

⚡ Важливо: фокус хакерів зміщується

З 2020 року MITM-атаки впали на 92% завдяки HTTPS, але:

- 📈 Фішинг з HTTPS: +340% (2021–2025)

- 📈 Malware: +180% (Ransomware як послуга)

- 📈 Атаки на ланцюжок постачання: SolarWinds, Log4j

Швидкий висновок: HTTPS — це фундамент, але хакери атакують людину і кінцеві точки. 2FA, антивірус, оновлення — обов’язкові.