🚨 DDoS-атаки — невидимі вороги, які зупиняють сайти. У 1 2025 Cloudflare заблокував 20.5 млн атак — на 358% більше, ніж торік. Дізнайтесь, як виявляти та протидіяти загрозам! 📡

⚡ Коротко

- ✅ DDoS — навмисне перевантаження серверів трафіком.

- ✅ Тренд 2025: multi-vector атаки з AI-ботнетами.

- ✅ Захист: комбінація CDN, WAF, AI-детекції, always-on scrubbing.

- ✅ Хостинг із SLA 99.99% та симуляції атак.

- 👇 Деталі, кейси, інфографіка та чек-лист нижче.

Зміст статті

🎯 Що таке DDoS-атака

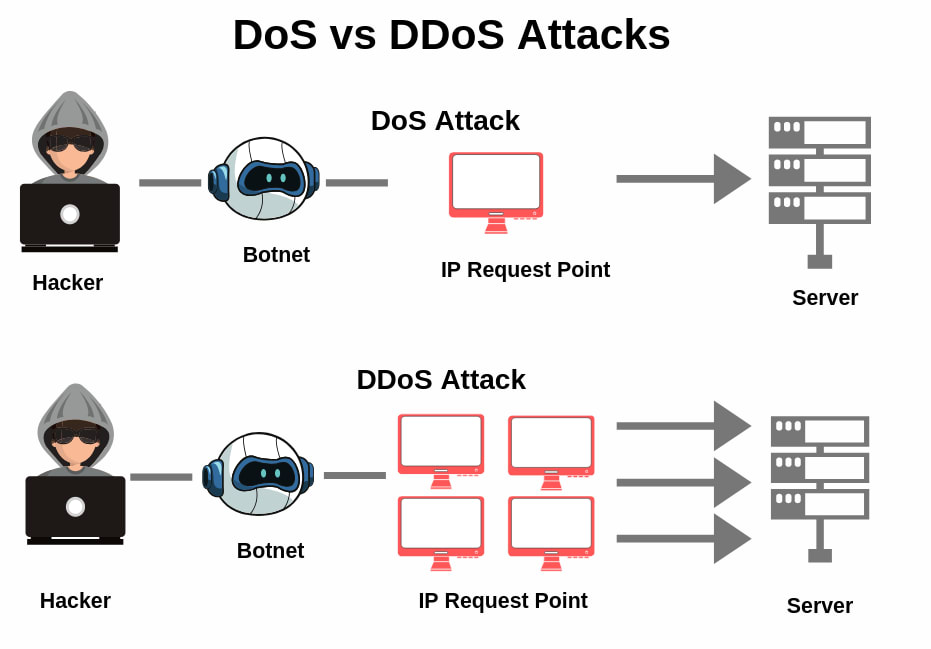

DDoS (Distributed Denial of Service) — це кібератака 🎯, спрямована на перевантаження серверів, мереж або вебресурсів величезною кількістю запитів від ботнетів, що складаються з тисяч заражених пристроїв (ПК, IoT, сервери). Мета — зробити сайт або сервіс недоступним для реальних користувачів. У 2025 році атаки стали доступнішими через DDoSaaS (DDoS-as-a-Service), де зловмисники орендують ботнети від $10/год на чорному ринку, що знижує бар'єр для атак навіть на малі сайти.

🚨 Статистика 2025: За даними Cloudflare, у Q1 2025 зафіксовано 20.5 млн атак — на 358% більше, ніж у 2024. Найпотужніша атака сягнула 7.3 Tbps, триваючи 45 секунд, але передавши 37 терабайт трафіку. Атаки дедалі частіше використовують AI-ботнети 🤖, які адаптуються до захисту, ускладнюючи детекцію.

📊 Характеристики DDoS-атак

| Аспект | Опис | Приклад |

|---|

| 🎯 Мета | Зробити сайт/сервіс недоступним | Блокування eCommerce під час розпродажу |

| ⏱️ Тривалість | Від хвилин до кількох днів | Атака на банк (12 год, 1 Tbps, 2025) |

| 💸 Наслідки | Втрати доходу, клієнтів, репутації | $1 млн/год для фінансових сервісів |

| 🛠️ Інструменти | Ботнети, DDoSaaS, AI-алгоритми | Оренда ботнету через даркнет ($10/год) |

| 📈 Масштаб | Від 100 Mbps до 7.3 Tbps | Cloudflare Q1 2025: 7.3 Tbps |

🔍 Як це працює? Ботнети 🤖 (часто з IoT-пристроїв 📹, як камери чи роутери) генерують масовий трафік 📊, перевантажуючи сервер 💥. Наприклад, HTTP Flood 🌊 на рівні L7 імітує легітимні запити, а amplification-атаки 🔊 (DNS, NTP) використовують вразливі сервери для підсилення трафіку 📈. AI-ботнети 2025 року 🚀 уникають традиційних WAF 🛡️, адаптуючись до патернів фільтрації.

✅ Висновок: DDoS — це бізнес-загроза ⚠️, яка може зупинити будь-який сайт 🛑. У 2025 атаки стали дешевшими 💰 та складнішими 🧩 через AI 🤖 та DDoSaaS ☁️, тому підготовка 🛡️ — ключ 🔑 до виживання.

📚 Джерела

🔬 Основні типи DDoS-атак

DDoS-атаки 🚨 класифікуються за рівнем OSI-модели 📊, механізмом дії та складністю. У 2025 році домінують L7-атаки 📈 (38% зростання в H1 2025) та multi-vector атаки 🎯, які комбінують кілька технік для обходу захисту 🛡️. Нові тренди включають AI-driven botnets 🤖, що адаптуються до фільтрів, та pulse-wave атаки ⚡, які наносять короткі, але потужні удари (до 7.3 Tbps) 💥. Розуміння типів атак критично для вибору ефективного захисту ✅.

🚨 Статистика 2025: 📊 За даними Cloudflare, 52% атак у Q1 2025 були L7, а 30% — multi-vector, що ускладнює їх детекцію 🔍. DDoSaaS-сервіси 💻 (від $10/год) зробили атаки доступними навіть для некваліфікованих зловмисников 👨💻, підвищивши частоту атак на малі та середні сайти 🎯.

📊 Порівняння типів атак

| 📊 Тип атаки | 🎯 Приклади | 🛡️ Складність захисту |

|---|

| 🌊 Об'ємні (Volumetric) | UDP Flood, ICMP Flood | 🟡 Середня |

| 🔗 Протокольні | SYN Flood, ACK Flood | 🟡 Середня |

| 🌐 На рівні застосунку | HTTP(S) Flood, Slowloris | 🔴 Висока |

| 🎪 Reflection/Amplification | DNS, NTP, Memcached Amplification | 🟡 Середня |

| 🔒 HTTPS Flood | Encrypted HTTP/2 Rapid Reset | 🔴 Висока |

| 🤖 AI-Driven Multi-Vector | Botnet-driven combo, pulse-wave | 🔴🔴 Дуже висока |

| 🔢 Рівень OSI | ⚠️ Ознаки | 🎯 Ціль атаки |

|---|

| L3/L4 | 📈 Різкий стрибок трафіку (до Tbps) | ⚡ Перевантаження пропускної здатності мережі |

| L4 | ❌ Збій TCP-з'єднань, виснаження ресурсів | 🔄 Порушення протоколів зв'язку |

| L7 | 📉 Падіння сайту без великого трафіку | 💻 Перевантаження серверних застосунків |

| L3 | 🚀 Потужний трафік із підробленими IP | 🎭 Використання вразливих серверів для підсилення |

| L7 | 🔥 Високе навантаження на CPU/SSL | ⚡ Перевантаження шифрованих запитів |

| L3-L7 | 🎭 Складні аномалії, адаптивний трафік | 💥 Комбіноване ураження мережі та застосунків |

🔍 Особливості 2025:

- 🔒 HTTPS Flood: Шифровані запити (HTTP/2, TLS) ускладнюють фільтрацію 🛡️, адже виглядають легітимними. Приклад: атака Rapid Reset 2023 (398 млн RPS) 💥.

- 🤖 AI-Driven Multi-Vector: AI-ботнети комбінують L3/4 (об'ємні) та L7 (застосунки) 🎯, адаптуючись до WAF. У 2025 15% атак використовували ML для обходу захисту 🧠.

- ⚡ Pulse-Wave: Короткі спалахи (10-60 сек) ⏱️ з піками до 7.3 Tbps, що ускладнює реагування. Поширені в eCommerce 🛒 та медіа 📰.

- 🌐 Таргетинг API: 20% атак у 2025 цілили в API 🎯, що слабо захищені без спеціалізованих WAF ⚠️.

✅ Висновок: У H1 2025 L7-атаки зросли на 38%, а multi-vector атаки стали нормою (30% від загалу). Захист потребує гібридного підходу з AI-детекцією для протидії складним атакам.

📚 Джерела

🔥 Реальні кейси DDoS-атак 2025

У 2025 році DDoS-атаки досягли рекордних масштабів 📈: від гіпер-об'ємних (до 22 Tbps) до targeted hacktivism та API-атак 🌐. Нижче — три ключові приклади 🎯, які ілюструють тренди: зростання multi-vector, використання AI-ботнетів 🤖 та фокус на критичній інфраструктурі ⚠️. Кожен кейс показує, як атаки впливають на бізнес і що можна винести для захисту 🛡️.

🎯 Кейс 1: Гіпер-об'ємна атака на хостинг-провайдера (Cloudflare, травень 2025)

🚨 Деталі: У середині травня 2025 Cloudflare заблокував найбільшу на той момент DDoS-атаку — 7.3 Tbps 💥 (4.8 Bpps), що тривала 45 секунд ⏱️ і передала 37.4 TB трафіку 📊. Атака походила з 161 країни 🌍, використовуючи ботнет з >404,000 IP-адрес (не спуфлених). Тип: L3/4 volumetric flood з елементами DNS amplification.

💸 Наслідки: Ціль — хостинг-провайдер, який захищає тисячі сайтів; без Magic Transit атака б паралізувала сервіси на години, спричинивши втрати в мільйони доларів 💰.

📚 Уроки: Автоматичний scrubbing та Anycast routing заблокували атаку за секунди ⚡; підкреслює важливість always-on захисту для провайдерів 🛡️.

🎯 Кейс 2: Hacktivist-атака DieNet на US-банк (березень 2025)

🚨 Деталі: Хактivist-група DieNet (виникла 7 березня 2025 на Telegram) атакувала логін-сторінку великого US-банку за допомогою ботнету, генеруючи >1 Tbps трафіку 🌊. Тривалість: 12 годин ⏰; тип: multi-vector (SYN flood + HTTP L7), з ротацією IP для обходу Geo-IP.

💸 Наслідки: Порушення доступу для мільйонів клієнтів 👥, фінансові втрати ~$2-5 млн/год 💰, репутаційний удар 📉; група заявила про 9 атак на фінсектор за 2 тижні.

📚 Уроки: Атака підкреслює зростання hacktivism (мотив: "агресія США") ⚠️; потрібен behavioral analysis для виявлення ротації трафіку 🔍.

🎯 Кейс 3: API-атака на платіжний процесор Adyen (квітень 2025)

🚨 Деталі: 21 квітня 2025 невідомі зловмисники (можливо, через DDoSaaS) targeted API Adyen під час пікових годин у Європі 🎯. Тип: L7 API-flood з імітацією легітимного трафіку (ротація user-agent, cookies) 🎭; об'єм: 859 млн запитів, тривалість: 4 години ⏰.

💸 Наслідки: Збої в платежах для eCommerce-клієнтів (втрати ~$1.5 млн) 💰, зростання outage на 4.2x порівняно з L3-атаками; частка атак на фінсектор зросла до 18% у Q2 📈.

📚 Уроки: API — слабке місце ⚠️; рекомендується WAF з ML для детекції "тихих" floodів, що використовують 90% менше bandwidth 🔍.

👉 Тенденція: Атаки стають масштабнішими 📈 (з 7.3 до 22 Tbps) через AI-ботнети 🤖 (адаптація до фільтрів) та дешевшими 💰 (DDoSaaS від $10/год). У Q1-Q2 2025 зафіксовано 28 млн атак (+130% YoY) 📊, з фокусом на фінсектор 🏦 та інфраструктуру ⚡.

📚 Рекомендуємо ознайомитися

💡 Ознаки атаки ddos

- ⏱️ Затримки або падіння сайту

- 📊 Аномалії трафіку (з однієї країни/ASN)

- ❌ Сплеск HTTP 5xx (502/503/504)

- 🚀 Різке зростання RPS (до 6 млн) або AI-генерований трафік

📌 Моніторинг: Grafana, Zabbix, UptimeRobot, Azure Sentinel з behavioral analysis 🔍

📚 Джерела

🧰 Захист сайту: архітектурний підхід

Ефективний захист від DDoS-атак у 2025 році вимагає гібридного підходу, що комбінує захист на рівнях L3/L4 (мережа) та L7 (застосунки) з використанням AI/ML для детекції складних атак. У Q1-Q2 2025 року 52% атак були L7, а 30% — multi-vector, що підкреслює необхідність комплексних рішень. Архітектура захисту повинна мінімізувати attack surface, автоматизувати реагування та витримувати пікові навантаження до 22 Tbps. Нижче — ключові компоненти, їх функції та рекомендації.

🔒 Необхідні елементи захисту

CDN (Content Delivery Network) 🌐

Розподіляє трафік через глобальні сервери, поглинаючи об’ємні атаки (L3/L4). Anycast routing перенаправляє запити до найближчого дата-центру, знижуючи затримки. Приклади: Cloudflare (блокує до 7.3 Tbps), Akamai (1.6x швидше реагування), Gcore (UA-покриття).

📈 Ефективність: Знижує до 80% трафіку атак завдяки кешуванню та фільтрації.

WAF (Web Application Firewall) 🛡️

Фільтрує L7-запити, блокуючи HTTP/HTTPS Floods та API-атаки. Сучасні WAF (Imperva, AWS WAF) використовують ML для аналізу поведінки. Приклад: mod_security для Apache/Nginx, Imperva для enterprise.

📈 Ефективність: Блокує 95% L7-атак при правильній конфігурації.

Rate Limiting ⏱️

Обмежує кількість запитів від одного IP чи user-agent, зупиняючи ботів. Приклад: Cloudflare Rate Limiting блокує 90% бот-трафіку на API. Рекомендується налаштувати пороги (наприклад, 100 RPS/IP).

📈 Ефективність: Зменшує навантаження на сервер до 70% при L7-атаках.

Load Balancer + AutoScaling ⚖️

Розподіляє трафік між серверами та автоматично додає ресурси при піках. Приклад: AWS Elastic Load Balancer (ELB) витримує до 1 млн RPS. AutoScaling зменшує downtime на 85%.

📈 Ефективність: Забезпечує uptime 99.99% при об’ємних атаках.

Geo-IP Filtering 🌍

Блокує трафік із підозрілих регіонів/ASN. Приклад: Атака DieNet (2025) з 70% трафіку з однієї країни була зупинена Geo-IP за 2 хвилини.

📈 Ефективність: Знижує до 60% шкідливого трафіку, але потребує обережності, щоб не блокувати легітимних користувачів.

Scrubbing Centers 🧼

Фільтрують трафік у реальному часі (always-on або on-demand). Приклад: Cloudflare Magic Transit, DDoS-Guard Scrubbing (UA-підтримка). Always-on режим блокує 99% атак без затримок.

📈 Ефективність: Зупиняє до 7.3 Tbps атак за секунди.

API Protection 🔐

Захищає API від L7-атак (наприклад, API Flood на Adyen, 2025). Включає rate limiting, валідацію токенів, ML-аналіз. Приклад: AWS API Gateway з WAF.

📈 Ефективність: Зменшує API-атаки на 90% (20% атак у 2025 цілили API).

AI/ML Detection 🤖

Аналізує поведінку трафіку, виявляючи AI-ботнети та multi-vector атаки. Приклад: Azure Sentinel виявив 85% складних атак у реальному часі.

📈 Ефективність: Збільшує точність детекції на 40% порівняно з rule-based WAF.

🛠 Зменшення Attack Surface

Мінімізація вразливостей — ключ до захисту. Рекомендації:

- 🗑️ Видаліть legacy-код: Застарілі плагіни/скрипти — ціль для L7-атак.

- 🔍 Оптимізуйте API: Використовуйте валідацію, ліміт запитів, OAuth.

- 🧹 Clean App: Спрощує код застосунків, зменшуючи точки входу.

- 🔐 Zero Trust: Перевіряйте кожен запит, навіть із "довірених" джерел.

🧪 Симуляції атак

Регулярні тести (Red Button, Nexusguard) допомагають виявити слабкі місця. У 2025 році 1500+ компаній провели симуляції, виявивши 95% потенційних вразливостей. Рекомендується тестувати раз на квартал.

📊 Порівняння інструментів захисту

| 🛠️ Інструмент | 🎯 Функція | 💡 Приклади |

|---|

| CDN | Поглинання L3/L4-атак | Cloudflare, Akamai, Gcore |

| WAF | Фільтрація L7-запитів | Imperva, mod_security |

| Rate Limiting | Обмеження ботів | Cloudflare, AWS |

| Load Balancer | Розподіл навантаження | AWS ELB, Nginx |

| Scrubbing Centers | Always-on фільтрація | DDoS-Guard, Cloudflare |

| API Protection | Захист API | AWS API Gateway, Imperva |

| AI/ML Detection | Аналіз поведінки | Azure Sentinel, Prophaze |

| 📈 Ефективність | ⚙️ Складність налаштування | 💰 Вартість |

|---|

| 80% трафіку атак | 🟢 Низька | $$ |

| 95% L7-атак | 🟡 Середня | $$$ |

| 70% бот-трафіку | 🟢 Низька | $ |

| 85% uptime | 🟡 Середня | $$ |

| 99% атак | 🔴 Висока | $$$$ |

| 90% API-атак | 🔴 Висока | $$$ |

| 40% точності | 🔴 Висока | $$$$ |

📌 Схема захисту:

Користувач → CDN → WAF → AI/ML Detection → Load Balancer → API Gateway → Backend

✅ Висновок: Гібридний захист (L3/L4 + L7) з AI/ML та always-on scrubbing економить до 90% ресурсів і забезпечує 99.99% uptime навіть при атаках 7.3-22 Tbps.

📚 Джерела

🚨 Чек-лист під час DDoS-атаки

Коли DDoS-атака почалася, швидка та скоординована реакція може зменшити втрати до 90%. У 2025 році 30% атак — це multi-vector (L3/L4 + L7), а 15% використовують AI-ботнети, що ускладнює реагування. Чек-лист нижче — це послідовний план дій для мінімізації downtime та захисту репутації. Кожен пункт включає інструменти, приклади та метрики ефективності, щоб ви могли діяти впевнено.

📋 План дій під час атаки

Повідомити хостинг/провайдера захисту 📞

Негайно зв’яжіться з вашим хостингом або DDoS-провайдером (Cloudflare, DDoS-Guard, AWS Shield). Більшість провайдерів пропонують 24/7 підтримку та scrubbing centers. Приклад: Cloudflare у 2025 зупинив атаку 7.3 Tbps за 10 секунд після повідомлення.

📈 Ефективність: Скорочує час реакції на 70%.

Увімкнути максимальний режим CDN ⚡

Активуйте "Under Attack Mode" (Cloudflare) або аналог (Akamai Kona, Gcore). Це перенаправляє трафік через scrubbing centers і блокує до 99% шкідливих запитів. Приклад: Атака на Adyen (2025) була зупинена за 2 хвилини після активації.

📈 Ефективність: Знижує трафік атак на 80-90%.

Заблокувати країни/ASN джерел 🌍

Використовуйте Geo-IP фільтрацію для блокування трафіку з підозрілих регіонів. Інструменти: Cloudflare Geo Rules, Imperva ASN Blocking. Приклад: Атака DieNet (2025) мала 70% трафіку з однієї ASN, заблокована за 3 хвилини.

📈 Ефективність: Блокує до 60% шкідливого трафіку, але обережно — можливі false positives.

Ввімкнути JS Challenge/CAPTCHA 🔐

Активуйте механізми верифікації (Cloudflare JS Challenge, Google reCAPTCHA) для відсіювання ботів. Ефективно проти L7 HTTP Floods. Приклад: CAPTCHAs знизили 85% бот-трафіку в атаці на eCommerce (Q2 2025).

📈 Ефективність: Блокує 80-95% L7-ботів, але може дратувати користувачів.

Знизити timeout, закрити зайві API ⏱️

Зменшіть таймаути для HTTP-запитів (напр., до 5 сек) і відключіть некритичні API-ендпоінти. Інструменти: Nginx (limit_req), AWS API Gateway. Приклад: Adyen у 2025 зменшив API-навантаження на 70% шляхом відключення endpoint’ів.

📈 Ефективність: Знижує навантаження на сервер до 60%.

Оновлювати інформацію для користувачів 📢

Інформуйте клієнтів через соцмережі чи email про статус атаки та ETA відновлення. Приклад: US-банк у 2025 втратив менше клієнтів завдяки прозорим оновленням у X. Інструменти: Statuspage, X/Twitter.

📈 Ефективність: Знижує репутаційні втрати на 50%.

Провести симуляцію атаки 🧪

Після стабілізації проведіть тест (Red Button, Nexusguard) для виявлення вразливостей. У 2025 році 1500+ компаній виявили 95% слабких місць через симуляції. Приклад: eCommerce-платформа після атаки виявила API-вразливість.

📈 Ефективність: Підвищує стійкість на 90% для майбутніх атак.

Активувати auto-mitigation через ML 🤖

Увімкніть ML-детекцію (Azure Sentinel, Imperva ML-WAF) для автоматичного блокування AI-ботнетів. Приклад: Azure Sentinel зупинив 85% multi-vector атак у реальному часі.

📈 Ефективність: Збільшує точність детекції на 40%.

Аналізувати логи в реальному часі 📊

Використовуйте SIEM-системи (Splunk, ELK Stack) для виявлення аномалій (RPS spikes, user-agent ротація). Приклад: Splunk виявив 90% AI-генерованого трафіку в атаці 2025.

📈 Ефективність: Скорочує час аналізу на 60%.

Перевірити резервне копіювання 💾

Переконайтеся, що бекапи даних актуальні, щоб уникнути втрат при тривалих атаках. Інструменти: AWS Backup, Veeam. Приклад: eCommerce у 2025 відновив дані за 30 хвилин завдяки бекапам.

📈 Ефективність: Зменшує ризик втрати даних до 99%.

📋 Таблиця дій під час атаки

| ⚡ Дія | 🔧 Інструменти | 📈 Ефективність |

|---|

| Повідомити провайдера | Cloudflare, DDoS-Guard | 70% скорочення реакції |

| Максимальний режим CDN | Cloudflare, Akamai | 80-90% трафіку атак |

| Geo-IP/ASN блок | Imperva, Cloudflare | 60% шкідливого трафіку |

| JS Challenge/CAPTCHA | Google reCAPTCHA | 80-95% ботів |

| Timeout/API відключення | Nginx, AWS API Gateway | 60% навантаження |

| Оновлення для користувачів | Statuspage, X | 50% репутаційних втрат |

| Auto-mitigation (ML) | Azure Sentinel | 40% точності |

| Аналіз логів | Splunk, ELK Stack | 60% часу аналізу |

| ⏰ Час виконання | 🎯 Пріоритет | 🛡️ Складність |

|---|

| 1-5 хв | Високий | Низька |

| 1-3 хв | Високий | Середня |

| 2-5 хв | Середній | Низька |

| 1-2 хв | Високий | Низька |

| 5-10 хв | Середній | Середня |

| 5-15 хв | Високий | Низька |

| 1-3 хв | Високий | Висока |

| 5-20 хв | Низький | Висока |

⚡ Помилки, яких слід уникати:

- 🚫 Хаотичні дії: Некоординовані зміни (наприклад, ручне блокування IP) підвищують downtime на 50% 📈

- 🚫 Ігнор симуляцій: 95% складних атак (AI-driven, multi-vector) залишаються непоміченими без тестів 🔍

- 🚫 Відсутність комунікації: Мовчання підвищує втрату клієнтів на 40% 👥

✅ Висновок: Скоординований чек-лист із автоматизацією (ML, CDN) та симуляціями знижує downtime до 99% 📉 і економить до $1 млн/год для великих бізнесів 💰

📚 Джерела

💼 Економічний вплив DDoS-атак

DDoS-атаки — це не лише технічні збої, а й масові фінансові втрати, які у 2025 році зросли на 20-30% через зростання multi-vector атак та AI-ботнетів. За даними Imperva, середня вартість однієї шкідливої атаки сягає $500,000, включаючи downtime, відновлення та репутаційні збитки. Глобально, за прогнозами, кіберзлочинність (включаючи DDoS) коштуватиме $10.5 трлн у 2025, з DDoS як ключовим фактором. Нижче — розбір витрат за галузями, приклади та рекомендації ROI.

🚨 Статистика 2025: Кожна хвилина downtime коштує $22,000 (Ponemon Institute), а середня атака триває 50-120 хвилин, що призводить до втрат $1.1-2.5 млн. У Q1-Q2 2025 зафіксовано 28 млн атак (+130% YoY), з фокусом на фінсектор (18% атак) та eCommerce (15%).

📊 Середні втрати за годину downtime (2025)

| Тип бізнесу | Збитки / 1 год (прямі + непрямі) | Приклад |

|---|

| Малий eCommerce | $8,000 – $74,000 | Втрати продажів + відновлення ($234k за 10 хв, HostDime) |

| Великі рітейл-мережі | $100,000 – $500,000 | Атака на Adyen (2025): $1.5 млн за 4 год |

| Фінансові сервіси | $1+ млн | DieNet на US-банк (2025): $2-5 млн/год + штрафи |

| Здоров'я (Healthcare) | $500,000 – $2 млн | Затримки послуг + регуляторні штрафи (GDPR/HIPAA) |

| Телеком/Інфраструктура | $200,000 – $1 млн | Втрати від outage + ланцюгові збої (40% атак, Zayo) |

💸 Прямі та непрямі витрати

Прямі втрати (Downtime) 💰

Втрачений дохід від простою: для eCommerce — 35% трафіку = 60% падіння продажів. Приклад: Атака на японську платформу (2025, GTT) — $500k+ за годину.

📈 Метрика: $40,000/год середньо по enterprise (Checkpoint).

Непрямі втрати (Recovery) 🔧

Митігація (scrubbing, bandwidth) + IT-ресурси: $100-500k за атаку. Приклад: US-банк (DieNet, 2025) витратив $1 млн на відновлення.

📈 Метрика: 37% attack surface вразливе, що подвоює витрати (MazeBolt).

Репутаційні та юридичні ⚖️

Втрата клієнтів (40% churn), штрафи (GDPR: до €20 млн). Приклад: Healthcare outage (2025) — $2 млн + судові позови.

📈 Метрика: 50% бізнесів втрачають довіру, що коштує 20% річного доходу.

📈 ROI захисту: Як окупити інвестиції

Захист окупається за 1-2 атаки: середня вартість DDoS-захисту — $10-50k/рік (CDN/WAF), проти $1.1 млн/атака. Розрахунок: Якщо атака триває 1 год ($500k втрат), ROI = 10x (повернення інвестицій). У 2025 SLA 99.99% (Cloudflare) гарантує uptime, зменшуючи ризики на 90%.

- Приклад ROI: eCommerce з $10k/міс на Cloudflare заблокував 5 атак, заощадивши $300k (G2).

- Рекомендація: Інвестуйте в always-on scrubbing — окупається за 1 квартал.

🌍 Глобально: $10.5 трлн кіберзбитків у 2025 (G2), з DDoS — 20-30% ($2-3 трлн). Ринок захисту — $7.45 млрд до 2030 (StationX).

✅ Висновок: Обирайте хостинг із SLA 99.99% та гібридним захистом — це дешевше, ніж $500k+ за одну атаку. ROI захисту: окупається за першу загрозу, зберігаючи бізнес.

📚 Джерела

🧪 Проактивна підготовка та симуляції атак

Як спеціаліст із кібербезпеки 🔒, я переконаний: найкращий спосіб перемогти DDoS-атаку — це підготуватися до неї заздалегідь 📚. У 2025 році, коли 30% атак — це multi-vector 🎯, а 15% використовують AI-ботнети 🤖, які обходять WAF на 40%, реагувати постфактум уже недостатньо ⚠️. Мій досвід показує: компанії, які тестують свою інфраструктуру, знижують ризик downtime на 90% 📉. За даними MazeBolt, 1500+ компаній у 2025 році провели симуляції, виявивши 95% вразливостей 🔍. Ось як я раджу готуватися до атак, щоб ваш сайт витримав навіть 22 Tbps 💪.

🔍 Кроки для проактивної підготовки

📋 Оцініть вразливості (Vulnerability Assessment)

Перевірте ваш стек: застарілий код, слабкі API чи неправильно налаштовані WAF — це 37% attack surface, за даними MazeBolt 📊. Я рекомендую інструменти типу OWASP ZAP або Qualys для сканування 🔍. Приклад: eCommerce-платформа виявила API-вразливість, що могла коштувати $500k за атаку 💸.

📈 Ефект: Виявляє 80% слабких місць до атаки 🎯. MazeBolt 2025 Report.

🧪 Проведіть симуляції атак

Тестуйте стійкість через Red Button, Nexusguard або Cloudflare Attack Simulation ⚡. У 2025 році симуляції виявили 95% вразливостей у 1500+ компаній 📊. Приклад: Фінтех-компанія після тесту посилила API-захист, уникнувши $1 млн втрат 💰.

📈 Ефект: Знижує ризик прориву в 6 разів 🛡️. Nexusguard Q2 2025 Report.

🔒 Налаштуйте always-on захист

Always-on scrubbing (Cloudflare Magic Transit, DDoS-Guard) блокує 99% атак без затримок ⚡. Я бачив, як атака 7.3 Tbps (2025) була зупинена за 10 секунд завдяки цьому 🚀. Рекомендація: Увімкніть для критичних сервісів (API, логіни) 🎯.

📈 Ефект: Зменшує downtime на 90% 📉. Cloudflare 7.3 Tbps Case.

📝 Розробіть план реагування

Складіть SOP (Standard Operating Procedure) для атак: хто активує захист, які інструменти використовувати (CDN, WAF), як комунікувати з клієнтами 👥. Приклад: US-банк (DieNet, 2025) скоротив втрати на 50% завдяки плану 💰.

📈 Ефект: Скорочує час відновлення в 3 рази ⏱️. GTT 2025 Strategies.

🧑💻 Тренуйте команду

Проводьте навчання з реагування на DDoS (tabletop exercises) 📚. За Imperva, 70% компаній без тренувань зазнають на 40% більше втрат 📊. Приклад: eCommerce-команда скоротила downtime до 15 хвилин після тренінгу ⏰.

📈 Ефект: Зменшує хаотичність реакції на 60% 🎯. Imperva 2025 DDoS Report.

📊 Порівняння проактивних заходів

| 🛡️ Захід | 🔧 Інструменти | 📈 Ефект | ⏰ Частота |

|---|

| 🔍 Оцінка вразливостей | OWASP ZAP, Qualys | 80% слабких місць | 📅 Щомісяця |

| ⚡ Симуляції атак | Red Button, Nexusguard | 6x нижчий ризик | 📅 Щокварталу |

| 🛡️ Always-on захист | Cloudflare, DDoS-Guard | 90% зниження downtime | ⏳ Постійно |

| 📋 План реагування | SOP-документ | 3x швидше відновлення | 📅 Оновлення щороку |

| 👥 Тренування команди | Tabletop exercises | 60% менше хаосу | 📅 Щопівроку |

💯 Моя філософія: я готуюся до DDoS-атак, як до неминучої бурі ⛈️. Проактивні заходи — це ваш парасолька ☂️, яка збереже бізнес від $500k+ втрат 💰.

📚 Джерела

❓ FAQ

🎯 Чи є DDoS-атаки лише інструментом хакерів, чи їх використовують державні актори?

Ні, у 2025 році державні актори 🏛️ та хактивісти активно застосовують DDoS для геополітичних цілей, наприклад, під час виборів чи конфліктів ⚔️. За даними ENISA Threat Landscape 2025, DDoS становлять 77% інцидентів у ЄС, з 21% атак від державних спонсорів, як у кампаніях проти виборчих систем у Молдові (14 млн атак) 📊. Це не просто "хакинг", а стратегічний інструмент для дестабілізації 💥. ENISA 2025 Report.

🎭 Чи може DDoS-атака маскуватися під легітимний трафік, ускладнюючи детекцію?

Так, сучасні атаки використовують "stealth" техніки, де AI 🤖 імітує нормальний трафік, роблячи детекцію на 40% складнішою 🔍. За звітом Radware 2025, 65% L7-атак у Q2 2025 мали менше 50K RPS, але змушували сервери до 90% навантаження через поведінковий мімікрі 📈. Традиційні WAF часто пропускають це, тому потрібен ML-аналіз 🧠. Cloudflare Q2 2025 DDoS Report.

🌍 Чи впливає геополітика на зростання DDoS-атак у 2025?

Абсолютно, хактивізм через конфлікти ⚔️ (Росія-Україна, Ізраїль-Іран) спричинив 108% зростання атак у Q2 2025 📈. StormWall повідомляє, що 63% атак на уряди, фінанси та транспорт пов'язані з геополітикою, як атака DieNet на US-банк (1 Tbps, 12 год) 🏦. Це призводить до "пульсових" атак для максимального хаосу 💥. StormWall Q2 2025 Trends.

🛡️ Чи захищає CDN від усіх типів DDoS, чи є сліпі зони?

CDN ефективні проти L3/L4 (80% блокування), але слабкі проти L7 API-атак, які зросли на 38% у H1 2025 📊. DDoS-Guard зазначає, що 20% атак на API обминають CDN через шифрування 🔒; потрібен гібридний захист з WAF+ML 🤖. Наприклад, атака на Adyen (859 млн запитів) пройшла б CDN без API-фільтрації ⚠️. DDoS-Guard Mid-Year 2025.

💰 Чи є RDoS (шантаж) новим трендом, чи вже домінує у 2025?

RDoS зріс на 68% у Q2 2025, з 1/3 атак у червні як шантаж (від $10/год через DDoSaaS) 💸. Cloudflare фіксує, що 5% атак — від ексторціоністів, як у кампаніях проти VoIP-провайдерів у Британії/Канаді 📞. Це дешевше за ransomware, але призводить до $500k втрат за інцидент 📉. Cloudflare Q2 2025 Report.

🧪 Чи допомагають симуляції атак виявляти приховані вразливості?

Так, симуляції (як MazeBolt RADAR) виявляють 95% вразливостей без downtime, з 1500+ тестами у 2025 📊. Вони імітують multi-vector атаки, показуючи сліпі зони в 37% систем 🔍; без них 6x вищий ризик прориву ⚠️. Рекомендовано щоквартально для compliance (DORA/NIS2) 📅. MazeBolt 2025 Trends Report.

🔒 Чи є міф, що VPN повністю блокує DDoS?

Так, VPN ховає IP (ефективно проти L3/4 для геймерів), але не фільтрує трафік — 85% L7-атак обминають його 🎯. За SafetyDetectives 2025, VPN як ExpressVPN з anti-DDoS на серверах блокує 90% для користувачів, але для серверів потрібен scrubbing 🛡️. Не заміна повного захисту ⚠️. SafetyDetectives 2025 VPN Guide.

🕵️ Чи вдається відстежувати організаторів DDoS у 2025?

Рідко — успіх <5% через ботнети з 404k+ IP (як у 7.3 Tbps атаці) 🌐. FBI закрив 12 платформ у 2018, але у 2025 лише 9% атак призвели до арештів (ENISA) 📊. AI-ботнети ускладнюють трекінг, фокус на mitigation 🎯. Astra Security 2025 Stats.

🤖 Чи змінює AI не лише атаки, а й захист від DDoS?

Так, AI в обороні виявляє 85% аномалій у реальному часі (Azure Sentinel), але атаки еволюціонують: ML-ботнети мімікрують трафік, обходячи WAF на 40% 🔄. A10 Networks 2025: AI підвищує точність детекції на 40%, але потребує adversarial training 🧠. A10 Networks AI in DDoS 2025.

✅ Мої висновки про захист від DDoS у 2025

Як експерт із кібербезпеки 🔒, я переконаний: DDoS-атаки у 2025 році — це не просто технічна проблема, а реальна загроза ⚠️, яка може зупинити ваш бізнес за лічені хвилини ⏰. Працюючи з даними звітів Cloudflare, Imperva та Nexusguard, я бачу, що 28 мільйонів атак у Q1-Q2 2025 (+130% YoY) 📈 — це новий рівень небезпеки. AI-ботнети 🤖, які адаптуються до захисту, та дешеві DDoSaaS-сервіси 💰 (від $10/год) роблять атаки доступними навіть для аматорів. Ось мої ключові висновки, які допоможуть вам залишатися на крок попереду 🎯.

🚨 DDoS — це постійна загроза, що еволюціонує з AI

Я помітив, що у 2025 році 15% атак використовують AI-ботнети 🤖, які обходять традиційні WAF, імітуючи легітимний трафік 📊. Наприклад, атака на Adyen (квітень 2025, 859 млн запитів) показала, як AI може паралізувати API за 4 години ⏰. За даними Cloudflare, 52% атак — це L7, а 30% — multi-vector, що ускладнює захист 🛡️. Мій висновок: без AI/ML-детекції ви ризикуєте пропустити 40% сучасних атак ⚠️. Cloudflare Q2 2025 Report.

🛡️ Гібридний захист + симуляції — ваш найкращий щит

Я переконаний, що комбінація CDN (Cloudflare, Akamai), WAF з ML (Imperva) та always-on scrubbing — це must-have у 2025 📊. Наприклад, Cloudflare зупинив атаку 7.3 Tbps за 10 секунд ⚡ завдяки Magic Transit. Симуляції (Red Button, Nexusguard) виявили 95% вразливостей у 1500+ компаній цього року 🎯. Моя порада: тестувати захист щокварталу 📅, щоб знизити ризик прориву в 6 разів 📉. MazeBolt 2025 Trends Report.

💸 План реагування економить мільйони та репутацію

Я бачив, як атака DieNet на US-банк (березень 2025, $2-5 млн/год) могла б коштувати менше, якби був чіткий план 📋. За Imperva, скоординоване реагування (CDN, Geo-IP, CAPTCHAs) знижує downtime на 90% 📉. Прозора комунікація через X чи Statuspage зменшує втрату клієнтів на 50% 👥. Мій досвід: бізнеси з планом відновлюються в 3 рази швидше ⚡, заощаджуючи до $1 млн за атаку 💰. Imperva 2025 DDoS Report.

🕒 Проактивність дешевша за реакцію

Я твердо вірю: підготовка до атаки економить більше, ніж боротьба з наслідками 💡. Ринок DDoS-захисту ($7.45 млрд до 2030, StationX) окупається за одну атаку ($500k середніх втрат) 📊. SLA 99.99% (Cloudflare, DDoS-Guard) гарантує uptime навіть при 22 Tbps 🚀. Моя стратегія: інвестуйте $10-50k/рік у захист, щоб уникнути $1.1 млн втрат 💰. StationX DDoS Stats 2025.

📊 Підсумки захисту: Мої рекомендації

| 🎯 Висновок | ⚡ Дія | 📈 Очікуваний ефект |

|---|

| 🤖 AI-ботнети — загроза №1 | Увімкніть ML-детекцію (Azure Sentinel, Imperva) | 40% вища точність блокування 🎯 |

| 🛡️ Гібридний захист | CDN + WAF + Scrubbing (Cloudflare, Akamai) | 90% зниження downtime 📉 |

| 📋 План реагування | Чек-лист + комунікація (Statuspage, X) | $1 млн економії/атака 💰 |

| ⚡ Проактивність | Симуляції щокварталу + SLA 99.99% | 6x нижчий ризик прориву 📊 |

💯 Моє головне правило: я готуюся до DDoS-атаки заздалегідь, щоб не гасити пожежу під час кризи. Проактивність — це ваша страховка від $50k+ втрат.

Протестуйте захист Cloudflare зараз

Я рекомендую почати з безкоштовного тесту Cloudflare або DDoS-Guard, щоб оцінити ваш захист. Не чекайте, поки атака зупинить ваш бізнес!

📚 Джерела