JWT для новачків: що це таке і як правильно використовувати 🚀

Уявіть, що ви новачок у веб-розробці і стикаєтеся з проблемою аутентифікації користувачів у вашому додатку. Як забезпечити безпеку, не перевантажуючи сервер? Тут на сцену виходить JWT — компактний і потужний інструмент, який революціонізував спосіб обміну інформацією в інтернеті. Спойлер: JWT — це JSON Web Token, самодостатній токен, який дозволяє безпечно передавати дані без постійних запитів до бази даних. У цій статті ми розберемо все від азів до найкращих практик, щоб ви могли впевнено використовувати його в проектах. 🌟

⚡ Коротко

- ✅ Ключова думка 1: JWT — це стандарт для створення компактних токенів, які містять інформацію про користувача і підписуються для безпеки. 📜

- ✅ Ключова думка 2: Він працює stateless, тобто сервер не зберігає сесії, що робить систему масштабовною. ⚙️

- ✅ Ключова думка 3: Використовуйте HTTPS, короткі терміни життя токенів і refresh-токени для максимальної безпеки. 🔒

- 🎯 Ви отримаєте: Повне розуміння структури JWT, його роботи, переваг, недоліків і практичних порад для новачків. 📚

- 👇 Детальніше читайте нижче — з прикладами та висновками

Зміст статті:

⸻

🎯 Вступ

"JWT — це не просто токен, це ключ до безпечного та ефективного веб-розвитку." 🌐

📊 Що таке JWT і навіщо воно потрібно в веб-розробці

JSON Web Token (JWT) — це відкритий стандарт (RFC 7519), який визначає компактний і самодостатній спосіб безпечної передачі інформації між сторонами у вигляді JSON-об’єкта. Ось усе, що потрібно знати новачкам — чітко, по пунктах і з прикладами:

- Що таке JWT?

- Компактний токен у форматі

header.payload.signature - Містить дані у JSON, закодовані в

Base64Url - Підписаний цифровим підписом — гарантія автентичності

- Як підписується?

- HMAC — симетричний ключ (наприклад,

HS256) - RSA/ECDSA — пара ключів (наприклад,

RS256) - Підпис підтверджує: «токен не змінено» і «виданий довіреним сервером»

- Аналогія для новачків:

- JWT — це цифровий паспорт 🛂

- Містить ваші дані (ім’я, ID, роль)

- Підписаний «митницею» (сервером)

- Перевіряється будь-ким без дзвінка до бази

- Де використовується?

- API-аутентифікація (REST, GraphQL)

- Мобільні додатки

- Мікросервіси

- Single Page Applications (SPA)

- Чому краще за сесії?

- Stateless — сервер не зберігає сесії

- Немає навантаження на базу/Redis

- Легко масштабувати (горизонтально)

- Працює з кількома пристроями

- Приклад з життя:

- Ви логінитесь в онлайн-магазин 🛒

- Сервер видає JWT

- Ви додаєте товари в кошик — без повторного логіну

- Сервер просто перевіряє токен — швидко і без бази

- Важливе застереження:

- JWT не шифрує дані за замовчуванням

- Payload видно всім (через Base64)

- Ніколи не кладіть паролі, токени чи секрети! 🚫

Коротко: JWT — це безпечний, швидкий і масштабований спосіб сказати: «Цей користувач — той, за кого себе видає», без зайвих запитів до сервера. Ідеально для сучасних додатків. 🔑✨

- ✅ Пункт 1: JWT забезпечує безпеку через підпис, який запобігає фальсифікації даних. 🛡️

- ✅ Пункт 2: Він компактний, тому легко передається в HTTP-заголовках або URL. 📦

- ✅ Пункт 3: Підтримує різні алгоритми підпису для гнучкості в проектах. 🔄

👉 Приклад: У RESTful API після успішного логіну сервер генерує JWT з ID користувача і повертає його клієнту. Клієнт зберігає токен і надсилає його в заголовку Authorization: Bearer <token> для доступу до захищених роутів.

⚡ Важливо: Завжди використовуйте HTTPS для передачі JWT, щоб уникнути перехоплення токенів зловмисниками. Без цього вся безпека марна! ⚠️

✅ Швидкий висновок: JWT — це фундаментальний інструмент для сучасної веб-розробки, який спрощує аутентифікацію, роблячи її безпечною та ефективною. Для новачків це стартова точка до розуміння stateless-архітектури. 📝

⸻

Аналогія з реального життя: JWT — це як штамп у нічному клубі

"JWT — це штамп на руці: один раз перевірили — і ти вільний на весь вечір!"

Представте себе в нічному клубі з суворим фейс-контролем

| Етап | У клубі | У JWT |

|---|

| 1. Вхід | Охоронець перевіряє паспорт, вік, дрес-код | Сервер перевіряє логін і пароль |

| 2. Отримуєш штамп | На руці — флуоресцентний штамп під УФ-лампою | Клієнт отримує JWT-токен |

| 3. Перевірка всередині | Бармен світить УФ — штамп є → наливає | API перевіряє підпис і exp — OK → доступ |

| 4. Без черг | Не треба бігати до входу щоразу | Немає запитів до бази — stateless |

Детальний розбір аналогії (покроково)

1. Штамп = JWT-токен

- Компактний: маленький, легко носити (як

header.payload.signature) - Самодостатній: містить всю інфу (ID, роль, термін дії)

- Підписаний: чорнило не підробити → підпис

signature не зламати

2. УФ-лампа = Верифікація підпису

- Швидка перевірка: 1 секунда — і ти всередині

- Без бази: охоронець не дзвонить на вхід

- Розподілена: кожен бармен/охоронець може перевірити

3. Термін дії штампу = exp у JWT

- До 4:00 ранку → штамп зникає

- Після 4:00 → вхід заборонено

- JWT:

exp: 1730985600 → після цього часу — 401 Unauthorized

4. VIP-штамп = Ролі та права

- Червоний штамп → доступ до VIP-зони

- Зелений → тільки бар

- JWT:

"role": "admin" → доступ до /admin

Порівняння: JWT vs Традиційні сесії

| Параметр | Клубний штамп (JWT) | Список гостей (сесії) |

|---|

| Перевірка | Швидка, локальна | Дзвінок до входу |

| Масштаб | 1000 людей — без проблем | 1000 дзвінків — колапс |

| Пам’ять | Немає | Треба база/Redis |

| Гнучкість | Працює в будь-якій зоні | Тільки на вході |

Інший приклад: Фестивальний браслет

- Видається на вході → після сканування квитка

- Містить дані: день, зона, тип (VIP/стандарт)

- Перевіряється сканером → без інтернету до бази

- Якщо порваний → недійсний (як змінений payload)

Аналогія з JWT: браслет = токен, сканер = jwt.verify(), порваний = невалідний підпис.

Реальний приклад у додатку: Доставка їжі

1. Користувач логіниться → отримує JWT

2. Відкриває "Мої замовлення" → надсилає токен

3. Сервер перевіряє підпис і exp → показує історію

4. Додає нове замовлення → той самий токен, без логіну

Як у клубі: один штамп — доступ до всіх зон.

Важливі застереження (як і зі штампом!)

- Штамп вкрали? → зловмисник заходить

→ JWT вкрадено → доступ до акаунту - Рішення: короткий

exp (15 хв) + refresh-токени - Не пишіть штамп маркером → не кладіть секрети в payload!

Пункти для легкого запам’ятовування

- Штамп економить час → JWT зменшує запити до сервера

- Чорнило не підробити →

signature гарантує автентичність - Штамп до 4:00 →

exp контролює термін дії - VIP-штамп →

role: admin дає права - Крадіжка = ризик → зберігайте токен безпечно!

Приклад у коді (Node.js):

// Логін → видаємо "штамп"

const token = jwt.sign(

{ userId: 123, role: "user", exp: Math.floor(Date.now() / 1000) + 900 }, // 15 хв

"secret-key"

);

// Перевірка в API → "світить УФ"

jwt.verify(token, "secret-key", (err, decoded) => {

if (err) return res.status(401).send("Штамп недійсний!");

// Доступ дозволено!

});

Швидкий висновок:

JWT — це клубний штамп цифрового світу:

- Швидкий вхід без черг

- Самодостатній і безпечний

- Працює скрізь, де є УФ-лампа (верифікація)

Тепер ви бачите, чому JWT — вибір №1 для API та мікросервісів.

⸻

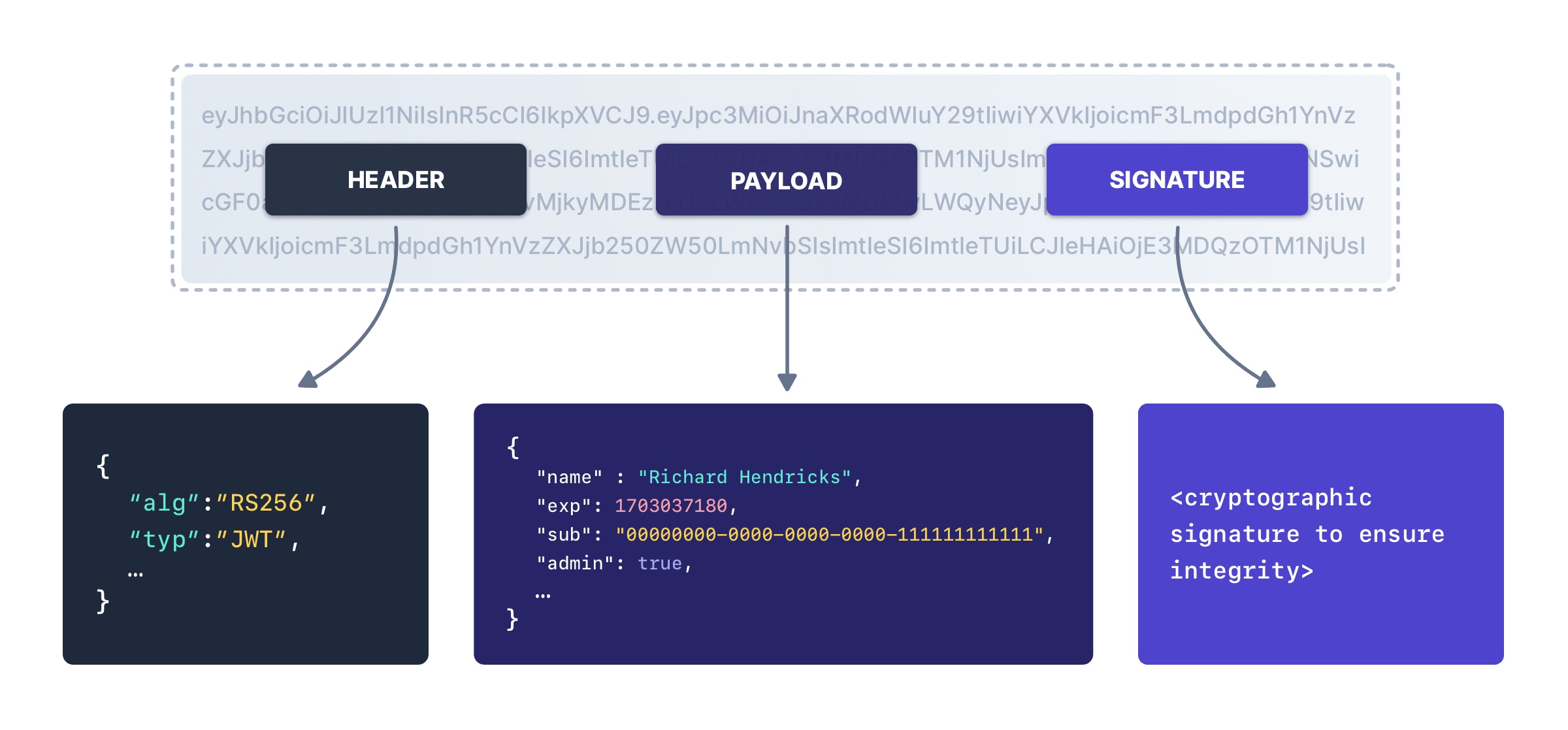

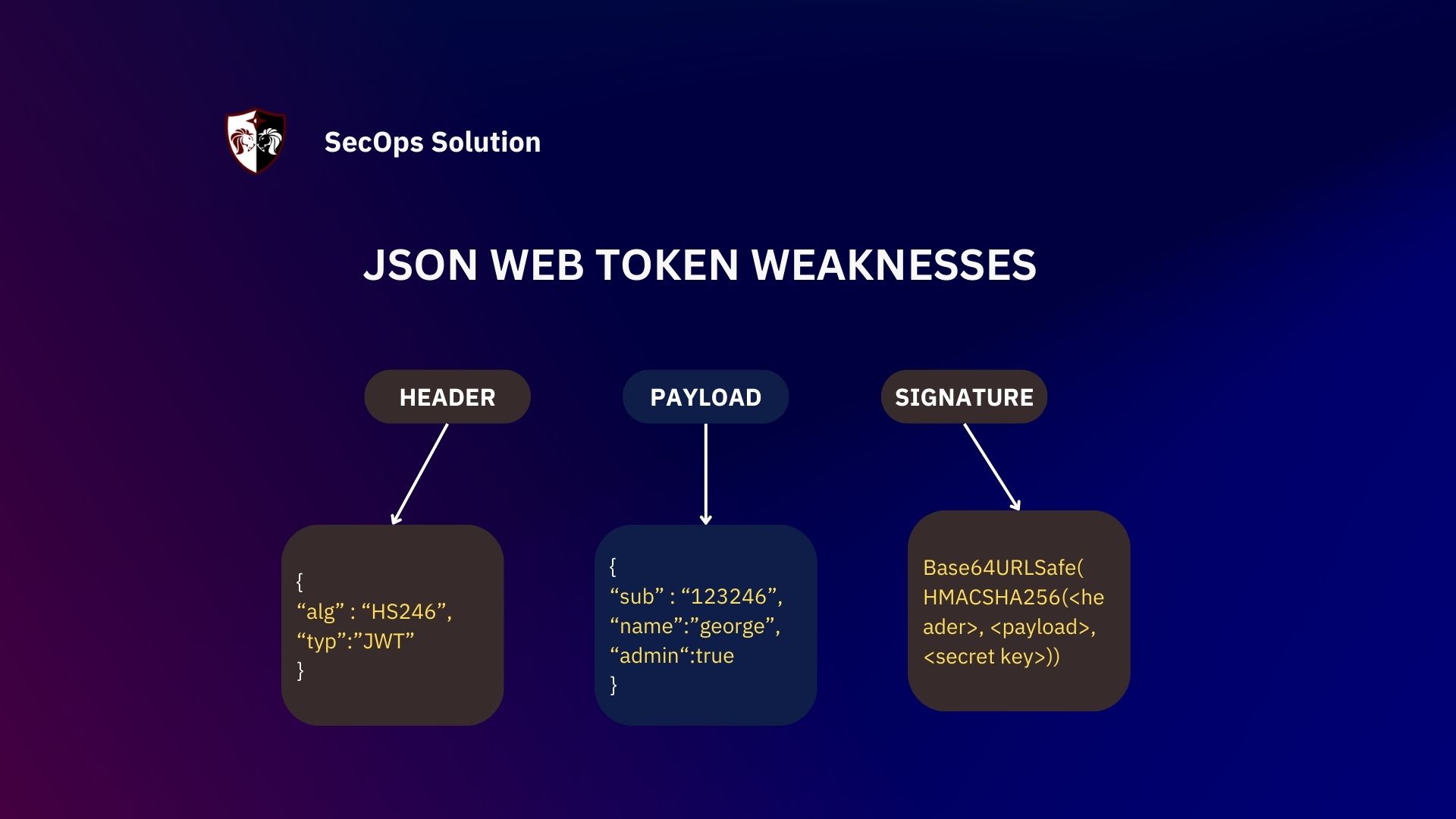

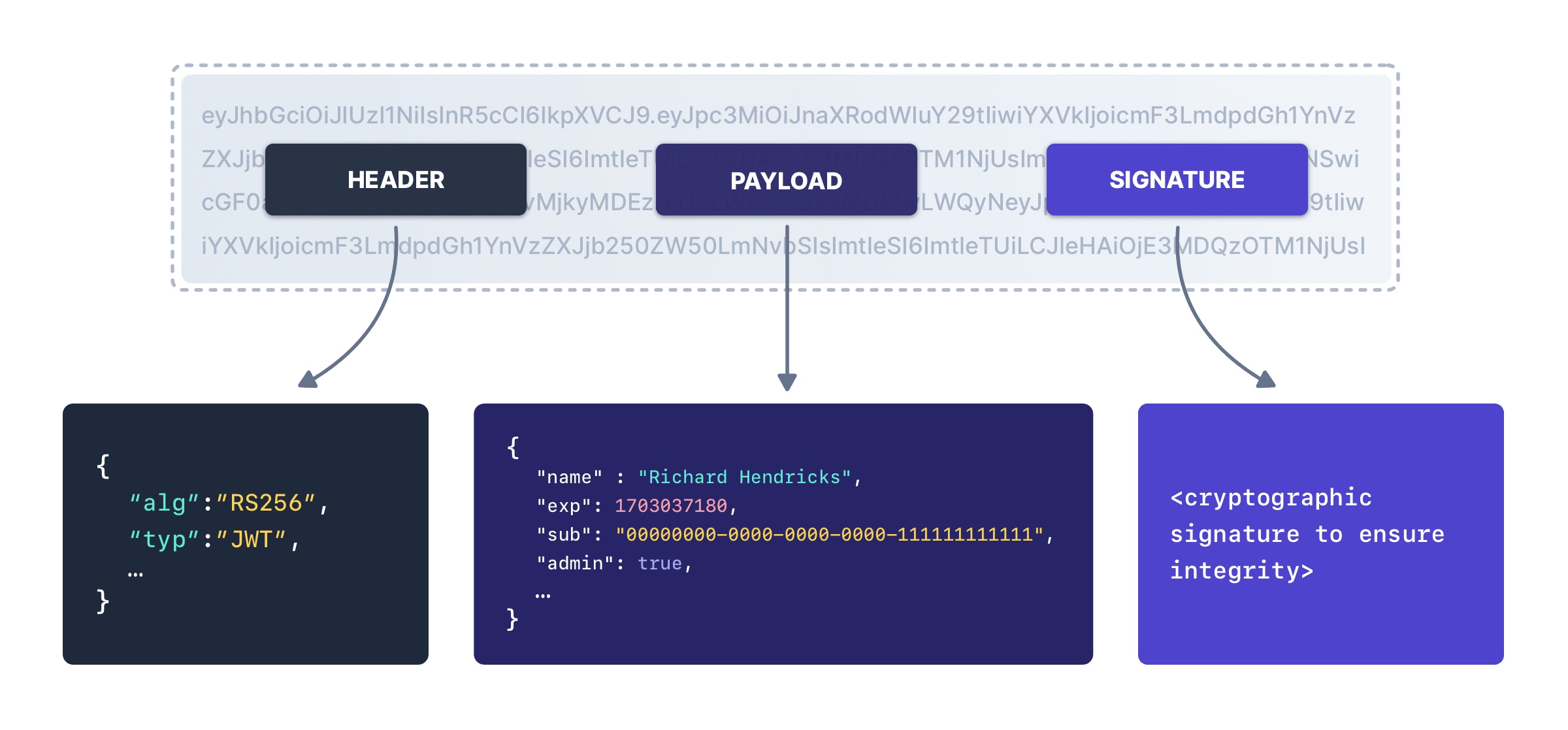

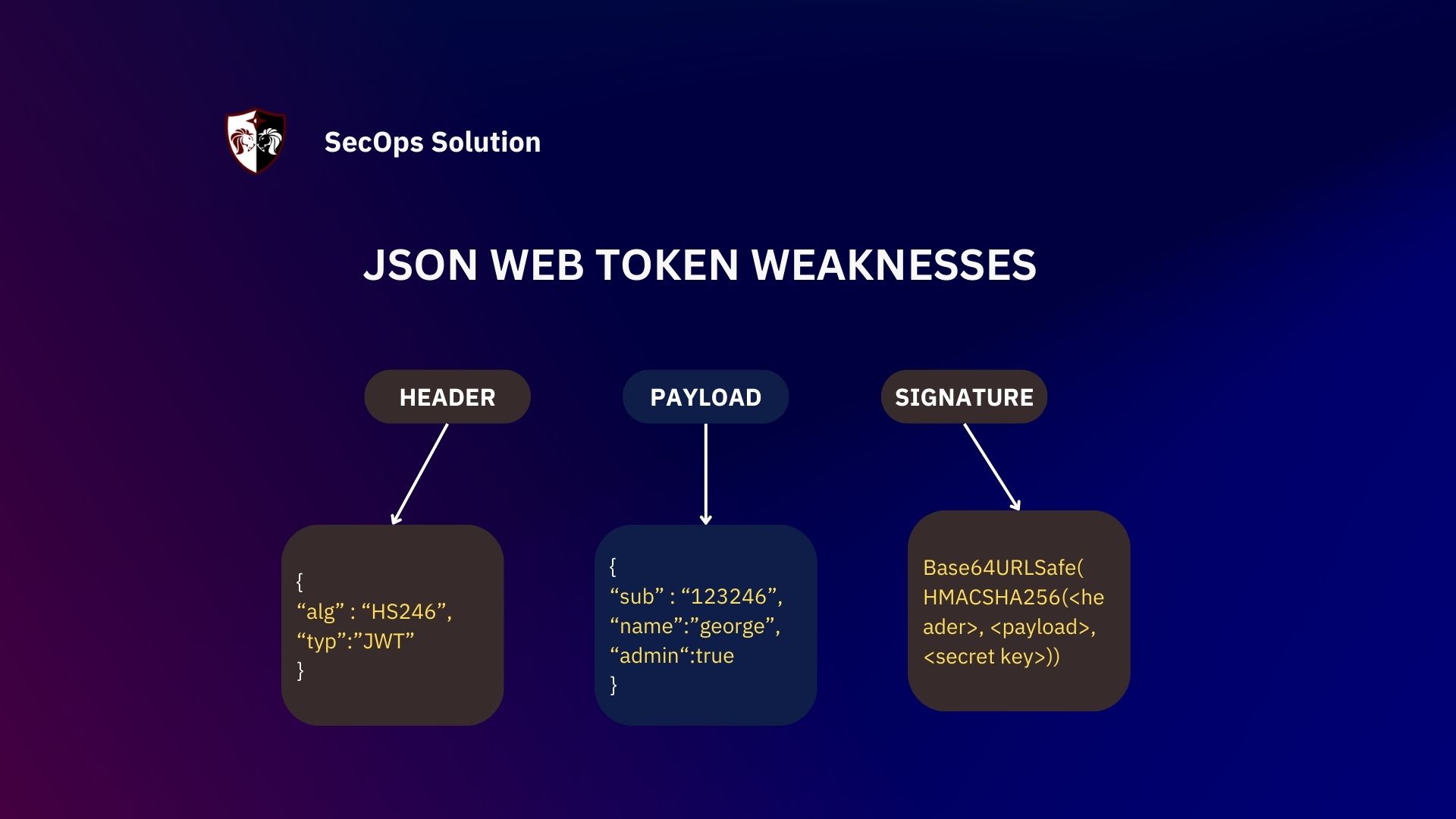

💡 Структура JWT: розбір по частинах

"Структура JWT — це як тришаровий пиріг: заголовок, начинка і глазур для захисту." 🍰

✅ Header (заголовок): метадані про токен

Заголовок JWT — це перша частина, яка містить метадані про токен. Він завжди у форматі JSON і включає тип токена (typ: "JWT") та алгоритм підпису (alg, наприклад, HS256 для HMAC SHA256 або RS256 для RSA). Цей JSON кодується в Base64Url, щоб стати частиною токена. Для новачків: уявіть заголовок як етикетку на пляшці — вона каже, що всередині і як перевірити справжність. Без правильного alg сервер не зможе верифікувати підпис. Приклад заголовка: {"alg": "HS256", "typ": "JWT"}. Після кодування: eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9. Важливо не плутати з шифруванням — заголовок завжди читабельний. У реальних проектах додають kid (key ID) для вибору ключа з набору. Це корисно в системах з ротацією ключів. Розглянемо детально: alg визначає, чи симетричний (HS) чи асиметричний (RS/ES) підпис. Симетричний швидший, але вимагає спільного секрету. Асиметричний безпечніший для публічних API. Новачки часто роблять помилку, дозволяючи "none" в alg — це вразливість, бо відключає підпис! Завжди перевіряйте alg на сервері. Заголовок робить JWT гнучким для різних сценаріїв, від простих додатків до enterprise-систем. 🌐

❌ Payload (корисне навантаження): інформація про користувача

Payload — друга частина, де зберігаються claims (заяви). Це JSON з даними, як sub (ID користувача), iss (видавець), exp (термін дії), iat (час видачі), aud (аудиторія). Claims бувають registered (стандартні, як exp), public (зареєстровані в IANA) і private (кастомні, як role: "admin"). Payload кодується в Base64Url, але не шифрується, тому читабельний! Не кладіть паролі чи секрети. Приклад: {"sub": "1234567890", "name": "John Doe", "admin": true}. Після кодування: eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWV9. Для новачків: payload як начинка пирога — смачна, але видно, якщо розрізати. Використовуйте jti (унікальний ID) для запобігання replay-атак. У великих системах додають scopes для авторизації. Пам'ятайте, розмір payload впливає на розмір токена — тримайте мінімальним для ефективності. Якщо потрібно шифрування, використовуйте JWE (JSON Web Encryption). Це робить JWT універсальним для аутентифікації в API. 📊

📈 Signature (підпис): гарантія автентичності та цілісності

Підпис — третя частина, яка створюється з заголовка + payload + секрет/приватний ключ. Алгоритм: HMACSHA256(base64(header) + "." + base64(payload), secret). Підпис перевіряє, що токен не змінений. Якщо змінити хоч байт — підпис не збігається. Для RS256 використовується приватний ключ для підпису, публічний — для перевірки. Приклад підпису: TJVA95OrM7E2cBab30RMHrHDcEfxjoYZgeFONFh7HgQ. Новачки: підпис як печатка на документі — без неї фальшивка. У коді (Node.js): const jwt = require('jsonwebtoken'); const signature = jwt.sign(payload, secret); Це забезпечує довіру між клієнтом і сервером. У асиметричних системах публічний ключ береться з JWKS. Підпис робить JWT tamper-proof. 🔏

| Частина | Опис | Приклад |

|---|

| Header | Метадані: alg, typ | eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9 |

| Payload | Claims: sub, exp etc. | eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWV9 |

| Signature | Підпис для перевірки | TJVA95OrM7E2cBab30RMHrHDcEfxjoYZgeFONFh7HgQ |

💡 Порада експерта: Використовуйте онлайн-інструменти як jwt.io для декодування токенів під час дебагу, але ніколи в продакшні! 🛠️

✅ Швидкий висновок: Структура JWT проста, але потужна: header для мета, payload для даних, signature для безпеки. Розуміння цього — ключ до правильного використання. 🔑

⸻

🔬 Як працює JWT: крок за кроком

"JWT працює як конвеєр: від логіну до перевірки без зупинок." 🛤️

📊 Процес аутентифікації: від логіну до токена

Крок 1: Користувач надсилає логін/пароль на сервер. Сервер перевіряє credentials проти бази. Якщо OK, генерує JWT. У Node.js: const token = jwt.sign({ sub: user.id }, secret, { expiresIn: '1h' }); Токен повертається клієнту. Клієнт зберігає його (localStorage, cookie). Це початок stateless сесії. Детально: сервер додає claims як exp (час життя), iss (сервер), aud (додаток). Якщо асиметричний підпис, використовує приватний ключ. Новачки: не зберігайте токен в URL — вразливість! Крок 2: Клієнт надсилає токен в кожному запиті. Сервер декодує header і payload, обчислює підпис і порівнює. Якщо збігається і exp не минув — доступ надано. Без бази даних! Приклад: у Express.js middleware: jwt.verify(token, secret, (err, decoded) => { if (err) return res.status(401); req.user = decoded; }); Це робить систему швидкою. У мікросервісах кожен сервіс перевіряє самостійно. 🌐

- ✅ Пункт 1: Генерація токена після успішного логіну. 🔑

- ✅ Пункт 2: Передача в заголовку Authorization. 📤

- ✅ Пункт 3: Верифікація на сервері без сесій. ✅

👉 Приклад: У React: після логіну зберігаємо token в localStorage.setItem('token', token); Потім в запитах: headers: { Authorization: `Bearer ${token}` }.

⚡ Важливо: Перевіряйте всі claims: exp, nbf, aud — інакше атаки можливі! ⚠️

✅ Швидкий висновок: JWT працює просто: генеруй, передавай, перевіряй. Це робить аутентифікацію ефективною для будь-яких додатків. 🚀

⸻

💡 Переваги та недоліки JWT

"JWT — це баланс між зручністю та ризиками, як будь-який інструмент." ⚖️

✅ Переваги

- ✅ Масштабованість: stateless, немає сесій на сервері. 📈

- ✅ Безпека: підпис захищає від змін. 🛡️

- ✅ Зручність: легко інтегрувати в API, мобільні додатки. 📱

- ✅ Компактність: менший за SAML, швидша передача. 📦

- ✅ Гнучкість: кастомні claims для авторизації. 🔧

❌ Недоліки

- ❌ Розмір токена: великий payload уповільнює запити. 📏

- ❌ Ризики зберігання: в localStorage вразливий до XSS. ⚠️

- ❌ Відсутність відзиву: токен дійсний до exp, потрібно blacklist. 🚫

- ❌ Читабельність: payload не шифрований. 👀

- ❌ Складність ключів: ротація вимагає уваги. 🔄

| Критерій | JWT | Сесії |

|---|

| Масштабованість | Висока (stateless) | Низька (сервер пам'ятає) |

| Безпека | Підпис + claims | Cookies з HttpOnly |

| Розмір | Може бути великим | Малий ID |

💡 Порада експерта: Вибирайте JWT для API, сесії — для монолітів. Балансуйте залежно від проекту. ⚖️

✅ Швидкий висновок: Переваги JWT перевищують недоліки для сучасних додатків, але знайте ризики. 📊

Посилання на іншу статтю: Офіційна документація JWT.

⸻

💼 Найкращі практики використання JWT

"Правильне використання JWT — запорука безпеки вашого додатка." 🔒

📊 Генерація та зберігання токенів: HTTPS і короткий термін життя

Генеруйте токени тільки після успішної аутентифікації. Використовуйте сильні алгоритми як RS256. Термін життя — 15-60 хвилин для access-токенів. Зберігайте в HttpOnly cookies для захисту від XSS, не в localStorage. Завжди HTTPS! Детально: в генерації додавайте jti для унікальності. Ротація ключів: міняйте кожні 3-6 місяців, використовуйте JWKS. Приклад в Python: import jwt; token = jwt.encode(payload, private_key, algorithm='RS256'). Для зберігання: на клієнті — secure cookies, на сервері — не зберігайте, тільки верифікуйте. Уникайте "none" alg. Це базові практики для новачків. 🛡️

- ✅ Пункт 1: Короткі exp для зменшення ризиків. ⏳

- ✅ Пункт 2: HTTPS для передачі. 🔐

- ✅ Пункт 3: Ротація ключів для безпеки. 🔄

👉 Приклад: У Laravel: use Tymon\JWTAuth\JWTAuth; $token = $jwtAuth->attempt($credentials);

⚡ Важливо: Перевіряйте iss і aud для запобігання атакам. ⚠️

✅ Швидкий висновок: Дотримуйтесь практик — і JWT стане вашим союзником у безпеці. 📝

⸻

💼 Інтеграція в популярні фреймворки

"Інтеграція JWT проста в Node.js, React та інших." 🛠️

📊 Node.js та Express

Встановіть jsonwebtoken: npm i jsonwebtoken. Генерація: jwt.sign(payload, secret). Middleware для перевірки. Детальний код: app.use((req, res, next) => { const token = req.headers.authorization?.split(' ')[1]; if (!token) return res.status(401); jwt.verify(token, secret, (err, user) => { if (err) return res.status(403); req.user = user; next(); }); }); Це базовий приклад для API. 🌐

📊 React та фронтенд

Використовуйте axios з interceptors: axios.interceptors.request.use(config => { const token = localStorage.getItem('token'); if (token) config.headers.Authorization = `Bearer ${token}`; return config; }); Для логіну: fetch('/login', { method: 'POST', body: JSON.stringify(creds) }).then(res => res.json()).then(data => localStorage.setItem('token', data.token)); Це інтегрує JWT в SPA. 📱

- ✅ Пункт 1: Бібліотеки полегшують роботу. 📚

- ✅ Пункт 2: Middleware для backend. 🔧

- ✅ Пункт 3: Interceptors для frontend. 🚀

👉 Приклад: У Spring Boot: залежність spring-boot-starter-security + jjwt. Конфіг для фільтрів.

⚡ Важливо: Тестуйте інтеграцію на вразливості! 🧪

✅ Швидкий висновок: Інтеграція в фреймворки робить JWT доступним для будь-якого проекту. Почніть з простого прикладу! 📘

⸻

💼 Заключення

"JWT — інструмент майбутнього, але з розумним використанням." 🌟

📊 Ключові takeaways для новачків

Запам'ятайте: структура, stateless, найкращі практики. Почніть з простого проекту. Рекомендації: читайте RFC 7519, пробуйте jwt.io. Призив: створіть свій API з JWT сьогодні! 🚀

- ✅ Пункт 1: Розумійте структуру. 📐

- ✅ Пункт 2: Застосовуйте практики. 🔒

- ✅ Пункт 3: Експериментуйте. 🧪

👉 Приклад: Почніть з Node.js tutorial.

⚡ Важливо: Безпека понад усе! 🛡️

✅ Швидкий висновок: JWT спрощує розробку, але вимагає знань. Використовуйте мудро. 📝

⸻

❓ Часті питання (FAQ)

🔍 Що таке JWT?

JWT — JSON Web Token, стандарт для токенів аутентифікації. Деталі в структурі та роботі вище. 📜

🔍 Як захистити JWT від крадіжки?

Використовуйте HttpOnly cookies, HTTPS, короткі exp. Уникайте localStorage. 🔒

🔍 Коли вибрати сесії замість JWT?

Для монолітних додатків з сервер-сайд рендерингом. JWT для API. ⚖️

🔍 Як реалізувати refresh-токени?

Видавайте довгоживучий refresh і короткий access. При exp access — оновлюйте за refresh. 🔄

🔍 Чи можна шифрувати JWT?

Так, використовуйте JWE для конфіденційності. Але рідко потрібно. 🔐

⸻

✅ Висновки

Підведемо підсумки:

- 🎯 Ключовий висновок 1: JWT — компактний і безпечний для аутентифікації. 📦

- 🎯 Ключовий висновок 2: Stateless підхід покращує масштабованість. 📈

- 🎯 Ключовий висновок 3: Найкращі практики захищають від вразливостей. 🛡️

- 💡 Рекомендація: Почніть з малого проекту і тестуйте безпеку. 🧪

💯 Підсумок: JWT революціонізував веб-розробку, роблячи її швидшою та безпечнішою. Зрозумівши основи, ви зможете будувати надійні додатки. Продовжуйте вчитися і застосовувати на практиці! 🌟

Ключові слова:

JWTJSON Web TokenJava JWTаутентифікаціяавторизаціяпрограмуваннявеб-розробкаAPIтокенибезпекамікросервісисесіїOAuthSpring SecuritybackendREST API